La cybersécurité des technologies opérationnelles (OT) est un aspect difficile mais essentiel de la protection des systèmes et des ressources essentiels des organisations. Les cybercriminels ne pénètrent plus dans les systèmes, mais se connectent, ce qui rend la sécurité des accès plus complexe et aussi plus importante à gérer et à contrôler que jamais. Dans un effort pour résoudre les défis liés à l’accès auxquels sont confrontés les opérateurs d’OT et d’infrastructures critiques, l’équipe de Cyolo a construit une plate-forme d’accès de confiance zéro conçue pour répondre aux exigences uniques de sûreté, de sécurité et de disponibilité des environnements OT et de systèmes de contrôle industriels (ICS). .

Regardons sous le capot :

La solution Cyolo est une combinaison puissante de Zero Trust Network Access (ZTNA), Identity Provider (IdP) et Privileged Access Management (PAM). Ce qui distingue cette approche du lot, c’est que les autres solutions ZTNA n’offrent pas de fonctionnalités IdP ou PAM, tandis que les outils de gestion des identités et des accès (IdP et PAM) n’étendent pas la connectivité. Et contrairement à d’autres acteurs de l’espace d’accès distant sécurisé, Cyolo ne nécessite pas de connexion cloud ni l’installation d’un agent endpoint. Cela permet à la plate-forme de s’attaquer à certains cas d’utilisation de connectivité difficiles avec lesquels de nombreuses organisations se débattent.

Comment fonctionne la plateforme Cyolo

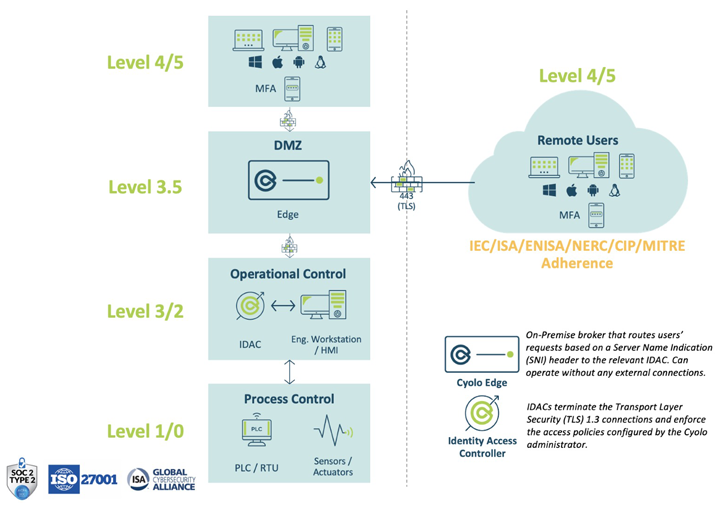

|

| Figure 1 : Disposition architecturale d’un déploiement Cyolo |

Les éléments de base de la plate-forme Cyolo sont les contrôleurs d’accès d’identité (IDAC) et les bords.

- Contrôleur d’accès à l’identité (IDAC) : Les IDAC mettent fin aux connexions Transport Layer Security (TLS) 1.3 et appliquent les politiques d’accès configurées par l’administrateur Cyolo. En tant que « reverse-proxy », tout le déchiffrement et l’application se produisent derrière les pare-feu organisationnels.

- Courtiers en périphérie : Les dispositifs Edge sont des courtiers sur site qui acheminent les demandes des utilisateurs en fonction d’un en-tête SNI (Server Name Indication) vers l’IDAC approprié. Dans tous les modèles de déploiement, Edge achemine le trafic des utilisateurs vers les IDAC. Notamment, Edges peut fonctionner sans aucune connexion externe et ne jamais déchiffrer le trafic, faisant de Cyolo une solution d’accès zéro confiance rare qui adhère réellement au principes de confiance zéro.

Cyolo peut être déployé sur site, dans un modèle SaaS ou, le plus souvent, dans une version hybride des deux. Les composants sur site peuvent être entièrement isolés et connectés sans IP pour une sécurité supplémentaire, selon les besoins. Voici les éléments de base nécessaires pour chaque méthode de déploiement :

- Connexion IdP : Les fournisseurs d’identité (IdP) s’assurent que l’utilisateur qui cherche à accéder est celui ou ce qu’il prétend être sur plusieurs plates-formes, applications et réseaux. Cyolo peut s’intégrer à votre IdP existant, ou vous pouvez utiliser l’IdP local de Cyolo qui est inclus dans la configuration de l’IDAC. L’IDAC se connecte directement à l’IdP (et non via les dispositifs Edge).

- Communication sortante IDAC : Les IDAC communiquent toujours en sortie, qu’ils connectent les sessions des utilisateurs provenant des dispositifs Edge (sur le port 443) ou qu’ils communiquent avec les applications publiées qu’ils desservent (sur leur port spécifique).

Analyse approfondie et différenciation des produits

Examinons maintenant de plus près la plate-forme Cyolo et voyons ce qui la distingue des approches actuelles de la sécurité d’accès et des autres outils du marché.

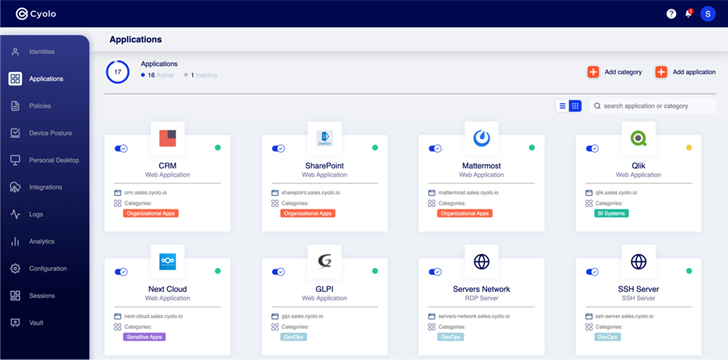

À première vue, la plate-forme a une interface utilisateur propre et facile à naviguer. Il est configuré pour gérer et administrer l’accès des utilisateurs à des applications spécifiques, et il négocie cet accès via un ensemble de politiques de confiance zéro. En regardant un peu plus loin, il enregistre de nombreux détails sur toutes les activités des utilisateurs et dispose d’une interface de programmation d’application (API) robuste.

|

| Figure 2 : Page principale du tableau de bord de l’administrateur Cyolo |

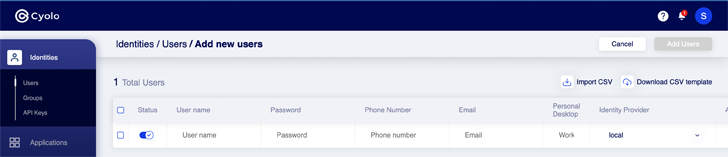

Identité: La plate-forme Cyolo peut agir comme une source d’identité autonome avec des utilisateurs ajoutés via l’importation de fichiers, le système de gestion des identités inter-domaines (SCIM) ou l’auto-inscription des utilisateurs. Cela est particulièrement avantageux lors de l’intégration de fournisseurs et de sous-traitants tiers que vous ne souhaitez peut-être pas ajouter à l’IdP de votre entreprise. Chaque utilisateur peut être ajouté à des groupes spécifiques, qui sont utilisés pour accorder l’accès à des applications ou des services spécifiques, en fonction de politiques. Le flux de travail pour ajouter des utilisateurs est simple et des étapes d’authentification supplémentaires, telles que l’authentification multifacteur (MFA), peuvent être ajoutées en tant qu’exigence.

|

| Figure 3 : Ajout d’un nouvel utilisateur dans le tableau de bord Cyolo |

Cyolo peut également fonctionner avec tous les IdP standard, tels que Okta, Active Directory, Azure AD, Ping, etc. Si les entreprises ont plusieurs IdP, Cyolo peut les fédérer et permettre l’utilisation de l’IdP le plus approprié pour une demande d’accès particulière.

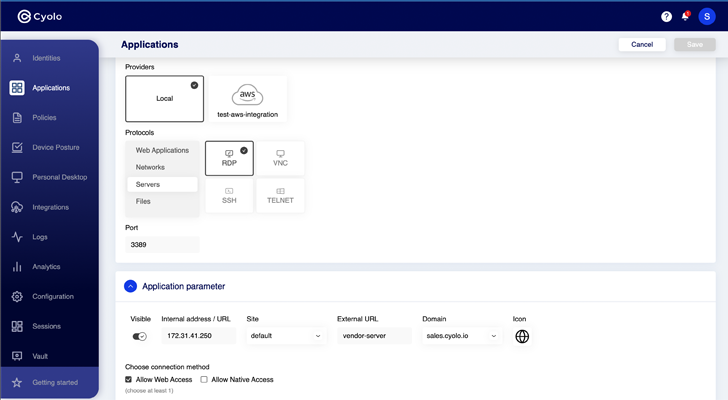

Applications: Cyolo fournit une connectivité à toutes les applications sur la base d’une identité valide, puis insère des informations d’identification au nom de l’utilisateur pour permettre une expérience d’authentification unique (SSO) complète. Cela simplifie le processus de connexion pour les utilisateurs et aide à éliminer le besoin de comptes génériques ou de mots de passe partagés, ce qui peut créer un risque supplémentaire.

Cyolo peut aussi étendre l’accès sécurisé aux applications héritées et personnalisées pour activer MFA et SSO pour ces ressources difficiles. Cette capacité est particulièrement utile dans le secteur OT, qui dépend fortement d’équipements et de systèmes plus anciens qui communiquent avec Security Assertion Markup Language (SAML) ou OpenID Connect (OIDC).

|

| Figure 4 : Configuration des applications dans la plateforme Cyolo |

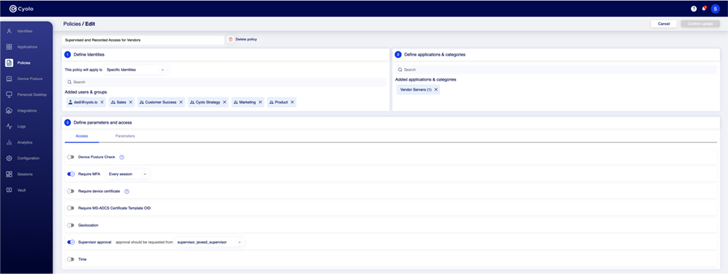

Stratégies: Chaque application est configurée pour exiger des paramètres d’accès spécifiques qui tiennent compte des utilisateurs et des groupes individuels, ainsi que des détails contextuels tels que l’heure de la journée ou l’emplacement. Deux fonctionnalités intéressantes sont la possibilité d’exiger une approbation avant l’accès et l’application de l’enregistrement pour chaque session d’accès.

|

| Figure 5 : Configuration des politiques entre les identités et les applications dans la plateforme Cyolo |

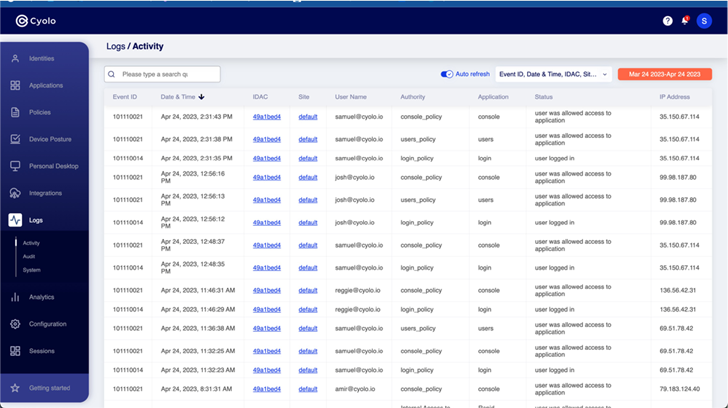

Journaux : Toutes les activités sur la plateforme sont suivies dans un journal facilement exportable. Ceci est particulièrement utile lorsque l’outil Cyolo fournit une authentification unique pour une application qui utilise normalement un nom d’utilisateur et un mot de passe génériques. De plus, étant donné que Cyolo inclut un coffre-fort de mots de passe, il peut stocker et faire pivoter en toute sécurité le mot de passe partagé, le journal suivant exactement quel utilisateur a accédé à l’application ou au service.

|

| Figure 6 : Journal d’activité au sein de la plateforme Cyolo |

Observations supplémentaires :

- Parce que Cyolo ne nécessite pas de connexion cloud pour fonctionner, la solution est idéale pour les entreprises qui ont besoin d’isoler des segments critiques de leur réseau et d’en restreindre l’accès. Ceci est courant pour les opérateurs OT/ICS qui souhaitent gérer étroitement l’accès à distance et de tiers dans ces zones.

- L’accès à distance est parfois entravé car l’outil de sécurité nécessite l’installation d’un agent sur un terminal. Cyolo ne nécessite pas d’agent pour fonctionner, ce qui le rend facile à utiliser pour des tiers, des sous-traitants externes ou des partenaires commerciaux.

- Leurs IDAC et Edge sont des applications logicielles conteneurisées (conteneurs Docker), elles peuvent donc être chargées sur une variété de facteurs de forme, tels que des machines virtuelles ou des serveurs renforcés. Cela rend le déploiement simple et rapide, car il n’est pas nécessaire d’interrompre le trafic pour l’installation.

conclusion

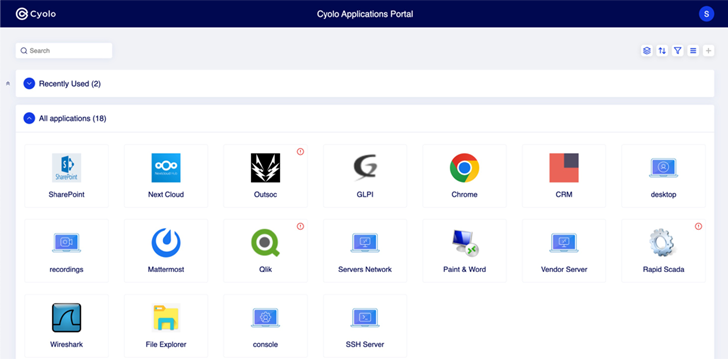

Il est clair que l’équipe Cyolo reconnaît l’importance d’une bonne expérience utilisateur simple. Après tout, tout outil de sécurité ou d’accès doit être facile pour les utilisateurs finaux s’il veut espérer être adopté au maximum.

Lorsqu’un utilisateur final se connecte à la plateforme Cyolo, il ne voit que les outils, ressources et applications dont il a besoin pour effectuer son travail. Ceci est configuré en fonction des politiques de leur identité et de l’application spécifique à laquelle ils accèdent et est appliqué au niveau de l’IDAC dans la limite de confiance de l’organisation. Une fois que l’utilisateur a sélectionné l’application à laquelle il souhaite accéder, la plate-forme Cyolo gère toute la connectivité et l’insertion des informations d’identification pour une expérience SSO rapide et complète. La beauté de cela est que le flux de travail de l’utilisateur n’est pas affecté (dans certaines configurations, l’utilisateur peut même ne pas savoir du tout qu’il utilise la plate-forme Cyolo), mais l’avantage pour la posture de sécurité est substantiel.

|

| Figure 7 : Portail des applications utilisateur final Cyolo |

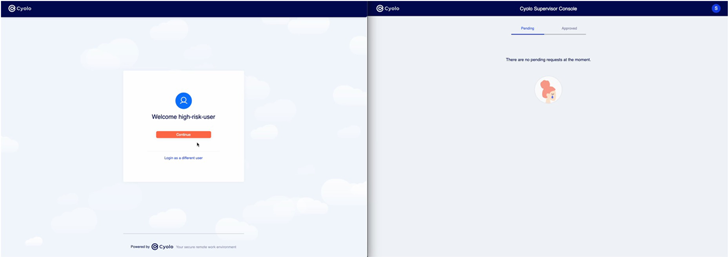

Une fonctionnalité supplémentaire à noter est la gestion par la plate-forme Cyolo des connexions RDP (Remote Desktop Protocol) dans les environnements OT. Avec la capacité de Cyolo à agir en tant qu’IdP, l’ajout d’un utilisateur externe (tiers) était très simple. La superposition de couches de sécurité supplémentaires, telles que MFA, l’approbation du superviseur et l’enregistrement audio/visuel complet, était intuitive à configurer et fournissait un enregistrement précieux de l’activité d’un utilisateur lorsqu’il était connecté. Ces fonctionnalités démontrent la puissance de l’intégration de la connectivité avec les politiques IAM.

Ce courte démo affiche des écrans utilisateur et administrateur côte à côte pour illustrer le flux de travail d’une session RDP native (ou Web) avec accès et enregistrement supervisés.

|

| Vidéo 1 : Démonstration rapide d’un accès supervisé, sans agent, à un poste de travail distant via RDP |

Dans l’ensemble, la plate-forme Cyolo est un outil polyvalent qui peut aider à résoudre certains des cas d’utilisation les plus difficiles qui affligent de nombreux opérateurs de sécurité aujourd’hui. En se concentrant sur la connectivité, la validation d’identité et la gestion des accès, Cyolo apporte une tonne de puissance à la table. Et le meilleur, c’est qu’ils n’oublient aucune application ou service et qu’ils se spécialisent dans les scénarios difficiles, tels que l’accès des fournisseurs aux environnements OT. Si vous avez un défi qui a été difficile à résoudre, il est peut-être temps d’examiner de plus près Cyolo.

Pour en savoir plus sur Cyolo, cliquez sur ici.