Raccoon Stealer est de retour dans l’actualité. Des responsables américains ont arrêté Mark Sokolovsky, l’un des acteurs du malware à l’origine de ce programme. En juillet 2022, après plusieurs mois d’arrêt, un Raccoon Stealer V2 est devenu viral. La semaine dernière, le communiqué de presse du ministère de la Justice indiquait que le logiciel malveillant avait collecté 50 millions d’informations d’identification.

Cet article donnera un guide rapide de la dernière version du voleur d’informations.

Qu’est-ce que Raccoon infostealer V2 ?

Voleur de raton laveur est une sorte de logiciel malveillant qui vole diverses données d’un ordinateur infecté. C’est un logiciel malveillant assez basique, mais les pirates ont rendu Raccoon populaire avec un excellent service et une navigation simple.

En 2019, Raccoon infostealer était l’un des logiciels malveillants les plus discutés. En échange de 75 $ par semaine et 200 $ par mois, les cybercriminels ont vendu ce voleur d’informations simple mais polyvalent en tant que MaaS. Le logiciel malveillant a réussi à attaquer un certain nombre de systèmes. En mars 2022, cependant, les auteurs de menaces ont cessé d’opérer.

Une version mise à jour de ce malware a été publiée en juillet 2022. En conséquence, Raccoon Stealer V2 est devenu viral et a acquis un nouveau nom – RecordBreaker.

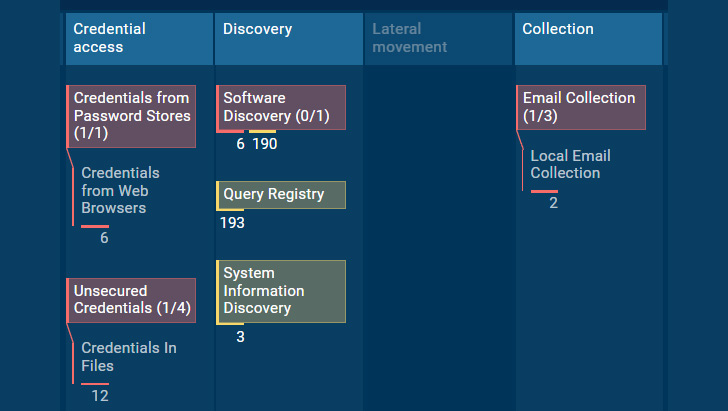

|

| Tactiques et techniques de Raccoon v2 dans ANY.RUN Sandbox |

Comment analyser le voleur de ratons laveurs V2

|

Processus d’exécution |

Ce que fait le malware Raccoon |

|

Télécharge les bibliothèques WinAPI |

Utilise kernel32.dll!LoadLibraryW |

|

Obtient les adresses des fonctions WinAPI |

Utilise kernel32.dll!GetProcAddress |

|

Chiffrement des chaînes et des serveurs C2 |

Crypte avec l’algorithme RC4 ou XOR, peut être aucun cryptage du tout, ou une combinaison de différentes options |

|

Déclencheurs de plantage |

Paramètres régionaux des pays de la CEI, mutex |

|

Vérification des privilèges au niveau du système/système local |

Utilise Advapi32.dll!GetTokenInformation et Advapi32.dll!ConvertSidToStringSidW comparant StringSid avec L « S-1-5-18 » |

|

Énumération de processus |

Utilise l’API TlHelp32 (kernel32.dll!CreateToolhelp32Snapshot pour capturer les processus et kernel32.dll!Process32First / kernel32.dll!Process32Next). |

|

Connexion aux serveurs C2 |

Crée une chaîne : Envoie ensuite une requête POST |

|

Collecte de données utilisateur et système |

|

|

Envoi des données collectées |

POST requêtes à C2. |

|

Obtenir une réponse du C2 |

C2 envoie « reçu » |

|

Opérations de finition |

Prend une ou plusieurs captures d’écran, libère les ressources allouées restantes, décharge les bibliothèques et termine son travail |

Nous avons trié plusieurs échantillons de Raccoon Steerer V2, collecté des activités de comportement typiques et décrit brièvement son processus d’exécution.

Lire plus en profondeur et plus en détail Analyse des logiciels malveillants Raccoon Stealer 2.0. Dans l’article, vous pouvez suivre toutes les étapes et obtenir une image complète du comportement du voleur d’informations. Outre cette recherche approfondie, vous avez la possibilité d’extraire vous-même la configuration des logiciels malveillants – copiez le script Python de Raccoon stealer et décompressez les vidages de mémoire pour extraire les serveurs et les clés C&C.

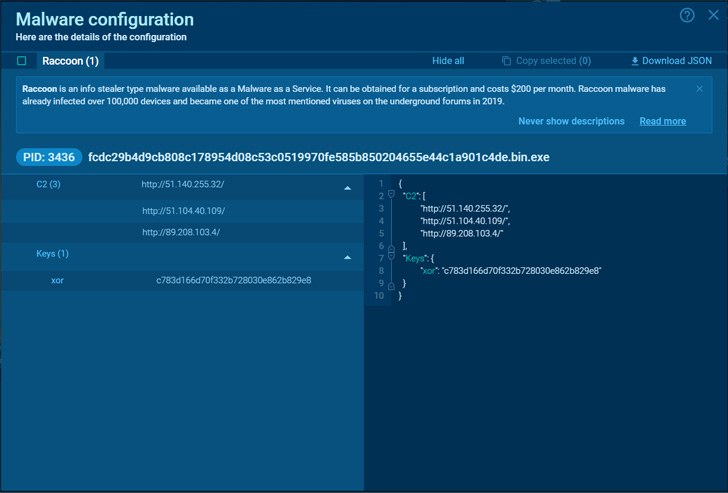

|

| Configuration du logiciel malveillant Raccoon v2 |

Où analyser les logiciels malveillants

Vous souhaitez analyser les fichiers et liens malveillants ? Il existe une solution simple et rapide : obtenez des configurations prêtes à l’emploi dans Bac à sable des logiciels malveillants en ligne ANY.RUN et enquêtez sur les fichiers suspects à l’intérieur et à l’extérieur. Essayez de casser n’importe quel logiciel malveillant en utilisant une approche interactive :

Écrivez le code promotionnel « HACKERNEWS » à support@any.run en utilisant votre adresse e-mail professionnelle et obtenez 14 jours d’abonnement premium ANY.RUN gratuitement !

Le bac à sable ANY.RUN vous permet d’analyser rapidement les logiciels malveillants, de naviguer facilement dans le processus de recherche, de détecter même les logiciels malveillants sophistiqués et d’obtenir des rapports détaillés. Utilisez des outils intelligents et chassez les logiciels malveillants avec succès.