Les mauvais acteurs adorent diffuser des menaces dans des fichiers. Des messages persistants et persuasifs convainquent les victimes sans méfiance d’accepter et d’ouvrir des fichiers provenant de sources inconnues, exécutant la première étape d’une cyberattaque.

Cela continue à se produire, que le fichier soit un document EXE ou Microsoft Excel. Bien trop souvent, les utilisateurs finaux ont une illusion de sécurité, masquée par les efforts de bonne foi des autres utilisateurs et des contrôles de sécurité (inefficaces). Cela crée un effet de viralité pour que les rançongiciels, les logiciels malveillants, les logiciels espions, les graywares et les logiciels publicitaires gênants se propagent facilement d’un utilisateur à l’autre et d’une machine à l’autre. Pour empêcher les utilisateurs de dire : « Je rejette votre réalité et remplace la mienne ! » – il est temps de briser certains mythes sur les attaques basées sur des fichiers.

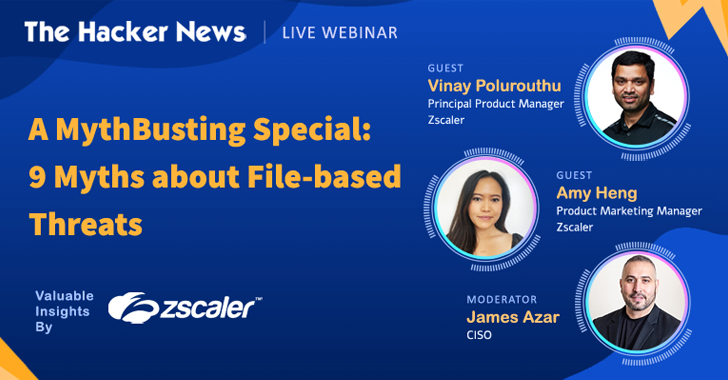

Test en trois ! Deux! Un! Inscrivez-vous ici et rejoignez Vinay Polurouthu de Zscaler, chef de produit principal, et Amy Heng, responsable du marketing produit, pour :

- Brisez les 9 hypothèses et mythes les plus courants sur les menaces basées sur des fichiers

- Découvrez les dernières tendances en matière d’évasion et détectez les méthodes de livraison furtives

- Prévenir les infections zéro patient et les événements de sécurité zero-day provenant de fichiers inconnus

Les problèmes fondamentaux lorsqu’il s’agit d’arrêter les menaces basées sur des fichiers

La communication numérique ne serait pas possible sans le partage de fichiers. Que nous ouvrions un fichier Excel exporté avec un rapport Salesforce ou que nous téléchargions un nouveau logiciel de prise de notes, nous utilisons des fichiers pour partager des informations et effectuer des tâches critiques.

Tout comme d’autres actions habituelles comme la conduite, nous développons des hypothèses et une dépendance excessive à l’heuristique vis-à-vis des fichiers et des contrôles de sécurité qui nous protègent contre les virus et les logiciels malveillants. Lorsque nos barrières de sécurité sont en panne, nous sommes sensibles aux attaques basées sur des fichiers.

Les attaques basées sur des fichiers sont des attaques qui utilisent des fichiers modifiés contenant du code malveillant, un script ou du contenu actif pour envoyer des menaces aux utilisateurs ou aux appareils. Les pirates utilisent des techniques d’ingénierie sociale pour convaincre les utilisateurs d’ouvrir et d’exécuter des fichiers et de lancer des cyberattaques. En plus de s’attaquer au comportement humain, les auteurs de menaces programment des techniques d’évasion dans leurs fichiers, telles que des informations d’obscurcissement ou la suppression de fichiers, ce qui rend difficile la détection des menaces par les outils existants.

La prévention des attaques basées sur des fichiers stoppe les attaques zero-day et les infections patient-zéro

Personne ne veut être la première victime documentée d’une cyberattaque. Cependant, les attaques basées sur des fichiers continuent de réussir car les entreprises s’appuient toujours sur la détection basée sur les signatures.

L’équipe de recherche de Zscaler ThreatLabz a découvert le malware infostealer caché dans les logiciels piratés. Les acteurs de la menace utilisaient de faux sites de shareware où les visiteurs téléchargeaient un fichier se faisant passer pour un logiciel piraté. Au lieu du logiciel prévu, la charge utile contenait des logiciels malveillants RedLine ou RecordBreaker, qui collectent les mots de passe de navigateur stockés, les données de saisie semi-automatique et les fichiers et portefeuilles de crypto-monnaie. Cette attaque est difficile à détecter car les acteurs de la menace généreraient un nouveau fichier zip protégé par mot de passe à chaque transaction de téléchargement. Lister les MD5 serait inefficace.

Arrêter les attaques zero-day et les infections patient-zéro nécessite une protection en ligne et une analyse intelligente et dynamique.

Un webinaire pour comprendre ce qui est réel et ce qui est fictif sur les menaces basées sur des fichiers

Laissez vos suppositions sur les menaces basées sur les fichiers à la porte. Nous avons rassemblé neuf mythes les plus courants sur les fichiers, allant de la façon dont la sécurité des terminaux peut ne pas être suffisante pour bloquer (ou ne pas bloquer) les macros dans les documents Microsoft.

Prêt à briser certains mythes ? Inscrivez-vous au webinaire ici.