Des chercheurs en cybersécurité ont découvert un nouveau compte-gouttes de logiciels malveillants contenu dans jusqu’à 9 applications Android distribuées via Google Play Store qui déploie un logiciel malveillant de deuxième étape capable d’obtenir un accès intrusif aux comptes financiers des victimes ainsi que le contrôle total de leurs appareils.

« Ce compte-gouttes, baptisé Clast82, utilise une série de techniques pour éviter la détection par la détection de Google Play Protect, termine la période d’évaluation avec succès et modifie la charge utile supprimée d’une charge non malveillante en AlienBot Banker et MRAT », chercheurs de Check Point Aviran Hazum, Bohdan Melnykov et Israel Wernik ont déclaré dans un article publié aujourd’hui.

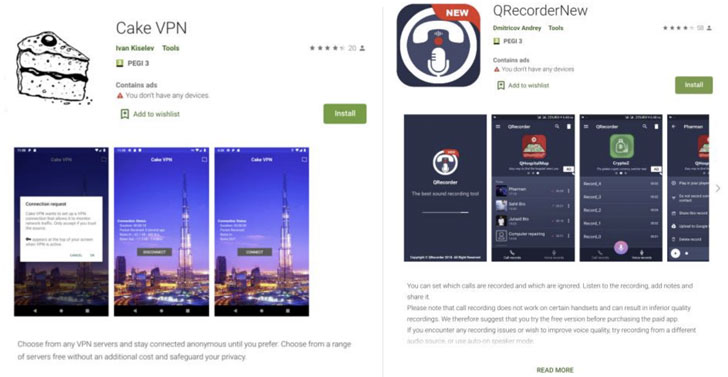

Les applications utilisées pour la campagne incluent Cake VPN, Pacific VPN, eVPN, BeatPlayer, QR / Barcode Scanner MAX, Music Player, tooltipnatorlibrary et QRecorder. Après que les résultats aient été signalés à Google le 28 janvier, les applications malveillantes ont été supprimées du Play Store le 9 février.

Les auteurs de logiciels malveillants ont eu recours à diverses méthodes pour contourner les mécanismes de vérification des app stores. Qu’il s’agisse d’utiliser le cryptage pour masquer les chaînes des moteurs d’analyse, de créer des versions malveillantes d’applications légitimes ou de créer de fausses critiques pour inciter les utilisateurs à télécharger les applications, les fraudeurs ont riposté aux tentatives de Google de sécuriser la plate-forme en développant constamment de nouvelles techniques pour se faufiler. le net.

D’autres méthodes telles que la gestion des versions, qui consistent à télécharger une version propre de l’application sur le Play Store pour renforcer la confiance entre les utilisateurs, puis à ajouter sournoisement du code indésirable à un stade ultérieur via des mises à jour de l’application, et à incorporer des retards temporels pour déclencher fonctionnalité malveillante pour tenter d’échapper à la détection par Google.

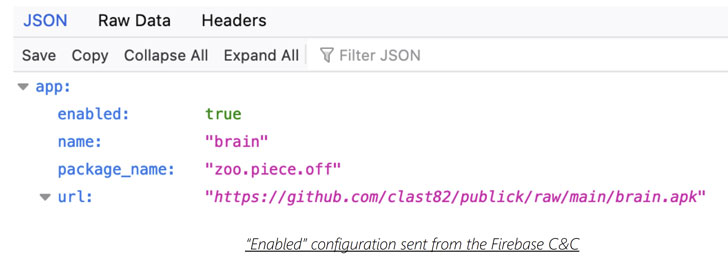

Clast82 n’est pas différent en ce sens qu’il utilise Firebase comme plate-forme de communication de commande et de contrôle (C2) et utilise GitHub pour télécharger les charges utiles malveillantes, en plus de tirer parti des applications Android open source légitimes et connues pour insérer la fonctionnalité Dropper. .

« Pour chaque application, l’acteur a créé un nouvel utilisateur développeur pour le Google Play Store, ainsi qu’un référentiel sur le compte GitHub de l’acteur, permettant ainsi à l’acteur de distribuer différentes charges utiles aux appareils infectés par chaque application malveillante », ont noté les chercheurs. .

Par exemple, l’application malveillante Cake VPN s’est avérée être basée sur un version open-source de son homonyme créé par un développeur basé à Dhaka sous le nom de Syed Ashraf Ullah. Mais une fois l’application lancée, elle tire parti de la base de données en temps réel Firebase pour récupérer le chemin de la charge utile à partir de GitHub, qui est ensuite installé sur l’appareil cible.

Dans le cas où l’option d’installation d’applications à partir de sources inconnues a été désactivée, Clast82 exhorte à plusieurs reprises l’utilisateur toutes les cinq secondes avec une fausse invite « Services Google Play » pour activer l’autorisation, l’utilisant finalement pour installer AlienBot, un MaaS bancaire Android ( malware-as-a-service) capable de voler des informations d’identification et des codes d’authentification à deux facteurs à partir d’applications financières.

Le mois dernier, une scanner de codes à barres l’application avec plus de 10 millions d’installations est devenue voyou avec une seule mise à jour après son changement de propriétaire. Dans un développement similaire, une extension Chrome du nom de The Great Suspender a été désactivée suite à des rapports selon lesquels le module complémentaire ajoutait furtivement des fonctionnalités qui pourraient être exploitées pour exécuter du code arbitraire à partir d’un serveur distant.

« Le pirate informatique derrière Clast82 a pu contourner les protections de Google Play en utilisant une méthodologie créative, mais préoccupante », a déclaré Hazum. « Avec une simple manipulation de ressources tierces facilement disponibles – comme un compte GitHub ou un compte FireBase – le pirate a pu exploiter des ressources facilement disponibles pour contourner les protections de Google Play Store. Les victimes pensaient télécharger une application utilitaire inoffensive depuis le marché officiel d’Android, mais ce qu’ils obtenaient vraiment, c’était un cheval de Troie dangereux qui venait directement pour leurs comptes financiers. «