Le célèbre groupe de cryptojacking suivi comme 8220 Groupe a été repéré en train de militariser une faille de sécurité vieille de six ans dans les serveurs Oracle WebLogic pour piéger les instances vulnérables dans un botnet et distribuer des logiciels malveillants d’extraction de crypto-monnaie.

Le défaut en question est CVE-2017-3506 (score CVSS : 7,4), qui, lorsqu’il est exploité avec succès, pourrait permettre à un attaquant non authentifié d’exécuter des commandes arbitraires à distance.

« Cela permet aux attaquants d’obtenir un accès non autorisé à des données sensibles ou de compromettre l’ensemble du système », a déclaré Sunil Bharti, chercheur chez Trend Micro. a dit dans un rapport publié cette semaine.

8220 gang, d’abord documenté par Cisco Talos fin 2018, est ainsi nommé pour son utilisation originale du port 8220 pour les communications réseau de commande et de contrôle (C2).

« 8220 Gang identifie les cibles en recherchant les hôtes mal configurés ou vulnérables sur l’Internet public », SentinelOne indiqué l’année dernière. « 8220 Gang est connu pour utiliser les attaques par force brute SSH après l’infection à des fins de mouvement latéral à l’intérieur d’un réseau compromis. »

Plus tôt cette année, Sydig a détaillé les attaques montées par le groupe de logiciels criminels « peu qualifiés » entre novembre 2022 et janvier 2023 qui visent à violer les serveurs Web Oracle WebLogic et Apache vulnérables et à déployer un mineur de crypto-monnaie.

Il a également été observé qu’il utilisait un téléchargeur de logiciels malveillants prêt à l’emploi connu sous le nom de PureCrypter ainsi qu’un crypteur nommé ScrubCrypt pour dissimuler la charge utile du mineur et échapper à la détection par un logiciel de sécurité.

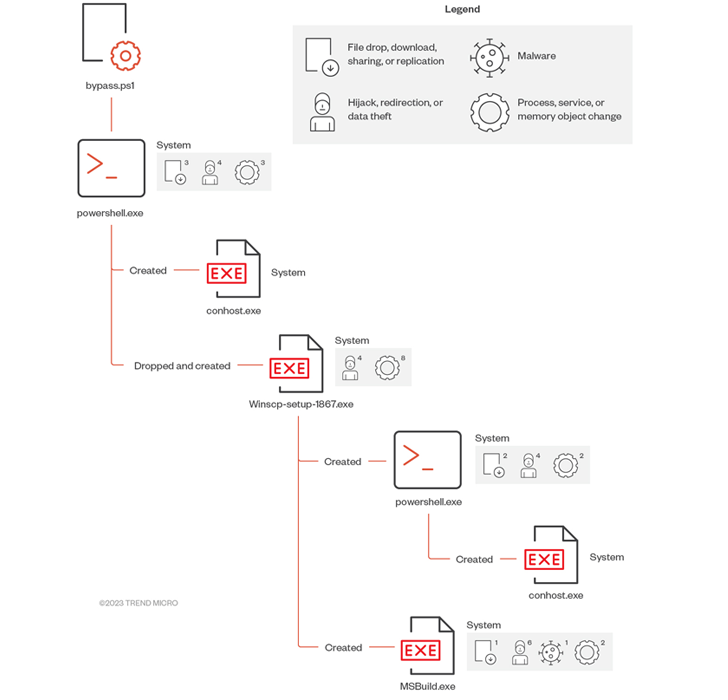

Dans la dernière chaîne d’attaque documentée par Trend Micro, la vulnérabilité Oracle WebLogic Server est exploitée pour fournir une charge utile PowerShell, qui est ensuite utilisée pour créer un autre script PowerShell obscurci en mémoire.

Ce script PowerShell nouvellement créé désactive l’interface d’analyse antimalware de Windows (AMSI) détection et lance un binaire Windows qui contacte ensuite un serveur distant pour récupérer une charge utile « méticuleusement obscurcie ».

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Le fichier DLL intermédiaire, pour sa part, est configuré pour télécharger un mineur de crypto-monnaie depuis l’un des trois serveurs C2 – 179.43.155[.]202, travail.letmaker[.]haut et su-94.letmaker[.]top – en utilisant les ports TCP 9090, 9091 ou 9092.

Trend Micro a déclaré que les attaques récentes ont également entraîné l’utilisation abusive d’un outil Linux légitime appelé téléchargement lwp pour enregistrer des fichiers arbitraires sur l’hôte compromis.

« lwp-download est un utilitaire Linux présent par défaut sur un certain nombre de plates-formes, et 8220 Gang en faisant partie de toute routine de malware peut affecter un certain nombre de services même s’il a été réutilisé plus d’une fois », a déclaré Bharti.

« Compte tenu de la tendance des acteurs de la menace à réutiliser des outils pour différentes campagnes et à abuser d’outils légitimes dans le cadre de l’arsenal, les équipes de sécurité des organisations pourraient être mises au défi de trouver d’autres solutions de détection et de blocage pour repousser les attaques qui abusent de cet utilitaire. »