Le Rapport d’enquête sur la sécurité SaaS 2022, en collaboration avec CSA, examine l’état de la sécurité SaaS tel qu’il est perçu par les RSSI et les professionnels de la sécurité dans les entreprises d’aujourd’hui. Le rapport rassemble des réponses anonymes de 340 membres CSA pour examiner non seulement les risques croissants de la sécurité SaaS, mais également la manière dont différentes organisations s’efforcent actuellement de se sécuriser.

Démographie

La majorité (71 %) des personnes interrogées se trouvaient dans les Amériques, 17 % en Asie et 13 % dans la région EMEA. Parmi ces participants, 49 % influencent le processus décisionnel tandis que 39 % dirigent le processus lui-même. L’enquête a examiné des organisations de divers secteurs, tels que les télécommunications (25 %), la finance (22 %) et le gouvernement (9 %).

Bien qu’il y ait de nombreux points à retenir de l’enquête, ce sont nos sept premiers.

1 : Les erreurs de configuration du SaaS entraînent des incidents de sécurité

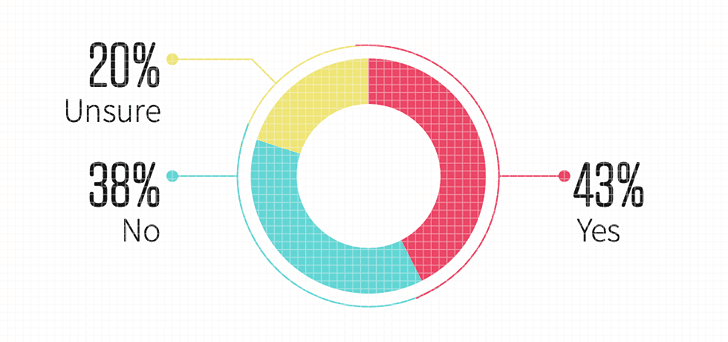

Depuis 2019, les erreurs de configuration SaaS sont devenues une préoccupation majeure pour les organisations, avec au moins 43 % des organisations déclarant avoir traité un ou plusieurs incidents de sécurité causés par une mauvaise configuration SaaS. Cependant, étant donné que de nombreuses autres organisations déclarent ne pas savoir si elles ont subi un incident de sécurité, le nombre d’incidents liés à une mauvaise configuration du SaaS pourrait être jusqu’à 63%. Ces chiffres sont frappants par rapport aux 17 % d’incidents de sécurité causés par une mauvaise configuration IaaS.

|

| Figure 1. Les entreprises ont rencontré un incident de sécurité en raison d’une mauvaise configuration SaaS |

Découvrez comment éviter les erreurs de configuration dans votre pile SaaS

2 : Manque de visibilité et trop de services avec accès signalés comme la principale cause des erreurs de configuration SaaS

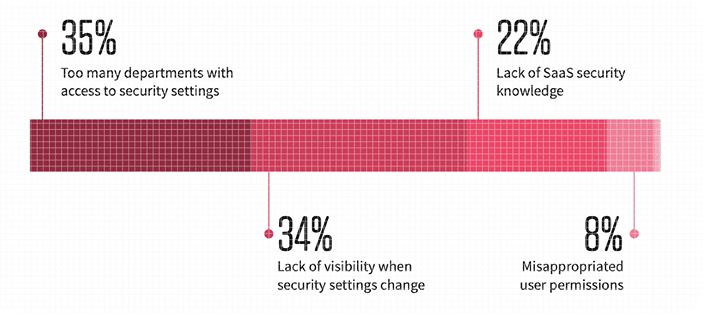

Alors, quelle est exactement la cause de ces mauvaises configurations SaaS ? Bien qu’il y ait plusieurs facteurs à prendre en compte, les répondants à l’enquête se limitent aux deux causes principales : avoir trop de services ayant accès aux paramètres de sécurité SaaS (35 %), et un manque de visibilité sur les modifications des paramètres de sécurité SaaS (34 %). Ce sont deux problèmes liés, dont aucun n’est surprenant étant donné que le manque de visibilité a été classé comme une préoccupation majeure lors de l’adoption d’applications SaaS, et qu’en moyenne, les organisations ont plusieurs services ayant accès aux paramètres de sécurité. L’une des principales raisons du manque de visibilité est le fait que trop de services ont accès aux paramètres de sécurité, et nombre de ces services ne disposent pas d’une formation appropriée et ne se concentrent pas sur la sécurité.

|

| Figure 2. Les principales causes des erreurs de configuration SaaS |

3 : Les investissements dans les applications SaaS critiques pour l’entreprise dépassent les outils et le personnel de sécurité SaaS

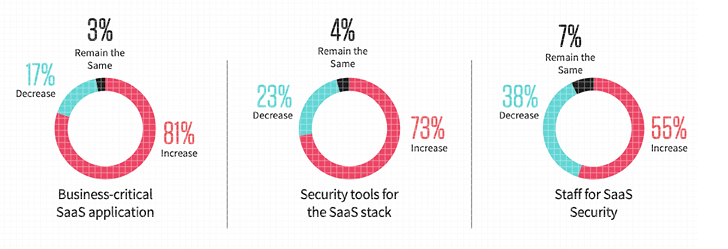

Il est bien connu que les entreprises adoptent de plus en plus d’applications. Au cours de la seule année écoulée, 81 % des personnes interrogées ont déclaré avoir augmenté leurs investissements dans les applications SaaS critiques pour l’entreprise. En revanche, les investissements en outils de sécurité (73%) et en personnel (55%) pour la sécurité SaaS sont plus faibles. Cette dissonance représente une charge croissante pour les équipes de sécurité existantes pour surveiller la sécurité SaaS.

|

| Figure 3. Investissement des entreprises dans les applications SaaS, les outils de sécurité et le personnel |

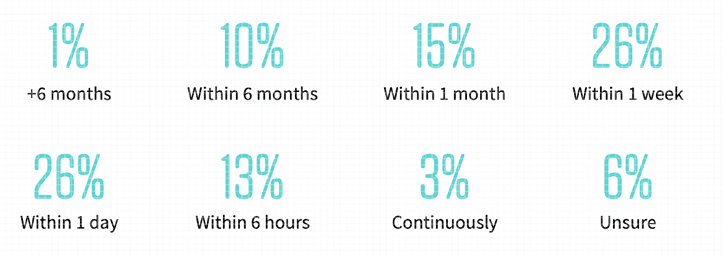

4 : La détection et la correction manuelles des erreurs de configuration SaaS maintiennent les organisations exposées

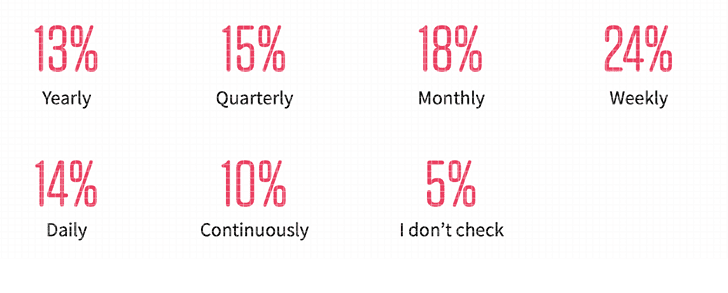

46 % des organisations qui surveillent manuellement leur sécurité SaaS n’effectuent des vérifications qu’une fois par mois ou moins, tandis que 5 % n’effectuent aucune vérification. Après avoir découvert une mauvaise configuration, il faut plus de temps aux équipes de sécurité pour la résoudre. Environ 1 organisation sur 4 prend une semaine ou plus pour résoudre une mauvaise configuration lors d’une correction manuelle. Ce long délai rend les organisations vulnérables.

|

| Figure 4. Fréquence à laquelle les entreprises doivent vérifier manuellement leurs erreurs de configuration SaaS |

|

| Figure 5. Combien de temps faut-il aux entreprises pour corriger manuellement une mauvaise configuration SaaS |

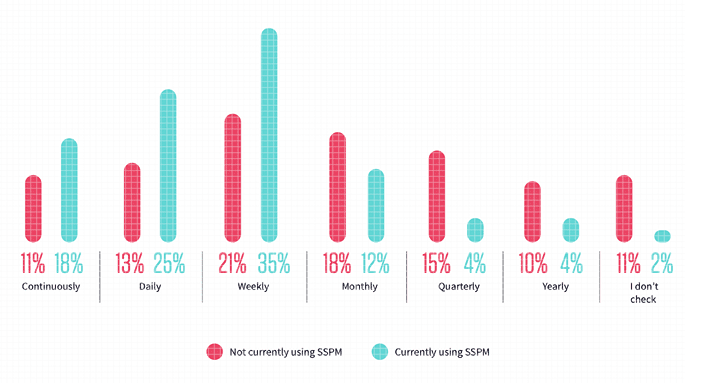

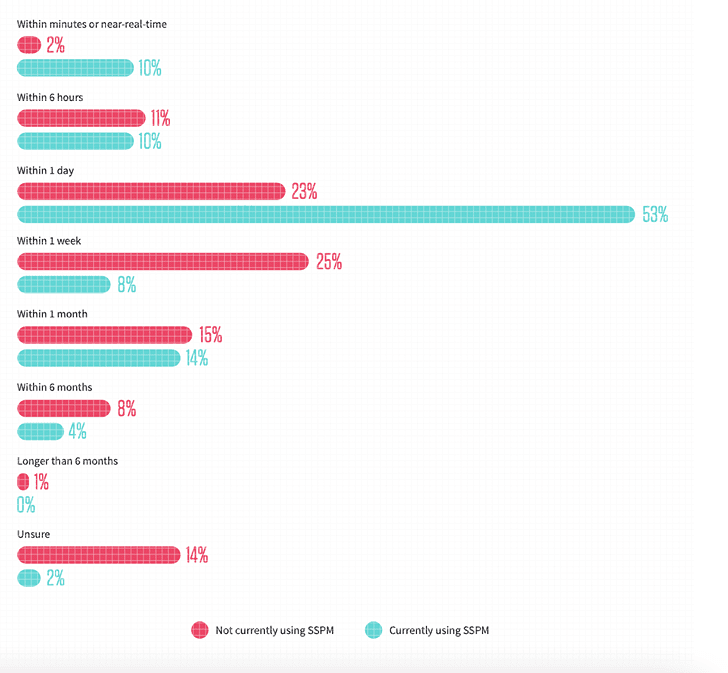

5 : L’utilisation d’un SSPM réduit le délai de détection et de correction des erreurs de configuration SaaS

Le revers de la médaille de la conclusion n° 4 est que les organisations qui ont mis en œuvre une SSPM peuvent détecter et corriger plus rapidement et plus précisément leurs erreurs de configuration SaaS. La majorité de ces organisations (78 %) utilisent un SSPM pour vérifier leurs configurations de sécurité SaaS une fois par semaine ou plus. Lorsqu’il s’agit de résoudre la mauvaise configuration, 81 % des organisations utilisant une SSPM sont en mesure de la résoudre en un jour ou une semaine.

|

| Figure 6. Fréquence des vérifications de la configuration de sécurité SaaS |

|

| Figure 7. Durée de résolution des erreurs de configuration SaaS |

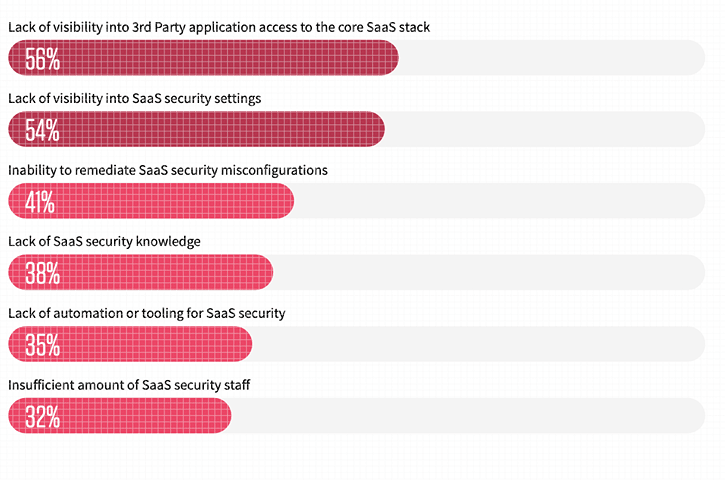

6 : L’accès aux applications tierces est une préoccupation majeure

Les applications tierces, également appelées plates-formes sans code ou à faible code, peuvent augmenter la productivité, permettre le travail hybride et sont globalement essentielles à la création et à la mise à l’échelle des processus de travail d’une entreprise. Cependant, de nombreux utilisateurs connectent rapidement des applications tierces sans tenir compte de l’autorisation demandée par ces applications. Une fois acceptées, les autorisations et l’accès ultérieur accordés à ces applications tierces peuvent être inoffensifs ou aussi malveillants qu’un fichier exécutable. Sans visibilité sur la chaîne d’approvisionnement SaaS à SaaS, les employés se connectent aux applications critiques de leur organisation, les équipes de sécurité sont aveugles à de nombreuses menaces potentielles. Alors que les organisations continuent d’adopter des applications SaaS, l’une de leurs principales préoccupations est le manque de visibilité, en particulier celui de l’accès des applications tierces à la pile SaaS principale (56 %).

|

| Figure 8. Principale préoccupation des entreprises lors de l’adoption d’applications SaaS |

Planification à l’avance et mise en œuvre de SSPM

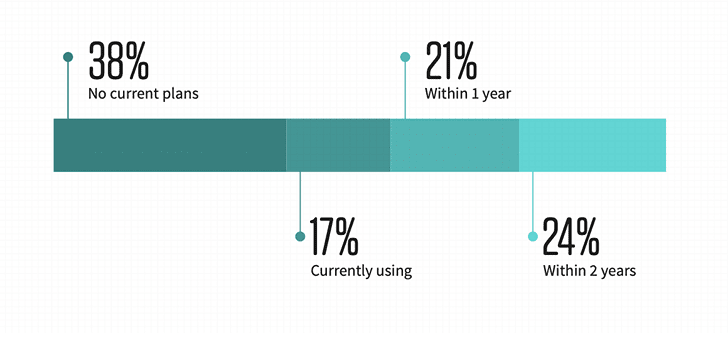

Bien que la catégorie ait été introduite sur le marché il y a deux ans, elle mûrit rapidement. Lors de l’évaluation de quatre solutions de sécurité cloud, SSPM reçoit une note moyenne de « plutôt familier ». De plus, 62 % des répondants déclarent utiliser déjà un SSPM ou prévoient d’en mettre un en place dans les 24 mois à venir.

|

| Figure 9. Entreprises utilisant actuellement ou prévoyant d’utiliser SSPM |

Conclusion

Le rapport d’enquête sur la sécurité SaaS 2022 offre des informations sur la manière dont les organisations utilisent et protègent leurs applications SaaS. Il ne fait aucun doute qu’à mesure que les entreprises continuent d’adopter des applications SaaS plus critiques pour l’entreprise, il y a plus de risques. Pour faire face à ce défi, les entreprises doivent commencer à se sécuriser grâce à deux bonnes pratiques :

- Le premier étant de permettre aux équipes de sécurité d’obtenir une visibilité complète sur tous les paramètres de sécurité des applications SaaS, y compris l’accès aux applications tierces et les autorisations des utilisateurs, ce qui permet aux départements de maintenir leur accès sans risquer d’apporter des modifications inappropriées qui rendent l’organisation vulnérable.

- Deuxièmement, les entreprises doivent utiliser des outils automatisés, tels que les SSPM, pour surveiller en permanence et corriger rapidement les erreurs de configuration de sécurité SaaS. Ces outils automatisés permettent aux équipes de sécurité de reconnaître et de résoudre les problèmes en temps quasi réel, réduisant ainsi le temps global pendant lequel l’organisation reste vulnérable ou empêchant le problème de se produire tous ensemble.

Ces deux changements apportent un soutien à leur équipe de sécurité sans empêcher les départements de poursuivre leur travail.