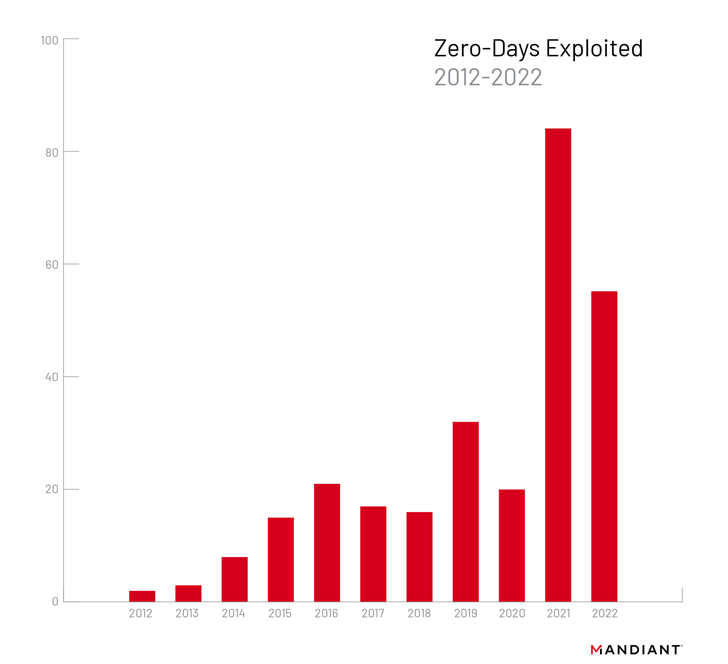

Pas moins de 55 vulnérabilités zero-day ont été exploitées dans la nature en 2022, la plupart des failles étant découvertes dans les logiciels de Microsoft, Google et Apple.

Bien que ce chiffre représente une diminution par rapport à l’année précédente, lorsque 81 jours zéro stupéfiants ont été militarisés, il représente toujours une augmentation significative ces dernières années des acteurs de la menace tirant parti des failles de sécurité inconnues à leur avantage.

Le résultats proviennent de la société de renseignement sur les menaces Mandiant, qui a noté que les systèmes d’exploitation de bureau (19), les navigateurs Web (11), les produits de gestion informatique et de réseau (10) et les systèmes d’exploitation mobiles (six) représentaient les types de produits les plus exploités.

Sur les 55 bogues du jour zéro, on estime que 13 ont été abusés par des groupes de cyberespionnage, et quatre autres exploités par des acteurs malveillants à motivation financière pour des opérations liées aux rançongiciels. Les vendeurs de logiciels espions commerciaux ont été liés à l’exploitation de trois jours zéro.

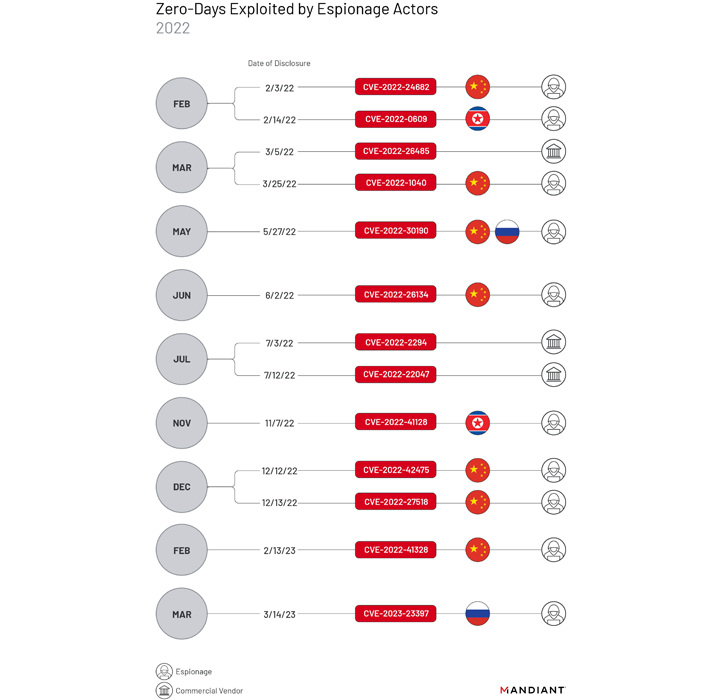

Parmi les groupes parrainés par l’État, ceux attribués à la Chine sont apparus comme les plus prolifiques, exploitant sept jours zéro – CVE-2022-24682, CVE-2022-1040, CVE-2022-30190, CVE-2022-26134, CVE-2022-42475, CVE-2022-27518et CVE-2022-41328 – pendant l’année.

Une grande partie de l’exploitation s’est concentrée sur les vulnérabilités des périphériques réseau périphériques tels que les pare-feu pour obtenir l’accès initial. Divers clusters liés à la Chine ont également été repérés exploitant une faille dans Microsoft Diagnostics Tool (alias Follina) dans le cadre de campagnes disparates.

« Plusieurs campagnes distinctes peuvent indiquer que le zero-day a été distribué à plusieurs clusters d’espionnage chinois présumés via un quartier-maître numérique », a déclaré Mandiant, ajoutant qu’il indique « l’existence d’une infrastructure de développement et de logistique partagée et éventuellement d’une entité de coordination centralisée ».

Les acteurs de la menace nord-coréens et russes, en revanche, ont été liés à l’exploitation de deux jours zéro chacun. Ceci comprend CVE-2022-0609, CVE-2022-41128, CVE-2022-30190et CVE-2023-23397.

La divulgation intervient alors que les acteurs de la menace s’améliorent également pour transformer les vulnérabilités nouvellement révélées en exploits puissants pour violer un large éventail de cibles à travers le monde.

« Bien que la découverte de vulnérabilités zero-day soit une entreprise gourmande en ressources et qu’une exploitation réussie ne soit pas garantie, le nombre total de vulnérabilités divulguées et exploitées a continué d’augmenter, les types de logiciels ciblés, y compris les appareils Internet des objets (IoT) et solutions cloud, continuent d’évoluer et la variété des acteurs qui les exploitent s’est élargie », a déclaré Mandiant.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

Le rapport Mandiant fait également suite à une avertissement depuis Microsoft‘s Digital Threat Analysis Center sur le ciblage cinétique et cybernétique persistant de la Russie alors que la guerre en Ukraine se poursuit dans la deuxième année.

Le géant de la technologie a déclaré depuis janvier 2023 avoir observé « l’activité de cybermenace russe s’ajustant pour renforcer la capacité de destruction et de collecte de renseignements sur l’Ukraine et les actifs civils et militaires de ses partenaires ».

Il a en outre mis en garde contre une éventuelle « campagne destructrice renouvelée » organisée par le groupe d’États-nations connu sous le nom de Ver des sables (alias Iridium) sur des organisations situées en Ukraine et ailleurs.

De plus, les pirates informatiques soutenus par Moscou ont déployé au moins deux rançongiciels et neuf familles d’essuie-glace contre plus de 100 entités ukrainiennes. Pas moins de 17 pays européens ont été visés par des campagnes d’espionnage entre janvier et mi-février 2023, et 74 pays ont été visés depuis le début de la guerre.

D’autres traits clés associés à l’activité de menace russe incluent l’utilisation de rançongiciels comme armes de cyber-sabotage, l’obtention d’un accès initial par diverses méthodes et l’exploitation de groupes réels et pseudo-hacktivistes pour étendre la portée de la cyber-présence de Moscou.