La cybersécurité est aujourd’hui si importante en raison de la dépendance de chacun à la technologie, de la collaboration, de la communication et de la collecte de données au commerce électronique et au divertissement. Chaque organisation qui doit fournir des services à ses clients et à ses employés doit protéger son « réseau » informatique, c’est-à-dire toutes les applications et tous les appareils connectés, des ordinateurs portables et de bureau aux serveurs et smartphones.

Alors que traditionnellement, ceux-ci vivraient tous sur un « réseau d’entreprise », – les réseaux d’aujourd’hui sont souvent constitués uniquement des appareils eux-mêmes et de la manière dont ils sont connectés : sur Internet, parfois via des VPN, jusqu’aux maisons et aux cafés à partir desquels les gens travaillent , au cloud et aux centres de données où résident les services. Alors, à quelles menaces ce réseau moderne est-il confronté ?

Regardons-les plus en détail.

#1 Mauvaise configuration

Selon des recherches récentes de Verizon, les erreurs de configuration et les utilisations abusives représentent désormais 14 % des violations. Des erreurs de mauvaise configuration se produisent lors de la configuration d’un système ou d’une application afin qu’il soit moins sécurisé. Cela peut se produire lorsque vous modifiez un paramètre sans en comprendre pleinement les conséquences ou lorsqu’une valeur incorrecte est saisie. L’un ou l’autre peut créer une grave vulnérabilité – par exemple, un pare-feu mal configuré peut permettre un accès non autorisé à un réseau interne, ou un serveur Web mal configuré peut divulguer des informations sensibles.

#2 Logiciel obsolète

Les développeurs de logiciels et d’applications publient constamment des mises à jour avec des correctifs pour couvrir les vulnérabilités qui ont été découvertes dans leur code. L’application de correctifs pour corriger ces vulnérabilités sur l’ensemble du réseau d’appareils d’une organisation peut prendre du temps et être complexe à mettre en œuvre, mais c’est essentiel. Si vous ne mettez pas à jour vos logiciels, micrologiciels et systèmes d’exploitation vers les dernières versions au fur et à mesure de leur sortie, vous laissez votre réseau exposé. UN analyseur de vulnérabilité vous donnera un inventaire en temps réel de tous les logiciels qui doivent être mis à jour, ainsi que détectera les erreurs de configuration qui réduisent votre sécurité, afin que vous puissiez rester aussi sécurisé que possible.

#3 Attaque DoS

Les deux menaces précédentes sont généralement exploitées pour violer les réseaux et voler des informations, mais une attaque par déni de service (DoS) est destinée à fermer votre réseau et à le rendre inaccessible.

Cela peut être fait par de nombreux moyens, soit avec des logiciels malveillants, soit en inondant le réseau cible de trafic, soit en envoyant des informations qui déclenchent un plantage, telles que la demande de requêtes trop complexes qui verrouillent une base de données. Dans chaque cas, l’attaque DoS empêche les clients ou les employés d’utiliser le service ou les ressources qu’ils attendent.

Les attaques DoS ciblent souvent les sites Web d’organisations de premier plan telles que les banques, les entreprises de médias et les gouvernements. Bien que les attaques DoS n’entraînent généralement pas le vol ou la perte de données, elles peuvent vous coûter beaucoup de temps et d’argent à gérer. Un réseau de distribution de contenu (CDN) correctement configuré peut aider à protéger les sites Web contre les attaques DoS et autres attaques malveillantes courantes.

#4 Bogues d’application

Un bogue logiciel est une erreur, un défaut ou un défaut dans une application ou un système qui l’amène à produire un résultat incorrect ou inattendu. Des bogues existent dans chaque élément de code pour toutes sortes de raisons, allant de tests inappropriés ou de code désordonné à un manque de communication ou à des documents de spécifications inadéquats.

Tous les bugs ne sont pas des problèmes de cybersécurité ou vulnérables à l’exploitation où un attaquant peut utiliser la faille pour accéder au réseau et exécuter du code à distance. Cependant, certains bogues comme l’injection SQL peuvent être très graves et permettre aux attaquants de compromettre votre site ou de voler des données. Non seulement les injections SQL laissent les données sensibles exposées, mais elles peuvent également permettre l’accès et le contrôle à distance des systèmes concernés. Ce n’est qu’un exemple d’un type de bogue d’application, mais il y en a beaucoup d’autres.

Les injections sont courantes si les développeurs n’ont pas reçu une formation suffisante en matière de sécurité, ou lorsque des erreurs sont commises et que le code n’est pas révisé, ou lorsqu’elles sont associées à des tests de sécurité continus inadéquats. Cependant, même lorsque toutes ces choses sont faites, des erreurs peuvent toujours se produire, c’est pourquoi il est toujours classé comme la menace n ° 1 dans le Top Ten des risques de sécurité des applications Web de l’OWASP. Heureusement, de nombreux types de vulnérabilités d’injection (et d’autres bogues de sécurité au niveau de l’application) peuvent être détectés avec un scanner de vulnérabilité Web authentifiéet des tests de pénétration pour les applications plus sensibles.

#5 Gestion de la surface d’attaque

Pouvez-vous sécuriser votre entreprise si vous ne savez pas quels actifs connectés à Internet vous possédez ? Pas efficacement. Sans un inventaire complet et mis à jour des actifs connectés à Internet, vous ne savez pas quels services sont disponibles et comment les attaquants peuvent tenter d’y pénétrer. une promenade dans le parc alors que les parcs informatiques grandissent et évoluent presque quotidiennement.

Lorsque les entreprises essaient de documenter leurs systèmes, elles s’appuient souvent sur la mise à jour manuelle d’une simple feuille de calcul, mais entre les changements de configuration, les nouvelles technologies et l’informatique fantôme, elles savent rarement exactement quels actifs elles possèdent ni où. Mais la découverte, le suivi et la protection de tous ces actifs est un élément essentiel d’une sécurité renforcée pour chaque entreprise.

Un scanner de vulnérabilité est un outil dynamique et automatisé qui peut garder une trace de ce qui est exposé à Internet et restreindre tout ce qui n’a pas besoin d’être là – comme cette vieille boîte Windows 2003 que tout le monde a oubliée, ou un serveur Web qu’un développeur a créé pour un test rapide avant de quitter l’entreprise…

Il peut également surveiller en permanence vos comptes cloud et ajouter automatiquement toute nouvelle adresse IP externe ou nom d’hôte en tant que cible. Et cela peut aider à la « découverte d’actifs » lorsque les entreprises ont besoin d’aide pour trouver leurs adresses IP et leurs domaines qu’elles ne connaissent même pas.

Qu’est-ce que cela signifie pour toi?

Les attaquants utilisent des outils automatisés pour identifier et exploiter les vulnérabilités et accéder à des systèmes, réseaux ou données non sécurisés, quelle que soit la taille de votre organisation. Trouver et exploiter les vulnérabilités avec des outils automatisés est simple : les attaques répertoriées ci-dessus sont peu coûteuses, faciles à réaliser et souvent aveugles, de sorte que chaque organisation est à risque. Il suffit d’une vulnérabilité pour qu’un attaquant accède à votre réseau.

Savoir où se trouvent vos vulnérabilités et vos points faibles est la première et la plus importante étape. Si vous repérez vos vulnérabilités tôt, vous pouvez y remédier avant qu’un attaquant ne puisse les exploiter. Un scanner de vulnérabilité est un service basé sur le cloud qui identifie les vulnérabilités de sécurité dans les systèmes informatiques, les réseaux et les logiciels. Les scanners de vulnérabilité fournissent un service continu qui recherche les menaces et les vulnérabilités du réseau – tout, des mots de passe faibles aux erreurs de configuration ou aux logiciels non corrigés – afin que vous puissiez les traiter avant que les attaquants ne les exploitent.

La gestion des vulnérabilités simplifiée

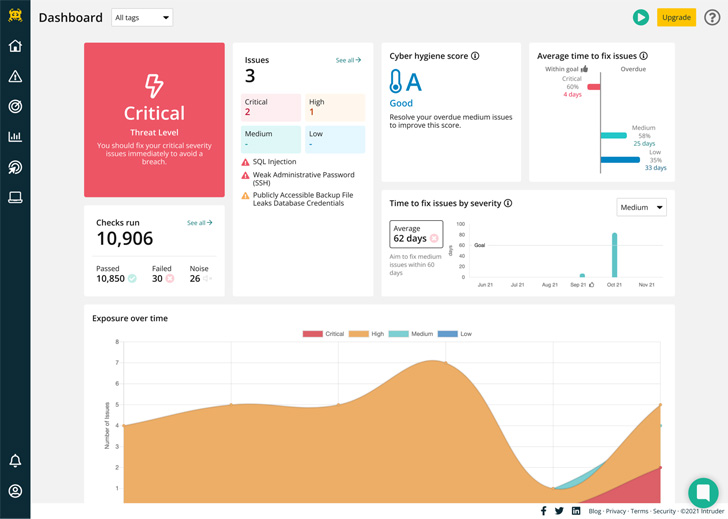

Les intrus analyseur de vulnérabilité réseau est alimenté par des moteurs de numérisation de pointe utilisés par les banques et les gouvernements du monde entier. Il est capable de trouver plus de 11 000 vulnérabilités et se concentre sur ce qui compte, ce qui permet de gagner du temps avec des résultats contextuels. Grâce à la réduction du bruit, il ne signale que les problèmes exploitables qui ont un impact réel sur votre sécurité.

|

| Intruder offre un essai gratuit de 30 jours de son scanner de vulnérabilité |

En analysant à la fois votre surface d’attaque interne et externe, Intruder surveille vos serveurs, systèmes cloud, sites Web et terminaux accessibles publiquement et en privé. Moins de cibles pour les pirates signifie moins de vulnérabilités dont vous devez vous soucier.

Des organisations du monde entier font confiance au scanner de vulnérabilités d’Intruder pour protéger leurs réseaux avec une surveillance continue de la sécurité et une analyse complète.