La 5G change la donne pour la connectivité mobile, y compris la connectivité mobile au cloud. La technologie offre une vitesse élevée et une faible latence lors de la connexion de smartphones et d’appareils IoT à l’infrastructure cloud. Les réseaux 5G sont un élément essentiel de toutes les couches d’infrastructure entre l’utilisateur final et le service final ; ces réseaux transmettent des données sensibles qui peuvent être vitales pour les gouvernements et les entreprises, sans parler des individus. En conséquence, les réseaux 5G sont une cible de choix pour les attaquants. Pour cette raison, la cybersécurité a été une considération clé dans le développement de la norme 5G.

La 5G comprend des fonctions de sécurité robustes qui garantissent la confidentialité, l’intégrité et la disponibilité des services réseau et des données des utilisateurs. Dans cet article, Seva Vayner, Product Owner de Service Edge Cloud de Gcore, donne un aperçu approfondi de cinq des mesures de sécurité de pointe de la 5G. Il se penche également sur les capacités de performance essentielles de la 5G, accompagnées de cas d’utilisation qui démontrent comment les entreprises contemporaines, natives du cloud, peuvent tirer parti de cette technologie transformatrice à leur avantage.

Qu’est-ce que la 5G

La 5G est la nouvelle norme de réseaux sans fil qui remplace la 4G (LTE). Il est conçu pour connecter les personnes et les appareils à des vitesses rapides avec une faible latence.

Le débit de la 5G dépasse de loin le débit de la 4G. En théorie, la 5G offre jusqu’à 20 Gbps dans la liaison descendante. En comparaison, la 4G n’offre que jusqu’à 100 Mbps, soit 200 fois moins que la 5G. Selon le Enquête CELLSMART 2023en pratique, les tests en extérieur montrent que les opérateurs 5G aux États-Unis et dans l’UE fournissent près de 1 Gbit/s pour le canal de liaison descendante.

Quant à la latence 5G, elle peut atteindre 10 ms (contre 30 ms en 4G), mais uniquement dans un environnement de test. En réalité, la latence dépend de nombreux facteurs. Par exemple, Les tests d’Ericsson aux États-Unis ont montré que la latence 5G est généralement d’environ 20 ms mais pas plus de 50 ms, ce qui est pratiquement imperceptible pour les humains. C’est une bonne nouvelle pour les jeux, où une latence supérieure à 50 ms est critique.

5 fonctionnalités de sécurité incontournables de la 5G

Les méthodes et technologies de sécurité 5G essentielles incluent le chiffrement, la protection de la vie privée, l’authentification et l’autorisation, le découpage du réseau et l’assurance de la sécurité des équipements réseau. Regardons-les plus en détail.

1. Cryptage

Le chiffrement protège les données des utilisateurs et le trafic réseau contre l’écoute clandestine, l’interception et la falsification. Utilisations 5G algorithmes de cryptage puissants comme AES, ZUC, SNOW 3G et HMAC-SHA-256. Les fonctionnalités de chiffrement incluent une séparation des clés de sécurité entre les segments du réseau central. Une synchronisation rapide des contextes de sécurité dans le réseau d’accès (stations de base) et le cœur de réseau est également proposée.

2. Protection de la vie privée

Dans les réseaux 5G, la protection de la vie privée est assurée par l’utilisation du cryptage et de diverses autres techniques. Ces stratégies protègent efficacement contre des menaces importantes telles que Capteurs IMSI/TMSI, que les attaquants utilisent couramment pour identifier et suivre les abonnés au réseau. Les opérateurs mobiles peuvent mettre en œuvre le mécanisme de schéma de chiffrement intégré à courbe elliptique pour dissimuler et mettre à jour régulièrement l’identifiant temporaire d’un abonné (TMSI). De plus, les opérateurs peuvent détecter les fausses stations de base, qui sont souvent la source des capteurs IMSI/TMSI.

3. Authentification et autorisation

L’authentification et l’autorisation dans la 5G sont basées sur la méthode d’authentification et d’accord de clé (5G AKA). Il comprend un mécanisme d’authentification robuste pour vérifier l’identité des utilisateurs, des appareils et des éléments du réseau. Contrairement à la 4G, la 5G ne nécessite pas de cartes SIM physiques pour les informations d’identification, mais prend également en charge les clés, les certificats et les jetons pré-partagés. Les opérateurs mobiles peuvent choisir les informations d’authentification et les méthodes d’authentification les mieux adaptées à leurs clients et aux appareils IoT. Par exemple, les cartes SIM traditionnelles conviennent aux téléphones mobiles, tandis que les identifiants numériques sont plus appropriés pour les appareils IoT simples équipés d’eSIM.

4. Tranchage du réseau

Le découpage réseau permet la création de réseaux virtuels pour différents services et applications. Par exemple, une entreprise abonnée peut utiliser une tranche de réseau pour les employés hautement prioritaires ayant accès aux services de l’entreprise, et une autre tranche pour les capteurs d’entrepôt IoT à faible priorité qui transmettent les données au stockage dans un cloud public. Chaque tranche de réseau peut se voir attribuer des politiques et des protocoles de sécurité spécifiques, aidant à isoler et à protéger les données et les services.

5. NESAS

NESAS, ou Network Equipment Security Assurance Scheme, assure la mise en œuvre sécurisée des équipements de télécommunications que les opérateurs mobiles utilisent dans leurs réseaux, y compris la 5G. Développé par 3GPP et GSMA, NESAS établit des exigences et des règles de sécurité pour des audits d’infrastructure réussis. NESAS prend en compte les réglementations locales et mondiales en matière de cybersécurité, par exemple le cadre de certification de cybersécurité de l’UE. Il est obligatoire pour les vendeurs et les opérateurs mobiles de se conformer aux exigences NESAS.

Comment la 5G profite aux entreprises natives du cloud

Avec sa faible latence, sa bande passante plus élevée et ses mesures de sécurité étendues, la 5G renforce la sécurité de la connectivité cloud. Cette mise à niveau permet une transmission sécurisée et fiable des informations sensibles ainsi qu’un traitement des données en temps réel. La 5G permet aux organisations d’utiliser en toute confiance les services cloud pour stocker et gérer leurs données, réduisant ainsi le risque de violation de données.

La 5G offre une tolérance aux pannes supérieure par rapport aux connexions par câble, principalement en raison de la résilience inhérente des canaux sans fil pour atténuer les pannes de communication. Avec un câble reliant un bureau ou une usine à un fournisseur, il peut être nécessaire de créer une connexion de secours via une fibre optique ou une radio. Mais la 5G a un canal réservé dès le départ. Si une station de base tombe en panne, les autres prendront automatiquement le relais, ce qui rendra les temps d’arrêt peu probables.

De plus, les capacités de découpage du réseau 5G offrent aux entreprises des réseaux virtuels dédiés au sein de leur système informatique. Cela permet une meilleure isolation et séparation des données, des applications et des services, améliorant ainsi la sécurité globale. Les entreprises peuvent créer des tranches de réseau personnalisées pour des tâches spécifiques ou des services particuliers. Cette fonctionnalité garantit que les données et applications critiques restent séparées et protégées.

Où la 5G peut être utile en conjonction avec le cloud

Soins de santé. Les médecins peuvent utiliser des outils comme une plate-forme d’IA cloud pour surveiller à distance les données de santé des patients en temps réel tout en restant mobiles via la 5G. Après l’examen médical, les images haute résolution du dispositif médical peuvent être téléchargées sur la plate-forme Cloud AI, traitées et renvoyées à un médecin pour une utilisation ultérieure. La 5G aide également à Diagnostic de machine learning: une application cloud ML peut recevoir des images ou d’autres données médicales sur 5G pour la prédiction, la détection et la classification des maladies.

Accès sécurisé aux outils de l’entreprise. Avec la protection des données 5G, la gestion du contrôle d’accès est activée pour chaque carte SIM. Les employés autorisés peuvent accéder en toute sécurité aux actifs numériques, aux données et aux applications de l’entreprise tout en travaillant à distance sans avoir besoin d’un VPN ou d’un pare-feu.

Streaming. Avec la 5G et les services cloud comme le CDN, les streamers, les blogueurs et les podcasteurs peuvent profiter d’un streaming vidéo et audio en direct de haute qualité et ininterrompu. La 5G facilite la fusion d’éléments interactifs dans les flux vidéo en direct, tandis que l’analyse vidéo instantanée génère des mesures en temps réel qui enrichissent l’expérience globale de l’événement en direct.

Usines intelligentes. Les fabricants peuvent prévoir les besoins de maintenance et détecter les problèmes ou les pannes potentiels en surveillant les données des équipements avec des appareils IoT. Ils peuvent utiliser les services cloud ML pour l’analyse, tandis que la 5G fournit une connexion sécurisée et rapide à leur infrastructure cloud.

IdO automobile. En raison de leurs capacités de performance, les réseaux 5G sont un moyen supérieur de transmission de données dans les industries. Dans l’industrie des véhicules autonomes, les données des capteurs et des caméras du véhicule peuvent être facilement envoyées vers le cloud à grande vitesse, puis traitées par des outils d’intelligence artificielle cloud.

Plateforme eSIM 5G de Gcore

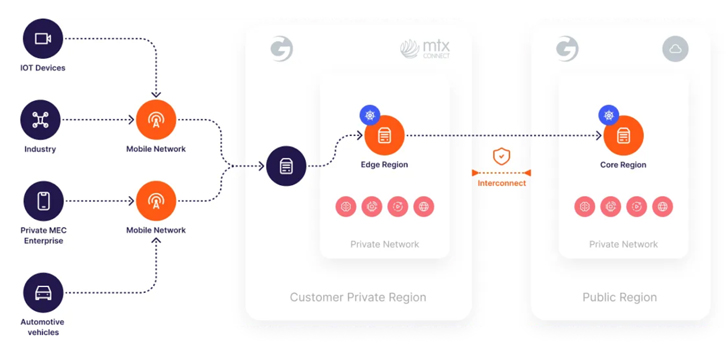

Le Plateforme eSIM 5G du fournisseur mondial de cloud et de CDN Gcore fournit un exemple puissant de solution collaborative 5G et cloud. La plate-forme 5G eSIM offre un accès à l’infrastructure IaaS, PaaS, AI, une plate-forme de streaming et d’autres services Gcore sur 5G. Les clients de Gcore peuvent se connecter en toute sécurité à leur infrastructure cloud via un canal privé direct depuis plus de 150 pays dans le monde. La 5G eSIM garantit une transmission sécurisée des données grâce à des algorithmes de cryptage avancés et des protocoles de sécurité.

Voici l’architecture de la plateforme :

|

| Figure 1. Architecture de la plateforme eSIM 5G de Gcore |

Outre les fonctionnalités de sécurité 5G intégrées à la norme, la plate-forme 5G eSIM fournit :

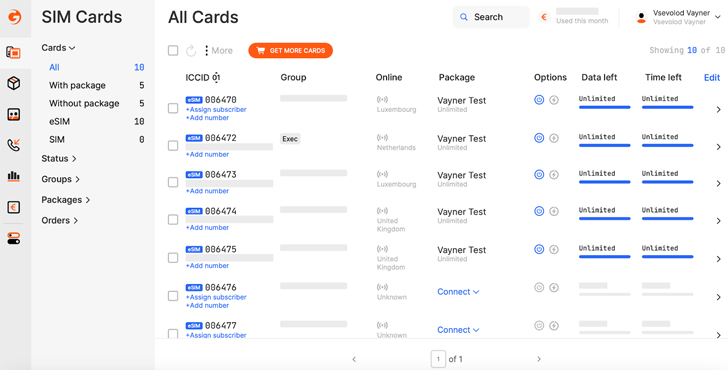

- Maîtrise de la consommation de trafic pour configurer une liste blanche et une liste noire. Ceux-ci autorisent ou refusent des protocoles, des URL et des adresses IP spécifiques.

- Gestion des groupes de travail pour attribuer les noms des employés aux eSIM et les regrouper par fonction, ancienneté ou service.

- Système de rapport détaillé pour afficher le rapport par groupe, période, eSIM, pays, etc.

- eSIM personnelles à chaque collaborateur de lui attribuer un numéro de mobile d’entreprise. Les employés peuvent accéder à Internet et aux ressources internes à distance sans avoir besoin d’un VPN d’entreprise et sans frais d’itinérance.

- Routage individuel sécurisé et filtrage du trafic pour assurer la protection contre les cyberattaques et les fuites de données.

|

| Figure 2. Panneau de configuration eSIM 5G de Gcore |

De plus, Gcore fournit des fonctionnalités au sein de son Cloud pour sécuriser tous les services clients :

- Gestion des identités et des accès

- Pare-feu avec configuration de groupe de sécurité flexible

- Gestion des secrets

- Protection IaaS

Les clients peuvent combiner ces fonctionnalités cloud avec les avantages et fonctionnalités offerts par la plate-forme 5G eSIM.

Conclusion

La 5G offre d’excellentes performances et des fonctionnalités de sécurité avancées telles que le cryptage, le découpage du réseau et la 5G AKA. Les réseaux 5G sont plus résilients et flexibles que les réseaux LAN et WLAN ; cela rend la 5G plus efficace en termes d’avancées technologiques, d’intérêts commerciaux et de conformité aux exigences de sécurité. Par conséquent, les réseaux 5G aident les entreprises à évoluer plus rapidement sans réduire le niveau de protection de l’infrastructure.