Ce n’est un secret pour personne que le travail des équipes SOC continue de devenir de plus en plus difficile. L’augmentation du volume et de la sophistication des attaques afflige les équipes sous-financées avec des faux positifs et l’épuisement des analystes.

Cependant, comme de nombreuses autres industries, la cybersécurité commence maintenant à s’appuyer sur les progrès de l’automatisation et à en bénéficier pour non seulement maintenir le statu quo, mais aussi pour obtenir de meilleurs résultats en matière de sécurité.

Automatisation sur plusieurs phases du flux de travail SOC

Le besoin d’automatisation est clair et il est évident qu’il devient un enjeu de table pour l’industrie. De toutes les organisations cyber-résilientes, IBM estime que 62% ont déployé des outils et des processus d’automatisation, d’IA et d’apprentissage automatique.

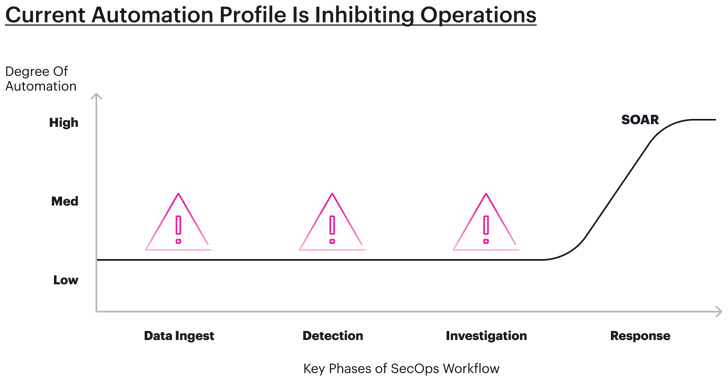

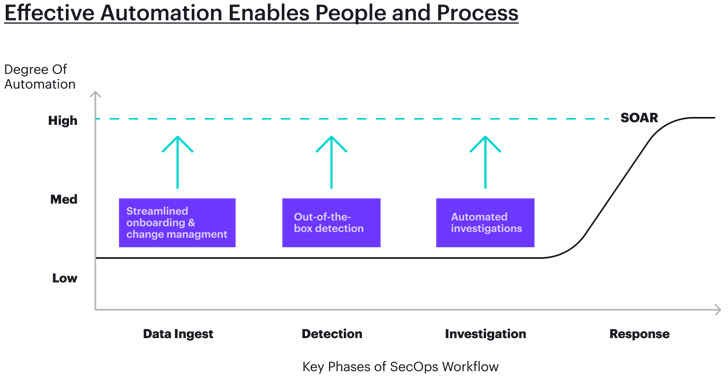

Jusqu’à présent, la plupart de ces avancées en matière d’automatisation se sont concentrées sur la réponse, les outils SOAR et de réponse aux incidents jouant un rôle déterminant dans la gestion de la phase la plus urgente du flux de travail SOC.

Cependant, centrer l’attention uniquement sur la réponse signifie que nous traitons les symptômes plutôt que la cause profonde de la maladie. En décomposant le flux de travail SOC en phases, il est facile de voir plus de cas où l’automatisation peut améliorer la vitesse et l’efficacité des équipes de sécurité.

Les quatre phases où il est possible d’étendre la couverture de l’automatisation comprennent :

- Ingestion et normalisation des données : L’automatisation de l’ingestion et de la normalisation des données peut permettre aux équipes de gérer d’énormes quantités de données provenant de plusieurs sources, jetant ainsi les bases de processus automatisés supplémentaires

- Détection: Le fait de se décharger de la création d’un pourcentage important des règles de détection peut libérer du temps pour que les analystes de la sécurité se concentrent sur les menaces propres à leur organisation ou à leur segment de marché.

- Enquête: Se décharger du travail manuel et fastidieux pour raccourcir les processus d’enquête et de triage

- Réponse: Répondre automatiquement aux menaces connues et découvertes pour une atténuation rapide et précise

Données : jeter les bases de l’automatisation

L’ingestion d’énormes quantités de données peut sembler écrasante pour de nombreuses équipes de sécurité. Historiquement, les équipes ont eu du mal à connecter les sources de données ou ont simplement dû ignorer les volumes de données qu’elles ne pouvaient pas gérer en raison des modèles d’outils hérités au coût prohibitif qui facturent pour la quantité de données qu’ils stockent.

Alors que le monde migre continuellement vers le cloud, il est impératif que les équipes de sécurité n’hésitent pas à utiliser des données massives. Au lieu de cela, ils doivent adopter des solutions qui les aident à le gérer et, à leur tour, à obtenir de meilleurs résultats en matière de sécurité en ayant une visibilité accrue sur l’ensemble de la surface d’attaque.

Les lacs de données de sécurité ont entraîné un changement de paradigme dans les opérations de sécurité. Ils prennent en charge l’ingestion de volumes massifs et d’une variété de données, à la vitesse du cloud, et permettent aux plates-formes de sécurité d’exécuter des analyses dessus avec une complexité réduite et à un coût prévisible.

Détection : Automatiser les 80 %

À mesure que davantage de données sont ingérées, il y aura intrinsèquement plus d’alertes découvertes. Encore une fois, cela peut sembler intimidant pour les équipes de sécurité surchargées, mais les processus automatisés, tels que les règles de détection prêtes à l’emploi sur les vecteurs d’attaque, sont un autre exemple parfait où l’automatisation peut conduire à une amélioration de la couverture.

D’une manière générale, il existe de nombreuses similitudes dans la manière dont les réseaux sont attaqués, avec environ 80 % des signaux de menace étant commun à la plupart des organisations.

Une plate-forme SOC moderne propose des règles de détection prêtes à l’emploi qui couvrent ces 80 % en se connectant à des flux de renseignements sur les menaces, des bases de connaissances open source, des médias sociaux ou des forums Web sombres, pour créer une logique de protection contre les menaces les plus courantes. En combinant celles-ci avec des règles supplémentaires rédigées par des équipes de sécurité internes, les plates-formes sont en mesure de se tenir au courant des techniques de menace et d’utiliser la détection automatisée autour d’elles.

Enquête : séparer le signal du bruit

La phase d’investigation du flux de travail SOC est une phase qui n’est pas souvent associée à l’automatisation. Il est traditionnellement enlisé par de nombreux outils et enquêtes manuelles limitant l’efficacité et la précision des équipes de sécurité.

Les processus qui peuvent être renforcés par l’automatisation au cours de la phase d’enquête comprennent :

- Regroupement d’alertes centré sur les menaces : Les outils de sécurité vous donneront des milliers d’alertes, mais en réalité, celles-ci se résument à seulement quelques menaces. À grande échelle, cela devient une énorme fuite de ressources. Si la les alertes sont automatiquement regroupées en fonction de leur contexte de menaceles analystes de la sécurité peuvent alors comprendre et répondre plus facilement à des incidents uniques au lieu de rechercher des centaines d’alertes et de faux positifs.

- Enrichissement: En enrichissant automatiquement les entités associées à chaque signal ou alerte avec des informations supplémentaires provenant de nombreuses sources de données différentes, les équipes obtiennent tout le contexte disponible pour comprendre le risque de l’alerte.

- Corrélation: La corrélation automatique des événements permet une meilleure visibilité sur le chemin des attaquants au sein du réseau de l’organisation.

- Visualisation: Une fois corrélées, les « histoires » d’attaques peuvent être cartographiées et visualisées dans une chronologie facile à lire, ce qui permet aux analystes et aux autres parties prenantes d’obtenir plus facilement des informations claires.

Ensemble, ces tâches automatisées offrent aux analystes des indications rapides sur les incidents les plus prioritaires et nécessitant une enquête plus approfondie. Il s’agit d’une amélioration drastique par rapport aux systèmes hérités où les analystes vérifient et revérifient constamment les incidents, enquêtent sur les redondances et reconstituent manuellement les événements.

L’investigation automatisée, lorsqu’elle est associée à des pratiques de recherche manuelle, peut conduire à des incidents plus réels étudiés, triés et compris avec plus de précision.

Réponse : Agir rapidement et en toute confiance

Une fois qu’une menace est identifiée, la prochaine étape évidente serait d’y répondre. Comme mentionné précédemment, les SOAR font du bon travail en automatisant la phase de réponse aux menaces connues.

L’efficacité de cette automatisation dépend toutefois fortement des données fournies par d’autres sources, c’est-à-dire lorsque les phases précédentes du flux de travail SOC peuvent fournir des sorties utilisables et fiables pouvant être envoyées à un logiciel de réponse.

L’intégration de données plus précises qui ont été normalisées et étudiées par une automatisation conçue par des experts rend les outils de réponse beaucoup plus fiables et efficaces.

Évidemment, toutes les réponses ne peuvent pas être automatisées car les attaquants continuent de faire évoluer leurs méthodes. Dans de nombreux cas, les analystes doivent enquêter de manière approfondie sur les incidents et adopter des réponses manuellement. Mais comme les autres phases du workflow, plus ces tâches pourront être automatisées, plus les équipes de sécurité seront libérées pour faire face à des attaques plus complexes.

Alors, pourquoi n’y a-t-il pas plus d’entreprises qui utilisent l’automatisation ?

De nombreuses équipes savent que l’automatisation augmentera leur productivité, mais changer de processus et de logiciel est souvent difficile pour plusieurs raisons :

- Le remplacement de logiciels hérités prend du temps, est coûteux et potentiellement risqué

- Obtenir l’approbation des parties prenantes pour les implémentations majeures est difficile et lent

- Former les analystes à l’utilisation de nouveaux logiciels prend du temps et des ressources

- Les techniques d’attaque en constante évolution maintiennent les équipes de sécurité occupées par « l’ici et maintenant »

Ces bloqueurs empilés sur des pénuries extrêmes de personnel peuvent rendre la tâche intimidante.

Mais, alors que l’automatisation continue d’occuper le devant de la scène, l’industrie continuera de voir des réductions significatives du coût total de possession (TCO), du temps moyen de détection/réponse (MTTD/MTTR), de l’épuisement professionnel des analystes et de la frustration des RSSI.

Les plateformes SOC à la rescousse

Lorsque plusieurs éléments du flux de travail SOC sont combinés et automatisés, le poids et la pression de la charge de travail normale commencent à se dissoudre. Les analystes commenceront à pouvoir dire adieu aux longues heures passées à passer d’un outil à l’autre, à rechercher les faux positifs ou simplement à maintenir les solutions SIEM traditionnelles.

La nouvelle génération de plateformes SOC a beaucoup à offrir, à chaque étape du flux de travail SOC. Nées dans le cloud, les plates-formes SOC sont capables d’utiliser des architectures de données modernes pour développer plus facilement des fonctionnalités et des améliorations supplémentaires. Ceci, associé à l’avantage de pouvoir ingérer toutes les données de sécurité à une fraction du coût des outils hérités, a entraîné une tendance à une automatisation accrue intégrée à ceux-ci.

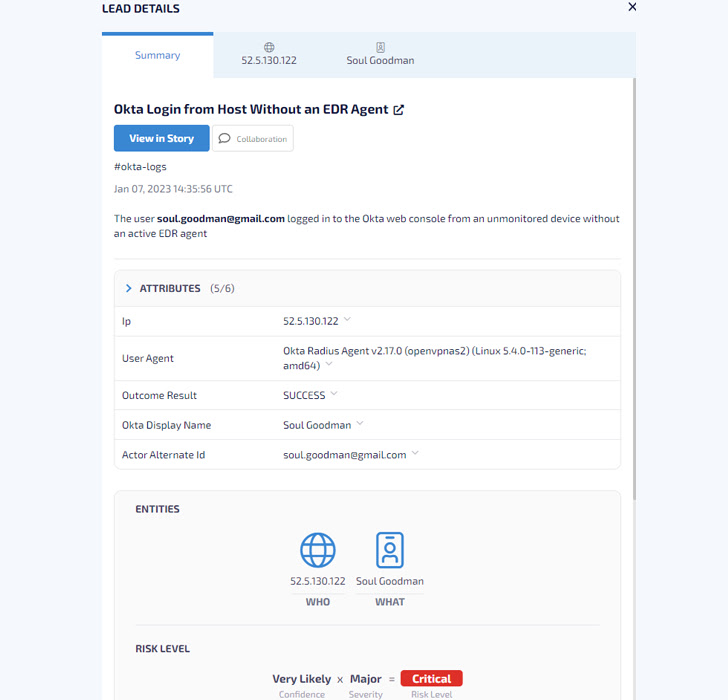

|

| Un exemple de résumé d’enquête automatique sur la plate-forme Hunters SOC montrant les entités clés d’une alerte générée après qu’un utilisateur se soit connecté à la console Web Okta à partir d’un appareil non surveillé sans agent EDR actif, ainsi que le Cote de risque associé avec |

Un exemple de cela peut être l’investigation des menaces : cela est connu par la plupart des analystes comme une tâche manuelle fastidieuse, impliquant le tri d’innombrables faux positifs. Mais les plates-formes SOC d’aujourd’hui ont introduit l’automatisation, améliorant considérablement le processus d’enquête. Des améliorations telles que la corrélation entre sources automatisée, les modèles ML et les requêtes d’interrogation de données intégrées ont vu le jour pour aider les analystes dans les tâches d’investigation des menaces répétitives et les plus laborieuses.

Il est maintenant temps de commencer à tirer parti de l’automatisation car elle continue de changer l’industrie. Les équipes qui n’adoptent pas activement ces innovations se retrouveront à la traîne, laissant potentiellement leurs organisations vulnérables et leur personnel débordé.

En savoir plus sur la façon dont Hunters SOC Platform peut aider votre SOC : www.hunters.ai