Quatre chevaux de Troie bancaires Android différents se sont propagés via le Google Play Store officiel entre août et novembre 2021, entraînant plus de 300 000 infections via diverses applications de compte-gouttes qui se sont présentées comme des applications utilitaires apparemment inoffensives pour prendre le contrôle total des appareils infectés.

Conçu pour fournir Anatsa (alias TeaBot), Alien, ERMAC et Hydra, la société de cybersécurité ThreatFabric mentionné les campagnes de logiciels malveillants sont non seulement plus raffinées, mais également conçues pour avoir une faible empreinte malveillante, garantissant efficacement que les charges utiles sont installées uniquement sur les smartphones de régions spécifiques et empêchant le téléchargement des logiciels malveillants pendant le processus de publication.

La liste des applications de compte-gouttes malveillantes est ci-dessous –

- Authentificateur à deux facteurs (com.flowdivison)

- Garde de protection (com.protectionguard.app)

- QR CreatorScanner (com.ready.qrscanner.mix)

- Master Scanner Live (com.multifuction.combine.qr)

- Scanner QR 2021 (com.qr.code.generate)

- Scanner QR (com.qr.barqr.scangen)

- Document PDF (com.xaviermuches.docscannerpro2)

- Scanner – Numérisation vers PDF

- Scanner de documents PDF (com.docscanverifier.mobile)

- Scanner de documents PDF gratuit (com.doscanner.mobile)

- CryptoTracker (cryptolistapp.app.com.cryptotracker)

- Entraîneur de gym et fitness (com.gym.trainer.jeux)

Alors que Google plus tôt ce mois-ci a institué des limitations pour restreindre l’utilisation des autorisations d’accessibilité qui permettent aux applications malveillantes de capturer des informations sensibles à partir d’appareils Android, les opérateurs de ces applications affinent de plus en plus leurs tactiques par d’autres moyens, même lorsqu’ils sont obligés de choisir la méthode plus traditionnelle d’installation des applications. via le marché des applications.

La principale des techniques est une technique appelée gestion des versions, dans laquelle des versions propres des applications sont d’abord téléchargées et des fonctionnalités malveillantes sont progressivement introduites sous la forme de mises à jour d’applications ultérieures. Une autre tactique consiste à concevoir des sites Web de commande et de contrôle (C2) similaires qui correspondent au thème de l’application compte-gouttes afin de contourner les méthodes de détection conventionnelles.

ThreatFabric a découvert six compte-gouttes Anatsa sur le Play Store depuis juin 2021, les applications étant programmées pour télécharger une « mise à jour », puis invitant les utilisateurs à lui accorder des autorisations pour installer des applications et des privilèges de service d’accessibilité.

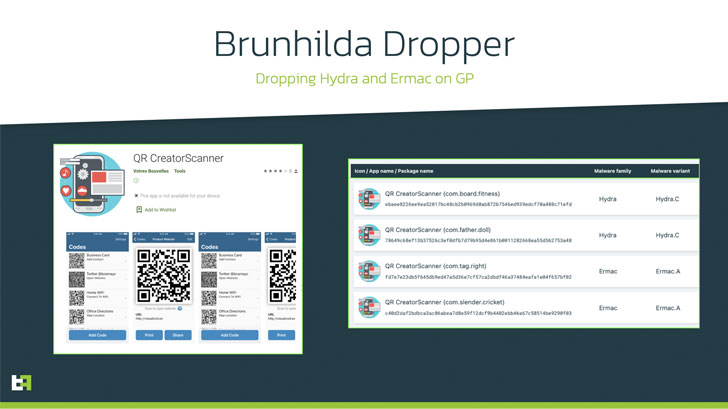

Brunhilda, un acteur de la menace qui a été découvert en train de distribuer un cheval de Troie d’accès à distance nommé Vultur en juillet 2021, a utilisé des applications de cheval de Troie se faisant passer pour des applications de création de code QR pour supprimer Hydre et les logiciels malveillants ERMAC destinés aux utilisateurs aux États-Unis, un marché auparavant non ciblé par les deux familles de logiciels malveillants.

Enfin, une application compte-gouttes d’entraînement de fitness avec plus de 10 000 installations – surnommée GymDrop – a été trouvée offrant le Extraterrestre la charge utile du cheval de Troie bancaire en le masquant comme un « nouveau paquet d’exercices d’entraînement », même si son site Web de développeur prétendument légitime se dédouble en tant que serveur C2 pour récupérer la configuration requise pour télécharger le logiciel malveillant.

« Pour se rendre encore plus difficile à détecter, les acteurs derrière ces applications de compte-gouttes n’activent manuellement l’installation du cheval de Troie bancaire sur un appareil infecté qu’au cas où ils souhaiteraient plus de victimes dans une région spécifique du monde », ont déclaré les chercheurs. « Cela fait de la détection automatisée une stratégie beaucoup plus difficile à adopter par toute organisation. »