Des chercheurs en cybersécurité ont révélé mercredi trois vulnérabilités de sécurité graves affectant les produits SolarWinds, dont la plus grave aurait pu être exploitée pour réaliser l’exécution de code à distance avec des privilèges élevés.

Deux des failles (CVE-2021-25274 et CVE-2021-25275) ont été identifiées dans la plate-forme SolarWinds Orion, tandis qu’une troisième faiblesse distincte (CVE-2021-25276) a été trouvée dans le serveur FTP Serv-U de l’entreprise pour Windows, m’a dit la société de cybersécurité Trustwave en analyse technique.

Aucun des trois problèmes de sécurité n’a été exploité dans l’attaque sans précédent de la chaîne d’approvisionnement visant la plate-forme Orion qui a été découverte en décembre dernier.

Les deux ensembles de vulnérabilités d’Orion et Serv-U FTP ont été divulgués à SolarWinds le 30 décembre 2020 et le 4 janvier 2021, respectivement, à la suite de quoi la société a résolu les problèmes les 22 et 25 janvier.

Il est fortement recommandé aux utilisateurs d’installer les dernières versions de Plateforme Orion et Serv-U FTP (15.2.2 Correctif 1) pour atténuer les risques associés aux failles. Trustwave a annoncé son intention de publier un code de preuve de concept (PoC) la semaine prochaine, le 9 février.

Contrôle complet sur Orion

La principale des vulnérabilités découvertes par Trustwave comprend une mauvaise utilisation de Microsoft Messaging Queue (MSMQ), qui est largement utilisé par le service SolarWinds Orion Collector, permettant ainsi aux utilisateurs non authentifiés d’envoyer des messages à de telles files d’attente sur le port TCP 1801 et d’atteindre finalement RCE en le chaînant avec un autre problème de désérialisation non sécurisé dans le code qui gère les messages entrants.

«Étant donné que le code de traitement des messages fonctionne comme un service Windows configuré pour utiliser le compte LocalSystem, nous avons un contrôle complet du système d’exploitation sous-jacent», a déclaré Martin Rakhmanov, chercheur de Trust.

Le correctif publié par SolarWinds (Orion Platform 2020.2.4) corrige le bogue avec une étape de validation de signature numérique qui est effectuée sur les messages arrivés pour s’assurer que les messages non signés ne sont pas traités davantage, mais Rakhmanov a averti que le MSMQ n’est toujours pas authentifié et permet à quiconque de lui envoyer des messages.

La deuxième vulnérabilité, également trouvée dans la plate-forme Orion, concerne la manière non sécurisée dans laquelle les informations d’identification de la base de données backend (nommée « SOLARWINDS_ORION ») sont stockées dans un fichier de configuration, ce qui fait qu’un utilisateur local et non privilégié prend le contrôle complet de la base de données, voler informations, ou même ajouter un nouvel utilisateur de niveau administrateur à utiliser dans les produits SolarWinds Orion.

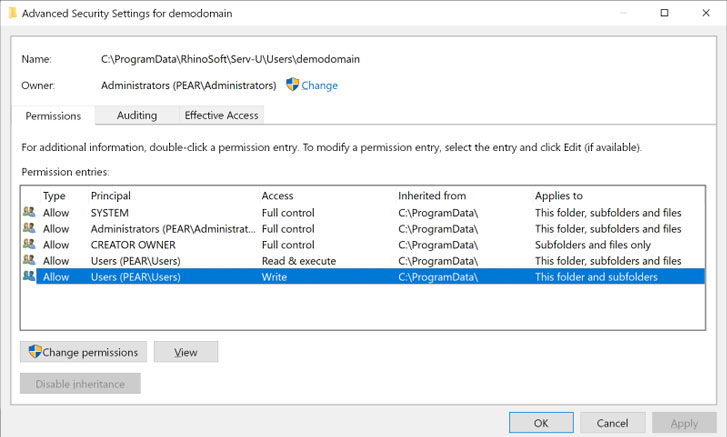

Enfin, un défaut dans SolarWinds Serv-U FTP Server 15.2.1 pour Windows pourrait permettre à tout attaquant qui peut se connecter au système localement ou via Remote Desktop de déposer un fichier définissant un nouvel utilisateur administrateur avec un accès complet au lecteur C: , qui peut puis être exploité en vous connectant en tant que cet utilisateur via FTP et lire ou remplacer n’importe quel fichier sur le lecteur.

Le département américain de l’Agriculture cible la nouvelle faille de SolarWinds

La nouvelle des trois vulnérabilités des produits SolarWinds fait suite à des informations selon lesquelles des acteurs chinois présumés de la menace ont exploité une faille jusque-là non documentée dans le logiciel de l’entreprise pour pénétrer par effraction dans le National Finance Center, une agence de paie fédérale au sein du ministère américain de l’Agriculture.

Cette faille serait différente de celles qui ont été abusées par des agents de menace russes présumés pour compromettre le logiciel SolarWinds Orion qui a ensuite été distribué à 18000 de ses clients, selon Reuters.

Fin décembre, Microsoft a déclaré qu’un deuxième collectif de hackers avait peut-être abusé du logiciel Orion du fournisseur d’infrastructure informatique pour abandonner une porte dérobée persistante appelée Supernova sur les systèmes cibles en tirant parti d’une vulnérabilité de contournement d’authentification dans l’API Orion pour exécuter des commandes arbitraires.

SolarWinds a publié un correctif pour corriger la vulnérabilité le 26 décembre 2020.

La semaine dernière, Brandon Wales, directeur par intérim de la US Cybersecurity and Infrastructure Agency (CISA), m’a dit près de 30% du secteur privé et des agences gouvernementales liées à la campagne d’intrusion n’avaient aucun lien direct avec SolarWinds, ce qui implique que les attaquants ont utilisé une variété de moyens pour violer les environnements cibles.

Malgré le chevauchement des deux efforts d’espionnage, les campagnes sont encore un autre signe que les groupes de menace persistante avancée (APT) se concentrent de plus en plus sur la chaîne d’approvisionnement de logiciels comme moyen d’atteindre des cibles de grande valeur telles que les entreprises et les agences gouvernementales.

La confiance et l’omniprésence de logiciels tels que ceux de SolarWinds ou de Microsoft en font une cible lucrative pour les attaquants, soulignant ainsi la nécessité pour les organisations d’être à l’affût des dangers potentiels découlant du recours à des outils tiers pour gérer leurs plates-formes et services.