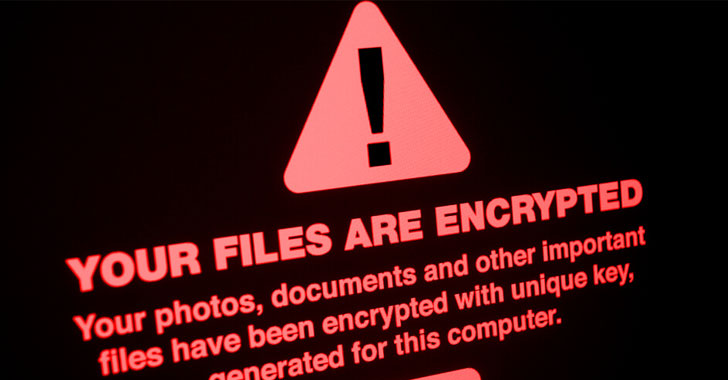

Le récent tsunami de ransomwares a ravivé les craintes de temps d’arrêt et de perte de données contre lesquelles les professionnels de la cybersécurité ont mis en garde, alors que les attaques contre le secteur de l’énergie, la chaîne d’approvisionnement alimentaire, l’industrie de la santé et d’autres infrastructures critiques ont fait la une des journaux.

Pour les experts du secteur qui suivent l’évolution de cette menace, la fréquence, la sophistication et la destructivité accrues des ransomwares suggèrent que les entreprises ont encore des lacunes importantes dans leurs stratégies de défense.

Il n’est pas surprenant qu’une nouvelle approche de protection à plusieurs niveaux soit nécessaire pour endiguer les dommages causés par les ransomwares. Mais quels changements une équipe informatique doit-elle mettre en œuvre pour combler ces lacunes ?

Lors d’un récent panel, une équipe d’experts en cybersécurité a décrit un plan en trois étapes pour y parvenir, centré sur l’adoption de nouvelles technologies, l’amélioration des processus de sécurité et la garantie que leurs employés savent comment aider à réduire la menace.

1 – De nouvelles souches submergent les anciennes défenses

De nombreuses nouvelles souches de ransomware agissent désormais comme des menaces persistantes avancées (APT), en dormant dans le réseau de l’entreprise pendant des semaines, en collectant discrètement des informations et en volant des données.

Cette tendance est la raison pour laquelle certains analystes prédisent que l’exfiltration des données dépassera le chiffrement en tant qu’approche préférée des attaquants par ransomware.

Malgré leur changement d’approche, les attaquants s’appuient toujours sur des techniques familières au début de ces attaques, telles que le phishing pour voler des informations d’identification et injecter des logiciels malveillants. En fait, Topher Tebow, chercheur senior en cybersécurité chez Acronis, affirme que 94 % des attaques de logiciels malveillants réussies commencent désormais par le phishing.

Pour refuser l’entrée aux attaquants, il conseille aux organisations de mettre à jour leurs sécurité de la messagerie et déployer le filtrage d’URL s’ils ne l’avaient pas déjà fait. Ces couches défensives peuvent empêcher les e-mails de phishing d’atteindre la boîte de réception d’un utilisateur et empêcher une charge utile de malware d’infecter le système. Des investissements technologiques simples comme ceux-ci, note Tebow, peuvent être un moyen simple et efficace de mettre fin à une attaque de ransomware avant qu’elle ne commence.

Dylan Pollock, ingénieur réseau senior chez Hendrik Motorsports de NASCAR, ajoute que les attaquants aiment également cibler les vulnérabilités connues qui ne sont pas corrigées afin de cibler les systèmes d’exploitation, les applications et les appareils. Les vulnérabilités non corrigées « sont comme de l’herbe à chat pour les cybercriminels », c’est pourquoi il recommande aux entreprises d’envisager d’adopter des outils capables d’automatiser les efforts d’analyse des vulnérabilités et de gestion des correctifs.

Les entreprises ne peuvent pas continuer à s’appuyer uniquement sur des défenses basées sur les signatures pour arrêter les cybermenaces.

C’est parce que, comme le souligne Candid Wüest, vice-président de Cyber Protection Research d’Acronis, les cybercriminels créent chaque jour de nouvelles versions de ransomware. Cela signifie que chaque nouvelle attaque est une menace zero-day que les défenses traditionnelles basées sur les signatures rateront.

Wüest affirme que les organisations ont besoin de défenses plus adaptatives qui utilisent une détection basée sur le comportement pour identifier et arrêter les menaces. Des solutions alimentées par l’intelligence artificielle – la prochaine étape de l’intelligence artificielle et de l’apprentissage automatique – capables de reconnaître de nouveaux modèles de comportement d’attaque et de réagir automatiquement en temps réel pour atténuer l’attaque.

2 – De meilleurs processus arrêtent les ransomwares

Bien qu’il soit essentiel d’utiliser des solutions modernes pour vaincre les menaces modernes, des défenses améliorées ne suffisent pas à elles seules dans un monde où les ransomwares sont considérés comme une fatalité par les experts. Les procédures que les organisations utilisent pour protéger leurs données doivent tenir compte de cette réalité. « On ne saurait trop insister sur l’importance d’un programme de sauvegarde bien pensé et religieusement exécuté en tant que ligne de défense finale », prévient Graham Cluley.

Chercheur en cybercriminalité et animateur du podcast Smashing Security, Cluley ajoute rapidement que les sauvegardes seules ne suffisent pas. Des tests réguliers de ces sauvegardes sont nécessaires pour s’assurer qu’elles permettent à une organisation de se restaurer rapidement après une attaque. Sinon, l’entreprise pourrait finir par payer la rançon de toute façon.

Lorsqu’il s’agit d’examiner les processus, Wüest ajoute que les organisations doivent verrouiller tous les logiciels opérationnels utilisés dans leur environnement. C’est parce que attaquants de ransomware utilisent de plus en plus une stratégie de « vivre de la terre », où ils détournent des outils courants tels que RDP et Mimikatz pour voler des mots de passe, élever des privilèges et prendre le contrôle d’outils de bureau à distance.

Cela rend le vol et le cryptage des données beaucoup plus faciles. Il recommande qu’en plus de restreindre les privilèges élevés, les entreprises appliquent des procédures de mot de passe rigoureuses telles que l’authentification multifacteur.

3 – Les personnes connaissant les ransomwares l’évitent

Cependant, la lutte contre les ransomwares échoue si les gens ne sont pas impliqués dans la protection de l’entreprise. La formation à la sensibilisation à la sécurité est aussi vitale pour la sécurité des terminaux que la technologie défensive. La simple formation des utilisateurs finaux à reconnaître et à éviter les tentatives d’ingénierie sociale pourrait contribuer grandement à empêcher la réussite d’une attaque, conseille Pollock.

« Si nous pouvions amener les utilisateurs à réfléchir encore deux secondes avant de cliquer sur un e-mail suspect, de nombreuses attaques de ransomware n’auraient jamais un pied dans nos entreprises », a-t-il noté.

Les équipes de sécurité se sont adaptées avec succès pour lutter contre les ransomwares, mais Cluley a mis en garde contre le relâchement du gaz. Les cybercriminels continuent de modifier et de faire progresser leurs attaques, de sorte que les entreprises doivent également s’améliorer constamment – en déployant plusieurs couches de protection, en assurant la sensibilisation à la sécurité et en testant leur plan de réponse aux incidents. Ensuite, a-t-il dit, « vous aurez une chance de vous battre. »

Écoutez les recommandations complètes de ces experts en cybersécurité dans l’enregistrement de leur panel de conférence virtuelle Acronis, « Découvrez l’intérieur d’une attaque de ransomware en direct, puis apprenez à les empêcher toutes. »