Les chercheurs en cybersécurité ont révélé mardi 14 vulnérabilités critiques dans l’utilitaire Linux BusyBox qui pourraient être exploitées pour entraîner un déni de service (DoS) et, dans certains cas, même conduire à des fuites d’informations et à l’exécution de code à distance.

Les faiblesses de sécurité, suivies de CVE-2021-42373 à CVE-2021-42386, affectent plusieurs versions de l’outil allant de 1.16-1.33.1, la société DevOps JFrog et la société de cybersécurité industrielle Claroty mentionné dans un rapport conjoint.

Surnommé « le couteau suisse du Linux embarqué », OccupéBox est une suite logicielle largement utilisée combinant une variété d’utilitaires ou d’applets Unix communs (par exemple, cp, ls, grep) dans un fichier exécutable unique qui peut s’exécuter sur des systèmes Linux tels que des automates programmables (PLC), des interfaces homme-machine (IHM) et des unités terminales distantes (RTU).

Une liste rapide des défauts et des applets qu’ils impactent est ci-dessous —

- homme – CVE-2021-42373

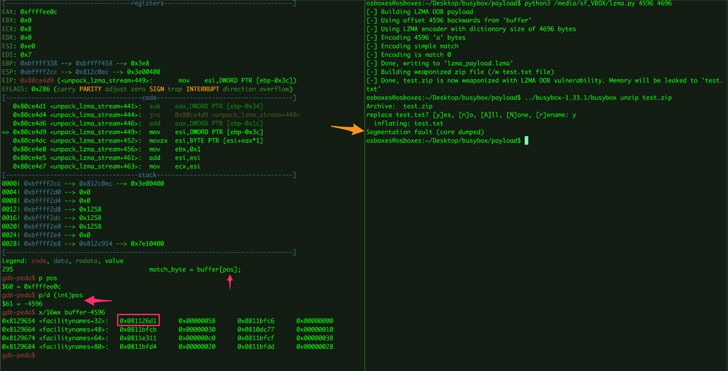

- lzma/unlzma – CVE-2021-42374

- cendre – CVE-2021-42375

- faire taire – CVE-2021-42376, CVE-2021-42377

- ok – CVE-2021-42378, CVE-2021-42379, CVE-2021-42380, CVE-2021-42381, CVE-2021-42382, CVE-2021-42383, CVE-2021-42384, CVE-2021-42385, CVE -2021-42386

Déclenchée par la fourniture de données non fiables via la ligne de commande aux applets vulnérables, l’exploitation réussie des failles pourrait entraîner un déni de service, la divulgation par inadvertance d’informations sensibles et potentiellement l’exécution de code. Les faiblesses ont depuis été corrigées dans BusyBox version 1.34.0, qui a été publié le 19 août, à la suite d’une divulgation responsable.

« Ces nouvelles vulnérabilités que nous avons divulguées ne se manifestent que dans des cas spécifiques, mais pourraient être extrêmement problématiques lorsqu’elles sont exploitables », a déclaré Shachar Menashe, directeur principal de la recherche en sécurité chez JFrog. « La prolifération de BusyBox en fait un problème qui doit être résolu par les équipes de sécurité. En tant que tel, nous encourageons les entreprises à mettre à niveau leur version de BusyBox ou à nous assurer qu’elles n’utilisent aucune des applets affectées. »