Plusieurs vulnérabilités de sécurité ont été révélées dans les plates-formes de gestion cloud associées à trois fournisseurs de routeurs cellulaires industriels qui pourraient exposer les réseaux de technologie opérationnelle (OT) à des attaques externes.

Les conclusions ont été présenté par la société israélienne de cybersécurité industrielle OTORIO lors de la conférence Black Hat Asia 2023 la semaine dernière.

Les 11 vulnérabilités permettent « l’exécution de code à distance et un contrôle total sur des centaines de milliers d’appareils et de réseaux OT – dans certains cas, même ceux qui ne sont pas activement configurés pour utiliser le cloud ».

Plus précisément, les lacunes résident dans les solutions de gestion basées sur le cloud proposées par Sierra Wireless, Teltonika Networks et InHand Networks pour gérer et exploiter à distance les appareils.

L’exploitation réussie des vulnérabilités pourrait présenter de graves risques pour les environnements industriels, permettant aux adversaires de contourner les couches de sécurité ainsi que d’exfiltrer des informations sensibles et d’exécuter du code à distance sur les réseaux internes.

Pire encore, les problèmes pourraient être transformés en armes pour obtenir un accès non autorisé aux périphériques du réseau et effectuer des opérations malveillantes telles que l’arrêt avec des autorisations élevées.

Ceci, à son tour, est rendu possible grâce à trois vecteurs d’attaque différents qui pourraient être exploités pour compromettre et prendre le contrôle des appareils IIoT gérés dans le cloud via leurs plates-formes de gestion basées sur le cloud :

- Faiblesse des mécanismes d’enregistrement des actifs (Sierra Wireless) : Un attaquant pourrait recherchez les appareils non enregistrés qui sont connectés au cloud, obtenez leurs numéros de série en profitant de l’outil de vérification de garantie en ligne AirVantage, enregistrez-les sur un compte sous leur contrôle et exécutez des commandes arbitraires.

- Défauts dans les configurations de sécurité (InHand Networks) : Un utilisateur non autorisé pourrait exploiter CVE-2023-22601, CVE-2023-22600 et CVE-2023-22598, une faille d’injection de commande, pour obtenir l’exécution de code à distance avec les privilèges root, émettre des commandes de redémarrage et pousser les mises à jour du micrologiciel.

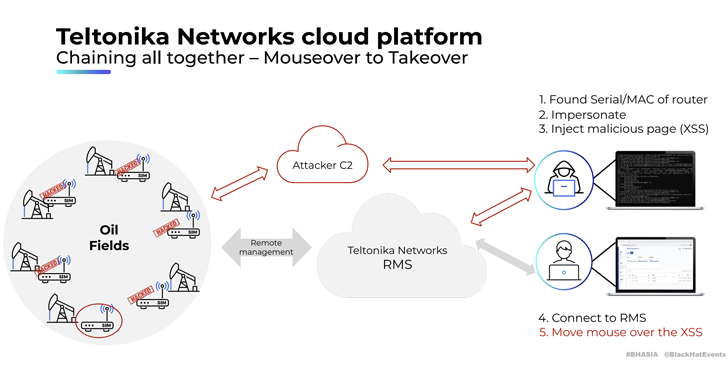

- API et interfaces externes (Teltonika Networks) : Un acteur menaçant pourrait abuser de plusieurs problèmes identifiés dans le système de gestion à distance (RMS) pour « exposer des informations sensibles sur les appareils et les informations d’identification des appareils, permettre l’exécution de code à distance, exposer les appareils connectés gérés sur le réseau et permettre l’usurpation d’identité d’appareils légitimes ».

Les six failles impactant Teltonika Networks – CVE-2023-32346, CVE-2023-32347, CVE-2023-32348, CVE-2023-2586, CVE-2023-2587 et CVE-2023-2588 – ont été découvertes suite à une recherche » menée en collaboration avec Claroty.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

« Un attaquant exploitant avec succès ces routeurs industriels et ces appareils IoT peut avoir un certain nombre d’impacts sur les appareils et les réseaux compromis, notamment la surveillance du trafic réseau et le vol de données sensibles, le détournement de connexions Internet et l’accès aux services internes », a déclaré le entreprises a dit.

OTORIO a déclaré que les appareils gérés dans le cloud posent un risque « énorme » pour la chaîne d’approvisionnement et qu’un compromis avec un seul fournisseur peut servir de porte dérobée pour accéder à plusieurs réseaux OT en un seul passage.

Le développement intervient un peu plus de trois mois après que la société de cybersécurité a révélé 38 failles de sécurité dans les dispositifs industriels sans fil de l’Internet des objets (IIoT) qui pourraient fournir aux attaquants un chemin direct vers les réseaux OT internes et mettre en danger les infrastructures critiques.

« Alors que le déploiement des appareils IIoT devient plus populaire, il est important d’être conscient que leurs plates-formes de gestion du cloud peuvent être ciblées par des acteurs de la menace », a déclaré le chercheur en sécurité Roni Gavrilov. « Une seule plate-forme de fournisseur IIoT exploitée pourrait agir comme un » point pivot « pour les attaquants, accédant à des milliers d’environnements à la fois. »