Les chercheurs en cybersécurité ont découvert jusqu’à 11 packages Python malveillants qui ont été téléchargés cumulativement plus de 41 000 fois à partir du référentiel Python Package Index (PyPI) et pourraient être exploités pour voler des jetons d’accès Discord, des mots de passe et même des attaques par confusion de dépendance.

Les packages Python ont depuis été supprimés du référentiel à la suite d’une divulgation responsable par la société DevOps JFrog —

- importantpackage / important-package

- pptest

- ipboards

- chouette lune

- DiscordSécurité

- trrfab

- 10Cent10 / 10Cent11

- yandex-yt

- fête yiff

Deux des packages (« importantpackage », « 10Cent10 » et leurs variantes) ont obtenu un shell inversé sur la machine compromise, donnant à l’attaquant un contrôle total sur une machine infectée. Deux autres packages « ipboards » et « trrfab » se sont fait passer pour des dépendances légitimes conçues pour être importées automatiquement en tirant parti d’une technique appelée confusion de dépendances ou confusion d’espace de noms.

Contrairement aux attaques de typosquatting, où un acteur malveillant publie délibérément des packages avec des noms mal orthographiés de variantes populaires, confusion de dépendance fonctionne en téléchargeant des composants empoisonnés avec des noms identiques à ceux légitimes dans des référentiels publics, mais avec une version supérieure, forçant efficacement le gestionnaire de packages de la cible à télécharger et à installer le module malveillant.

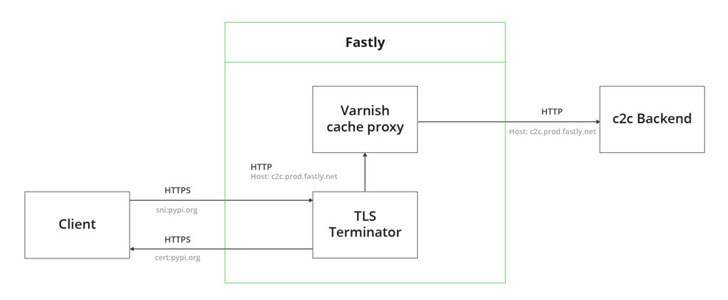

La dépendance « importantpackage » se distingue également par son nouveau mécanisme d’exfiltration pour échapper à la détection basée sur le réseau, qui consiste à utiliser le réseau de diffusion de contenu (CDN) de Fastly pour masquer ses communications avec le serveur contrôlé par l’attaquant en tant que communication avec pypi[.]org.

Le code malveillant « provoque l’envoi d’une requête HTTPS à pypi.python[.]org (ce qui est indiscernable d’une requête légitime à PyPI), qui est ensuite réacheminé par le CDN en tant que requête HTTP vers le [command-and-control] serveur », les chercheurs de JFrog Andrey Polkovnychenko et Shachar Menashe expliqué dans un rapport publié jeudi.

Enfin, « ipboards » et un cinquième package nommé « pptest » ont été découverts à l’aide de Tunnellisation DNS comme méthode d’exfiltration de données en s’appuyant sur les requêtes DNS comme canal de communication entre la machine victime et le serveur distant.

Les efforts visant à cibler les registres de code populaires tels que le registre JavaScript Node Package Manager (NPM), PyPI et RubyGems sont devenus monnaie courante et constituent une nouvelle frontière pour un éventail d’attaques.

« Les gestionnaires de packages sont un vecteur croissant et puissant d’installation involontaire de code malveillant, et […] les attaquants deviennent de plus en plus sophistiqués dans leur approche », a déclaré Menashe, directeur principal de la recherche chez JFrog. « Les techniques d’évasion avancées utilisées dans ces packages de logiciels malveillants, telles que l’exfiltration inédite ou même le tunneling DNS, signalent une tendance inquiétante selon laquelle les attaquants deviennent plus furtifs dans leurs attaques. sur un logiciel open source. »

En effet, après qu’au moins trois comptes de développeurs NPM aient été compromis par de mauvais acteurs pour insérer du code malveillant dans les packages populaires « ua-parser-js », « coa » et « rc », GitHub plus tôt cette semaine décrit prévoit de renforcer la sécurité du registre NPM en exigeant une authentification à deux facteurs (2FA) pour les responsables et les administrateurs à partir du premier trimestre 2022.

Le développement intervient également alors que la plate-forme de développement de logiciels et de contrôle de version a révélé qu’elle corrigeait de multiples failles dans le registre NPM qui auraient pu divulguer les noms de packages privés et permettre aux attaquants de contourner l’authentification et de publier des versions de n’importe quel package sans nécessiter aucune autorisation.