testssl.sh est un outil de ligne de commande gratuit et open-source, riche en fonctionnalités, utilisé pour vérifier TLS / SSL services de chiffrement activés pour les chiffrements, les protocoles et certaines failles de chiffrement pris en charge sur les serveurs Linux / BSD. Il peut être exécuté sur macOS X et Windows en utilisant MSYS2 ou Cygwin.

Caractéristiques de Testssl.sh

- Facile à installer et à utiliser; produit une sortie claire.

- Très flexible, il peut être utilisé pour vérifier les services SSL / TLS et STARTTLS.

- Effectuer une vérification générale ou des vérifications uniques.

- Livré avec plusieurs options de ligne de commande pour diverses catégories de vérifications uniques.

- Prend en charge différents types de sortie, y compris la sortie couleur.

- Prend en charge la vérification de l’ID de session SSL.

- Prend en charge la vérification de plusieurs certificats de serveur.

- Offre une confidentialité absolue, ce n’est que vous qui pouvez voir le résultat, pas un tiers.

- Prend en charge la connexion au format JSON + CSV (plat).

- Prend en charge les tests de masse en mode série (par défaut) ou parallèle.

- Prend en charge le préréglage des options de ligne de commande via des variables d’environnement, et bien plus encore.

Important: Vous devriez utiliser bash (qui est préinstallé sur la plupart des distributions Linux) et une version plus récente d’OpenSSL (1.1.1) est recommandé pour une utilisation efficace.

Comment installer et utiliser Testssl.sh sous Linux

Vous pouvez installer testssl. sh en clonant ce dépôt git comme indiqué.

# git clone --depth 1 https://github.com/drwetter/testssl.sh.git # cd testssl.sh

Après le clonage testssl.sh, le cas d’utilisation général consiste probablement simplement à exécuter la commande suivante pour effectuer un test sur un site Web.

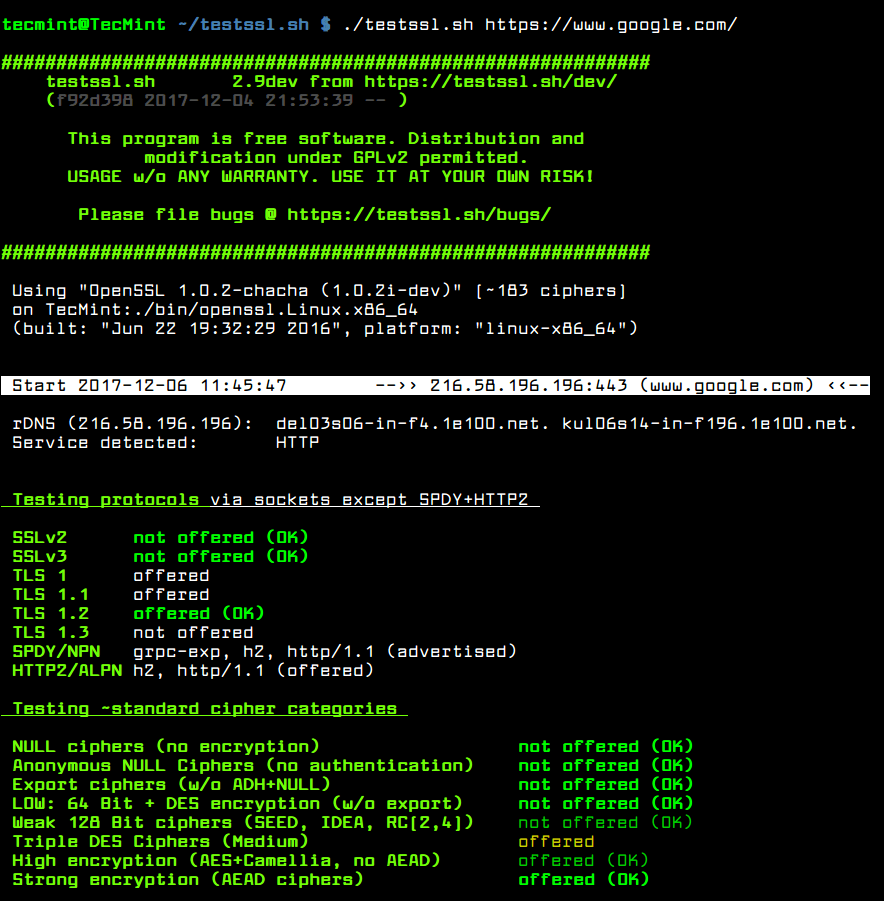

# ./testssl.sh https://www.google.com/

Pour effectuer une vérification contre STARTTLS protocoles activés: ftp, smtp, pop3, imap, xmpp, telnet, ldap, postgres, mysql, utilisez le -t option.

# ./testssl.sh -t smtp https://www.google.com/

Par défaut, tous les tests de masse sont effectués en mode série, vous pouvez activer les tests parallèles à l’aide du --parallel drapeau.

# ./testssl.sh --parallel https://www.google.com/

Si vous ne souhaitez pas utiliser le programme openssl système par défaut, utilisez le –Openssl flag pour spécifier une alternative.

# ./testssl.sh --parallel --sneaky --openssl /path/to/your/openssl https://www.google.com/

Vous souhaiterez peut-être conserver les journaux pour une analyse ultérieure, testssl.sh a la --log (stocker le fichier journal dans le répertoire courant) ou --logfile (spécifier l’emplacement du fichier journal) pour cela.

# ./testssl.sh --parallel --sneaky --logging https://www.google.com/

Pour désactiver la recherche DNS, qui peut augmenter les vitesses de test, utilisez le -n drapeau.

# ./testssl.sh -n --parallel --sneaky --logging https://www.google.com/

Exécuter des vérifications uniques à l’aide de testssl.sh

Vous pouvez également exécuter des vérifications uniques pour les protocoles, les paramètres par défaut du serveur, les préférences du serveur, les en-têtes, divers types de vulnérabilités ainsi que de nombreux autres tests. Il existe un certain nombre d’options pour cela.

Par exemple, le -e flag vous permet de vérifier chaque chiffrement local à distance. Si vous souhaitez rendre le test beaucoup plus rapide, utilisez include the --fast drapeau; cela omettra certaines vérifications, au cas où vous utilisez openssl pour tous les chiffrements, il n’affiche que le premier chiffrement proposé.

# ./testssl.sh -e --fast --parallel https://www.google.com/

le -p L’option permet de tester les protocoles TLS / SSL (y compris SPDY / HTTP2).

# ./testssl.sh -p --parallel --sneaky https://www.google.com/

Vous pouvez afficher les sélections et le certificat par défaut du serveur à l’aide du -S option.

# ./testssl.sh -S https://www.google.com/

Ensuite, pour voir le protocole + le chiffrement préféré du serveur, utilisez le -P drapeau.

# ./testssl.sh -P https://www.google.com/

le -U L’option vous aidera à tester toutes les vulnérabilités (le cas échéant).

# ./testssl.sh -U --sneaky https://www.google.com/

Malheureusement, nous ne pouvons pas exploiter toutes les options ici, utilisez la commande ci-dessous pour voir une liste de toutes les options.

# ./testssl.sh --help

En savoir plus sur testssl.sh Dépôt Github: https://github.com/drwetter/testssl.sh

Conclusion

testssl.sh est un outil de sécurité utile que tout administrateur système Linux doit avoir et utiliser pour tester les services compatibles TSL / SSL. Si vous avez des questions ou des idées à partager, utilisez le formulaire de commentaires ci-dessous. En outre, vous pouvez également partager avec nous tous les outils similaires que vous avez rencontrés.

Si vous appréciez ce que nous faisons ici sur TecMint, vous devriez considérer:

TecMint est le site communautaire à la croissance la plus rapide et le plus fiable pour tout type d’articles, de guides et de livres Linux sur le Web. Des millions de personnes visitent TecMint! pour rechercher ou parcourir les milliers d’articles publiés disponibles GRATUITEMENT à tous.

Si vous aimez ce que vous lisez, pensez à nous acheter un café (ou 2) en guise de remerciement.

Nous sommes reconnaissants pour votre soutien sans fin.

.

![10 exemples de commandes Gzip [Compress Files in Linux]](https://media.techtribune.net/uploads/2023/06/Gzip-Command-in-Linux-238x178.png)