Si vous utilisez des ordinateurs pendant un certain temps, vous devez être familier avec le mot « Pare-feu”. Nous savons que les choses semblent complexes à première vue, mais à travers ce didacticiel, nous allons expliquer la base de Tableau IP et l’utilisation de commandes de base pour que même si vous êtes un étudiant en réseau ou que vous souhaitiez vous plonger dans les réseaux, vous puissiez bénéficier de ce guide.

Qu’est-ce qu’IPTables ?

La façon dont le Pare-feu fonctionne est assez simple. Il crée une barrière entre les réseaux fiables et non fiables afin que votre système soit à l’abri des paquets malveillants.

Mais comment allons-nous décider ce qui est sûr et ce qui ne l’est pas ? Par défaut, vous obtenez certains privilèges pour configurer des règles pour votre pare-feu, mais pour une surveillance plus détaillée des paquets entrants et sortants, Tables IP sont ce dont vous avez le plus besoin.

Tables IP peut être utilisé pour l’informatique personnelle ou peut également être appliqué à l’ensemble du réseau. Utilisant Tables IPnous allons définir un ensemble de règles par lesquelles nous pouvons surveiller, autoriser ou bloquer les paquets réseau entrants ou sortants.

Plutôt que de nous concentrer uniquement sur toute la partie théorique, nous allons seulement discuter de ce qui compte dans le monde pratique. Commençons donc par comprendre les concepts de base de Tables IP.

Comprendre le concept d’IPTables

En discutant Tables IPil faut comprendre 3 termes : les tables, Chaîneset Règles. Comme ce sont les parties importantes, nous allons discuter de chacune d’elles.

Alors commençons par les tables.

Tableaux dans IPTables

Il existe 5 types de les tables dans IPTables et chacune a des règles différentes appliquées. Commençons donc par le tableau le plus courant « Déposant”.

- Tableau de filtrage – Il s’agit de la table par défaut et principale lors de l’utilisation Tables IP. Cela signifie que chaque fois que vous ne mentionnerez aucune table spécifique lors de l’application des règles, elles seront appliquées à la table de filtrage. Comme son nom l’indique, le rôle de la table Filter est de décider si les packages doivent être autorisés à atteindre leur destination ou refuser leur demande.

- NAT (traduction d’adresses réseau) – Comme son nom l’indique, cette table permet aux utilisateurs de déterminer la traduction des adresses réseau. Le rôle de cette table est de déterminer s’il faut modifier et comment modifier la source et la destination de l’adresse du paquet.

- Table de mutilation – Cette table permet de modifier les en-têtes IP des paquets. Par exemple, vous pouvez ajuster Durée de vie pour allonger ou raccourcir les sauts de réseau que le paquet peut supporter. De même, d’autres en-têtes IP peuvent également être modifiés selon vos préférences.

- Tableau RAW – L’utilisation principale de cette table est de suivre les connexions car elle fournit un mécanisme de marquage des paquets pour afficher les paquets comme faisant partie d’une session en cours.

- Tableau de sécurité – À l’aide du tableau de sécurité, les utilisateurs peuvent appliquer SELinux des marques de contexte de sécurité sur les paquets réseau.

Pour la plupart des cas d’utilisation, les 2 derniers types (CRU et Sécurité) de la table n’ont pas grand-chose à faire et seules les 3 premières options sont comptées comme tables principales.

Maintenant, parlons de Chaînes.

Chaînes dans IPTables

Ils se comportent à des points du parcours du réseau où nous pouvons appliquer des règles. Dans IPTables, nous avons 5 types de Chaînes et nous discuterons de chacun d’eux. Gardez à l’esprit que chaque type de chaîne n’est pas disponible pour chaque type de table.

- Pré-routage – Cette chaîne est appliquée à tout paquet entrant une fois qu’il est entré dans la pile réseau et cette chaîne est traitée avant même que toute décision de routage n’ait été prise concernant la destination finale du paquet.

- Chaîne d’entrée – C’est le point où un paquet entre dans la pile du réseau.

- Chaîne avant – C’est le point où le paquet a été transmis via votre système.

- Chaîne de sortie – La chaîne de sortie est appliquée au paquet lorsqu’il provient de votre système et qu’il sort.

- Post-routage – C’est tout le contraire de la chaîne de pré-acheminement et s’applique aux paquets transmis ou sortants une fois que la décision de routage a été prise.

Maintenant, la seule chose qui reste à discuter est règles, et c’est le plus simple des 3 dont nous avons discuté ici. Complétons donc ce qui reste sur la partie théorique.

Règles dans IPTables

Règles ne sont rien d’autre que l’ensemble ou les commandes individuelles par lesquelles les utilisateurs manipulent le trafic réseau. Une fois que chaque chaîne entrera en action, le paquet sera vérifié par rapport aux règles définies.

Si une règle ne satisfait pas la condition, elle sera ignorée à la suivante et si elle satisfait la condition, la règle suivante sera spécifiée par la valeur de la cible.

Chaque règle comporte deux éléments : le composant correspondant et le composant cible.

- Composant correspondant – Ce sont des conditions différentes pour définir des règles qui peuvent être mises en correspondance par protocole, adresse IP, adresse de port, interfaces et en-têtes.

- Composant cible – Il s’agit d’une action qui sera déclenchée une fois les conditions remplies.

C’était la partie explication et maintenant nous allons couvrir les commandes de base liées à Tables IP sous Linux.

Installation du pare-feu IPTables sous Linux

Dans les distributions Linux modernes telles que Pop!_OS, Tables IP est pré-installé, mais si votre système ne dispose pas du package IPTables, vous pouvez facilement l’installer en suivant les instructions :

Pour installer IPTables sur des distributions Linux basées sur RHEL telles que Rocky Linux, AlmaLinux et CentOS Stream, utilisez la commande dnf suivante.

$ sudo dnf install iptables-services

Important: Si vous utilisez Firewalld, vous devrez le désactiver avant de procéder à l’installation. Pour arrêter complètement le pare-feu, vous devrez utiliser les commandes suivantes :

$ sudo systemctl stop firewalld $ sudo systemctl disable firewalld $ sudo systemctl mask firewalld

Pour installer IPTables sur des distributions Linux basées sur Debian, utilisez la commande apt suivante.

$ sudo apt install iptables

Une fois que vous avez installé Tables IPvous pouvez activer le pare-feu à l’aide des commandes suivantes :

$ sudo systemctl enable iptables $ sudo systemctl start iptables

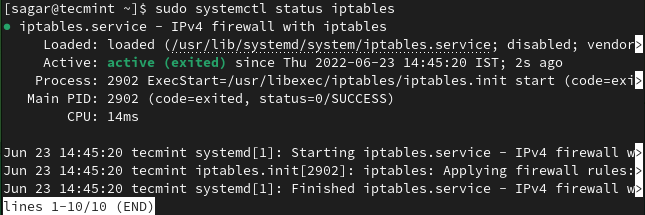

Pour surveiller l’état de la Tableau IP service, vous pouvez utiliser la commande donnée :

$ sudo systemctl status iptables

Apprenez les bases de la commande IPTables sous Linux

Une fois l’installation terminée, nous pouvons procéder à la syntaxe de Tables IP qui vous permettra de modifier les paramètres par défaut et vous permettra de configurer selon vos besoins.

La syntaxe de base de Tables IP est comme suit:

# iptables -t {type of table} -options {chain points} {condition or matching component} {action}

Comprenons l’explication de la commande ci-dessus :

Table

La première partie est -t où nous pouvons choisir parmi 5 options de table disponibles et si vous supprimez le -t partie de la commande, il utilisera filtre table car il s’agit du type de table par défaut.

Options de chaîne

La deuxième partie est destinée au chaîne. Ici, vous pouvez choisir parmi différentes options de point de chaîne et ces options sont indiquées ci-dessous :

-A– Ajoute une nouvelle règle à la chaîne à la fin de la chaîne.-C– Vérifie si la règle satisfait aux exigences de la chaîne.-D– Permet aux utilisateurs de supprimer une règle existante de la chaîne.-F– Cela supprimera chaque règle définie par l’utilisateur.-I– Permet aux utilisateurs d’ajouter une nouvelle règle à la position spécifiée.-N– Crée une chaîne entièrement nouvelle.-v– Lorsqu’il est utilisé avec l’option de liste, apporte des informations détaillées.-X– Supprime la chaîne.

Composant correspondant

Les options correspondantes sont la condition pour vérifier l’exigence de la chaîne. Vous pouvez choisir parmi différentes options et certaines d’entre elles sont indiquées ci-dessous :

Protocols -p Source IP -s Destination IP -d IN interface -i OUT interface -o

Pour TCPils sont les suivants :

-sport -dport --tcp-flags

Composant d’action

Maintenant, si l’on considère la partie action, les options disponibles dépendent du type de table comme NAT, et la table mangle a plus d’options que les autres. En utilisant l’action, vous pouvez également cibler une table ou une chaîne spécifique.

L’action la plus utilisée est Jump (-j) qui nous donnera plusieurs options telles que:

- J’ACCEPTE – Il est utilisé pour accepter les paquets et terminer la traversée.

- GOUTTE – Il est utilisé pour supprimer des paquets et terminer la traversée.

- REJETER – Ceci est assez similaire à DROP mais il envoie les paquets rejetés à la source.

- REVENIR – Cela arrêtera la traversée du paquet dans la sous-chaîne et enverra le paquet spécifique à la chaîne supérieure sans effet.

Une fois que nous aurons terminé avec la syntaxe, nous vous montrerons comment vous pouvez utiliser Tables IP y compris la configuration de base.

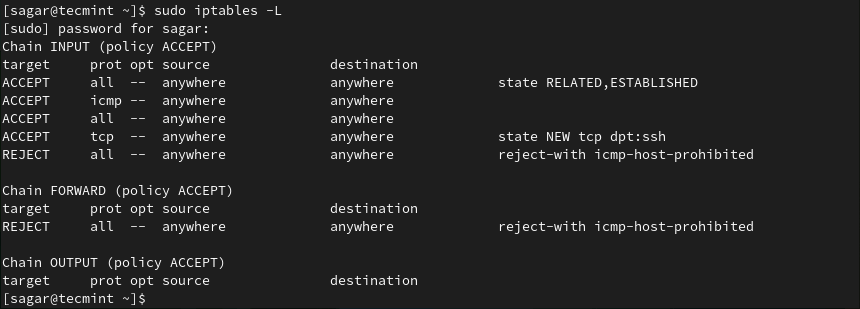

Liste de l’ensemble actuel de règles IPTables

Si vous voulez vérifier ce qui passe par votre Pare-feu par défaut, répertorier un ensemble actuel de règles est un moyen parfait. Pour répertorier les règles appliquées, utilisez la commande indiquée :

$ sudo iptables -L

Autoriser/Refuser le trafic réseau sur des ports spécifiques

Dans cette section, nous vous montrerons comment vous pouvez autoriser ou refuser le trafic réseau pour des ports spécifiques. Nous vous montrerons quelques ports bien connus car nous voulons être aussi utiles que possible.

Si vous voulez autoriser HTTPS trafic réseau, nous devrons autoriser le port no 443 en utilisant la commande donnée :

$ sudo iptables -A INPUT -p tcp --dport 443 -j ACCEPT

De même, vous pouvez également désactiver HTTP trafic Web par la commande donnée :

$ sudo iptables -A INPUT -p tcp --dport 80 -j REJECT

Explication des options de commande utilisées :

-pest utilisé pour vérifier le protocole spécifié et dans notre cas, c’est TCP.--dportest utilisé pour spécifier le port de destination.-jest utilisé pour prendre des mesures (accepter ou abandonner).

Contrôler le trafic avec l’adresse IP

Oui, vous pouvez également contrôler le trafic réseau à partir d’une adresse IP. Pas seulement un ou deux, mais contrôlez également la plage d’adresses IP et nous vous montrerons comment.

Pour autoriser une adresse IP spécifique, utilisez la structure de commande indiquée :

$ sudo iptables -A INPUT -s 69.63.176.13 -j ACCEPT

De même, pour supprimer des paquets d’une adresse IP spécifique, vous devez utiliser la structure de commande donnée :

$ sudo iptables -A INPUT -s 192.168.0.27 -j DROP

Si vous le souhaitez, vous pouvez également contrôler la plage d’adresses IP en utilisant la structure de commande donnée :

$ sudo iptables -A INPUT -m range --src-range 192.168.0.1-192.168.0.255 -j REJECT

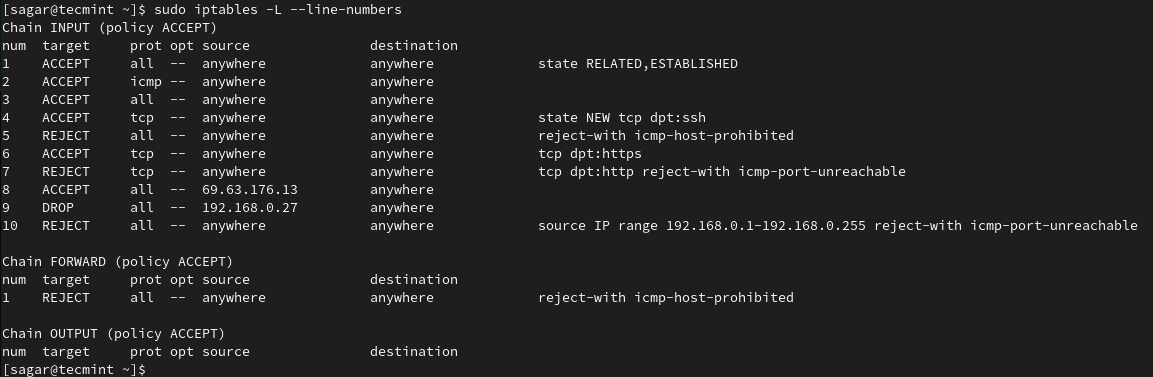

Supprimer la règle définie par l’utilisateur

Parfois, nous pouvons finir par faire des erreurs lors de la création de règles et la meilleure façon de surmonter ces erreurs est de les supprimer. La suppression des règles définies est le processus le plus simple tout au long de ce guide et pour les supprimer, nous devrons d’abord les répertorier.

Pour répertorier les règles définies avec des nombres, utilisez la commande donnée :

$ sudo iptables -L --line-numbers

Pour supprimer des règles, nous devrons suivre la structure de commande donnée :

$ sudo iptables -D <INPUT/FORWARD/OUTPUT> <Number>

Supposons que je veuille supprimer la 10ème règle de SAISIR donc je vais utiliser la commande donnée:

$ sudo iptables -D INPUT 10

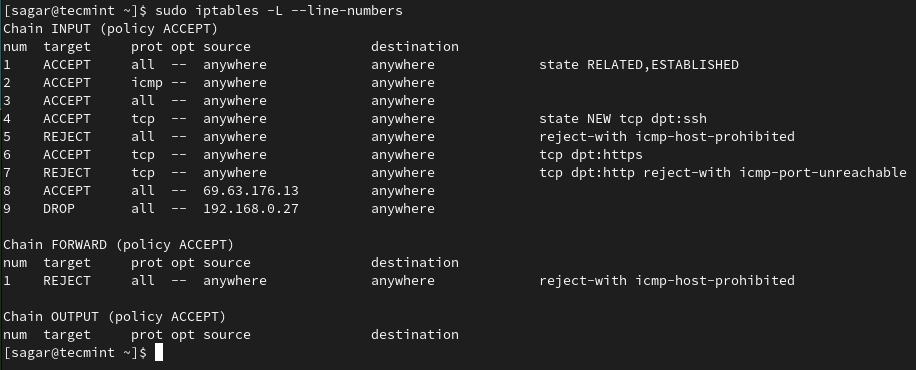

Pour vérifier si nous avons supprimé la règle avec succès, nous devons répertorier les règles par commande donnée :

$ sudo iptables -L –line-numbers

Comme vous pouvez le voir, nous avons supprimé avec succès la 10ème règle.

Enregistrer les règles IPTables définies

Vous vous demandez peut-être pourquoi nous devons enregistrer les règles là où elles fonctionnent correctement après les avoir appliquées ? Le problème est qu’une fois votre système redémarré, toutes les règles définies qui ne sont pas enregistrées seront supprimées, il est donc crucial pour nous de les respecter.

Pour enregistrer les règles dans RHEL-distributions basées sur :

$ sudo /sbin/service iptables save

Pour enregistrer les règles dans DebianName dérivés:

$ sudo /sbin/iptables–save

Pour en savoir plus sur les règles du pare-feu IPtable, consultez notre guide détaillé sur :

Tout au long de ce guide, nous avons essayé de simplifier les choses pour que tout le monde puisse en profiter. Il s’agissait d’un guide d’explication de base sur Tables IP et si vous avez des questions, n’hésitez pas à demander dans les commentaires.

![10 exemples de commandes Gzip [Compress Files in Linux]](https://media.techtribune.net/uploads/2023/06/Gzip-Command-in-Linux-238x178.png)