Nagios est un outil de surveillance open source, leader sur le marché et de niveau entreprise que vous pouvez utiliser pour garder un œil sur la plupart sinon tous les aspects de votre infrastructure informatique, y compris les réseaux, les hôtes (et leurs ressources), les services ainsi que les applications .

Il s’agit d’un système puissant et riche en fonctionnalités qui aide le personnel technique d’une organisation à identifier et résoudre rapidement les problèmes d’infrastructure informatique avant qu’ils n’affectent les processus métier critiques.

Certaines de ses fonctionnalités clés sont une architecture extensible – extensible à l’aide de modules complémentaires proposés par la communauté ou personnalisés (rendu possible par la disponibilité d’API puissantes), un moteur d’alerte pour les rapports de problèmes et des rapports avancés (qui fournit des enregistrements d’alertes, de notifications , pannes et réponse aux alertes).

Nagios propose également des gestionnaires d’événements qui permettent le redémarrage automatique des applications et des services défaillants, il prend en charge des milliers de plug-ins et prend en charge l’accès multi-utilisateurs à une interface Web simple et facile à utiliser, permettant ainsi à diverses parties prenantes de surveiller l’état de l’infrastructure informatique, et bien plus encore .

Dans ce guide, nous vous guiderons à travers les étapes d’installation Noyau de Nagios sur ouvrirSUSE 15.3. Pour ce guide, nous allons installer Nagios Core 4.4.7 (la dernière version au moment de la rédaction) et Plugins Nagios 2.3.3.

Installation de Nagios Core dans openSUSE

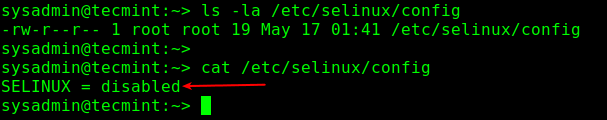

1. Pour ce guide, nous supposons que SELinux est désactivé ou en mode permissif. Par défaut, SELinux est désactivé sur openSUSE dans le fichier /etc/selinux/config et vous pouvez le confirmer en exécutant les commandes suivantes :

$ ls -la /etc/selinux/config $ cat /etc/selinux/config

2. Ensuite, commencez par installer les packages requis qui incluent les bibliothèques de développement C/C++, la bibliothèque openssl, un logiciel de serveur Web de préférence apache2 (selon la documentation officielle), et PHP, comme suit :

$ sudo zypper install -t pattern devel_C_C++ $ sudo zypper install libopenssl-devel perl wget unzip apache2 apache2-utils php7 apache2-mod_php7 gd gd-devel libopenssl-devel

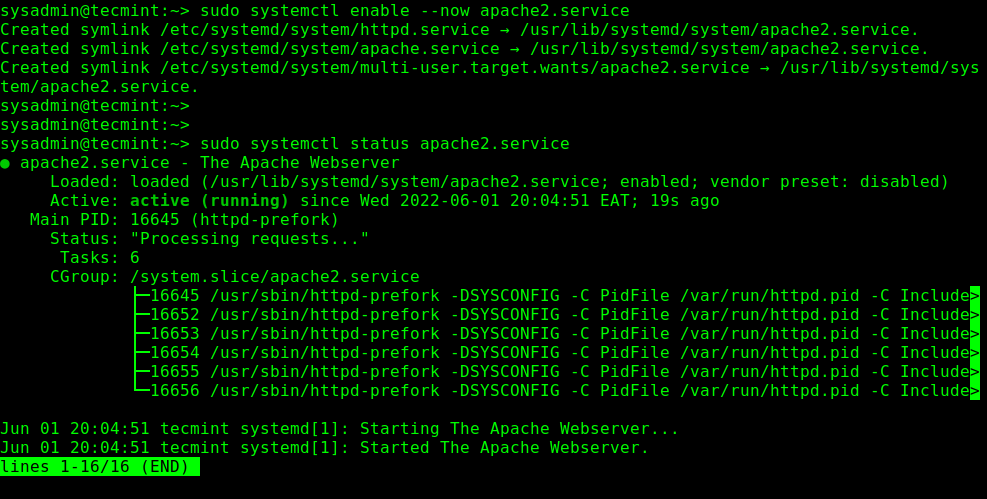

3. Ensuite, démarrez le apache2 service, et vérifiez s’il est opérationnel :

$ sudo systemctl enable --now apache2.service $ sudo systemctl status apache2.service

4. Prochain, télécharger le noyau Nagios paquet source à l’aide de la commande wget et extrayez le fichier d’archive, comme suit :

$ wget -O nagioscore.tar.gz https://github.com/NagiosEnterprises/nagioscore/archive/nagios-4.4.7.tar.gz $ tar xzf nagioscore.tar.gz

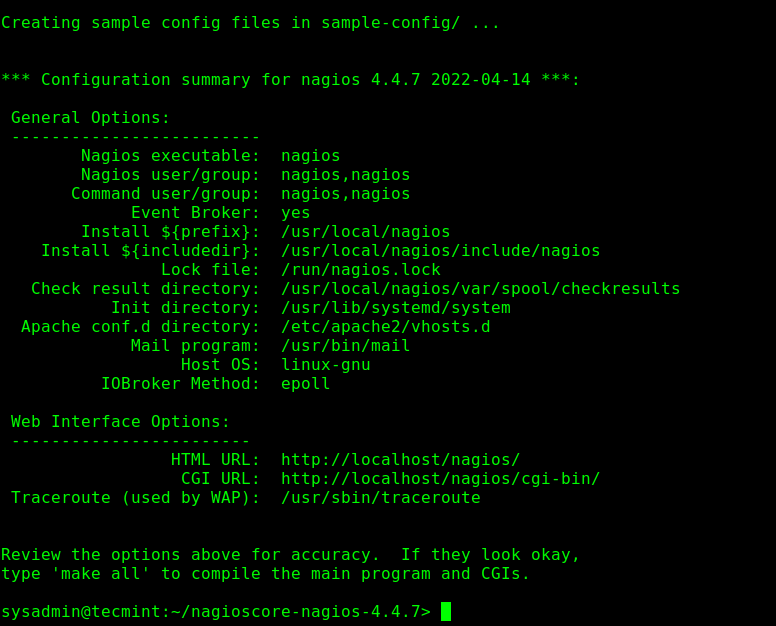

5. Déplacez-vous maintenant dans le répertoire extrait et configurez le processus de construction comme suit :

$ cd nagioscore-nagios-4.4.7 $ sudo ./configure --with-httpd-conf=/etc/apache2/vhosts.d

Si tout est OK, vous verrez le résumé de la configuration comme indiqué dans la capture d’écran suivante.

6. Ensuite, exécutez la commande suivante pour compiler le programme principal et les CGI :

$ sudo make all

sept. À ce stade, vous devez créer le Nagios utilisateur et groupe. De plus, ajoutez le Apache utilisateur au groupe Nagios comme indiqué :

$ sudo make install-groups-users $ sudo /usr/sbin/usermod -a -G nagios wwwrun

8. Exécutez maintenant la commande suivante pour installer le programme principal, les CGI, ainsi que les fichiers HTML :

$ sudo make install

9. Une fois l’installation terminée/réussie, installez le fichier d’unité de service et activez-le pour qu’il démarre au démarrage du système :

$ sudo make install-daemoninit

dix. Ensuite, installez et configurez le fichier de commande externe.

$ sudo make install-commandmode

11. Pour Nagios pour commencer, il nécessite un exemple de configuration et également l’installation Apache fichiers de configuration et en activant les modules requis comme indiqué :

$ sudo make install-config $ sudo make install-webconf $ sudo /usr/sbin/a2enmod rewrite $ sudo /usr/sbin/a2enmod cgi $ sudo /usr/sbin/a2enmod version $ sudo /usr/sbin/a2enmod php7

12. Ensuite, installez un Nagios compte d’utilisateur administratif pour basic HTTP authentification pour pouvoir se connecter à l’interface web de Nagios, en exécutant la commande suivante qui créera un utilisateur appelé nagiosadmin. Vous serez invité à définir un mot de passe pour le compte utilisateur (assurez-vous qu’il s’agit d’un mot de passe sécurisé).

$ sudo htpasswd2 -c /usr/local/nagios/etc/htpasswd.users nagiosadmin

Installation des plugins Nagios dans openSUSE

13. Les plugins Nagios offrent les fonctionnalités nécessaires pour surveiller presque tout dans votre infrastructure informatique – ils permettent à Nagios de fonctionner correctement. Dans cette section, nous montrerons comment télécharger et installer les plugins Nagios à partir du paquet source. Mais, d’abord, installez les packages prérequis :

$ sudo zypper install autoconf gcc glibc libgcrypt-devel make libopenssl-devel wget gettext gettext-runtime automake net-snmp perl-Net-SNMP

14. Alors télécharger les plugins Nagios package source et extrayez le fichier d’archive à l’aide des commandes suivantes :

$ cd $ wget --no-check-certificate -O nagios-plugins.tar.gz https://github.com/nagios-plugins/nagios-plugins/archive/release-2.3.3.tar.gz $ tar zxf nagios-plugins.tar.gz

15. Ensuite, déplacez-vous dans le répertoire extrait, configurez les sources, puis compilez et installez les plugins comme ceci :

$ cd nagios-plugins-release-2.3.3/ $ sudo ./tools/setup $ sudo ./configure $ sudo make $ sudo make install

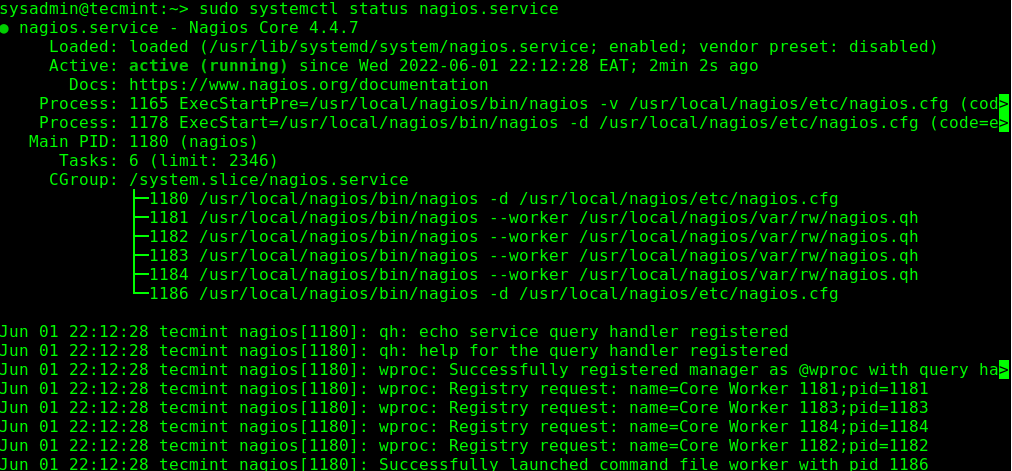

16. Vous êtes maintenant sur le point d’accéder et de tester le Nagios l’interface Web mais avant cela, démarrez et activez le service Nagios et vérifiez son état pour confirmer qu’il est opérationnel, comme suit :

$ sudo systemctl start nagios.service $ sudo systemctl status nagios.service

Aussi, redémarrez le apache2 service pour appliquer les changements récents à sa configuration comme ceci :

$ sudo systemctl restart apach2.service

17. De plus, le pare-feu le service de pare-feu est activé dans oepnSUSE 15.3 par défaut, vous devez ouvrir les ports 80 et 443 dans sa configuration pour autoriser le trafic HTTP et HTTPS vers le serveur Web Apache, comme indiqué :

$ sudo firewall-cmd --zone=public --add-port=80/tcp --permanent $ sudo firewall-cmd --zone=public --add-port=443/tcp --permanent $ sudo firewall-cmd --reload

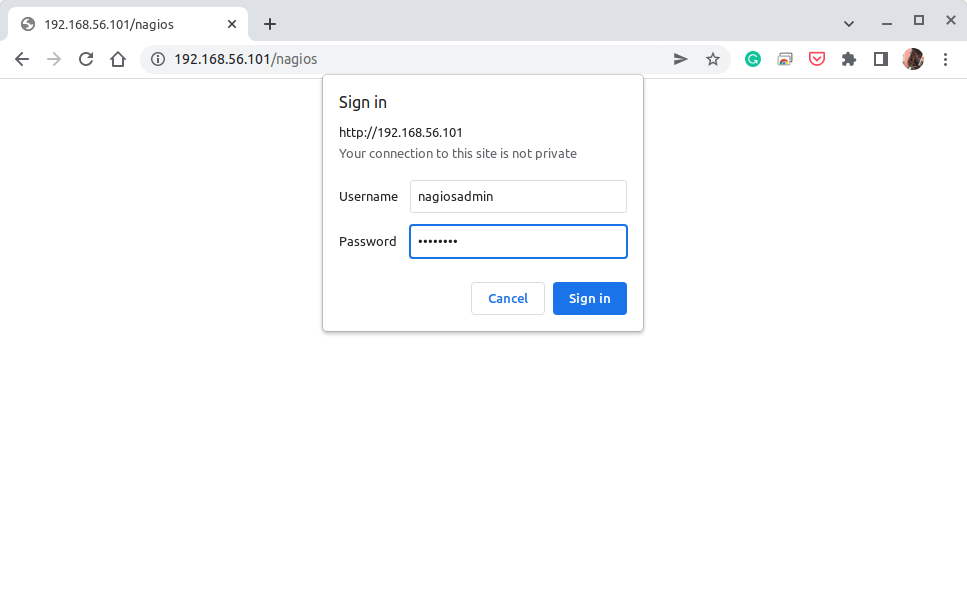

18. Maintenant, tout est réglé ! Ouvrez votre navigateur Web et utilisez l’adresse IP de votre serveur pour accéder au Nagios interface Web comme indiqué dans la capture d’écran suivante.

http://SERVER_IP/nagios

Attendez que la boîte de dialogue de connexion d’authentification de base HTTP s’affiche. Entrez ensuite le nom d’utilisateur de l’administrateur Nagios, c’est-à-dire nagiosadmin et le mot de passe que vous avez défini pour l’utilisateur comme décrit précédemment. Cliquez ensuite sur Se connecter.

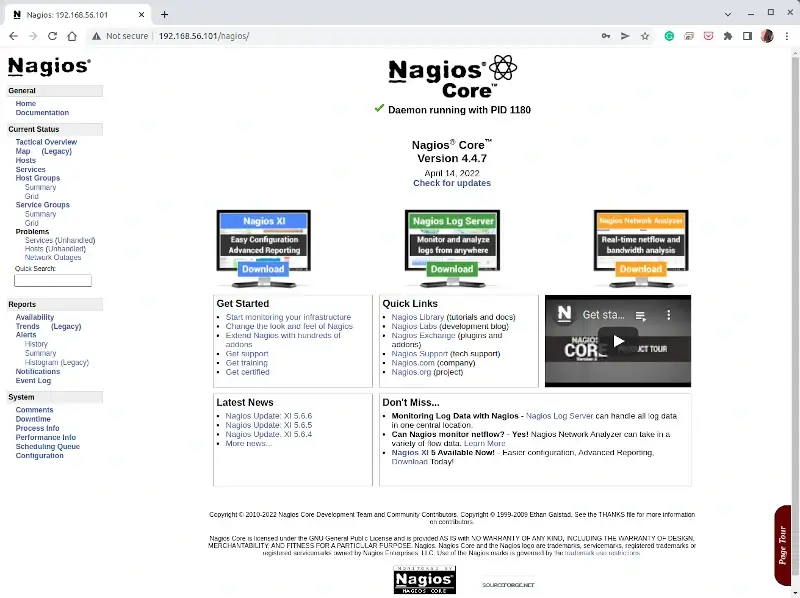

19. Après une connexion réussie, vous aurez accès au Nagios interface Web comme indiqué dans la capture d’écran suivante.

C’est tout ce que nous avions pour vous concernant l’installation Nagios dans ouvrirSUSE 15.3. Le formulaire de commentaires est en bas, comme toujours, utilisez-le pour nous contacter pour tout commentaire ou question.

Pour commencer à surveiller les hôtes/serveurs Linux et Windows, consultez ces guides :

![10 exemples de commandes Gzip [Compress Files in Linux]](https://media.techtribune.net/uploads/2023/06/Gzip-Command-in-Linux-238x178.png)