Malware, ou logiciel malveillant, est la désignation donnée à tout programme visant à perturber le fonctionnement normal d’un système informatique. Bien que les formes les plus connues de logiciels malveillants soient les virus, les logiciels espions et les logiciels publicitaires, les dommages qu’ils ont l’intention de causer peuvent aller du vol d’informations privées à la suppression de données personnelles, et tout ce qui se trouve entre les deux, tandis qu’une autre utilisation classique des logiciels malveillants consiste à contrôler le système afin de l’utiliser pour lancer des botnets dans une attaque (D) DoS.

En d’autres termes, vous ne pouvez pas vous permettre de penser: «Je n’ai pas besoin de sécuriser mon (mes) système (s) contre les logiciels malveillants puisque je ne stocke aucune donnée sensible ou importante», car ce ne sont pas les seules cibles des logiciels malveillants.

Pour cette raison, dans cet article, nous expliquerons comment installer et configurer Détection des logiciels malveillants Linux (alias MalDet ou LMD pour faire court) avec ClamAV (Antivirus Engine) dans RHEL 8/7/6 (où x est le numéro de version), CentOS 8/7/6 et Fedora 30-32 (les mêmes instructions fonctionnent également sur Ubuntu et Debian systèmes).

Un scanner de logiciels malveillants publié sous la licence GPL v2, spécialement conçu pour les environnements d’hébergement. Cependant, vous vous rendrez vite compte que vous bénéficierez de MalDet peu importe le type d’environnement sur lequel vous travaillez.

Installation de LMD sur RHEL / CentOS et Fedora

LMD n’est pas disponible à partir des référentiels en ligne, mais est distribué sous forme de tarball à partir du site Web du projet. L’archive tar contenant le code source de la dernière version est toujours disponible sur le lien suivant, où elle peut être téléchargée avec commande wget:

# wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

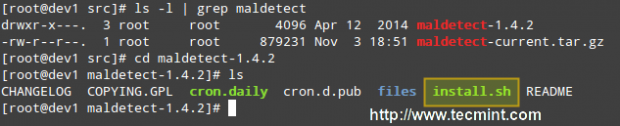

Ensuite, nous devons décompresser l’archive tar et entrer dans le répertoire où son contenu a été extrait. Puisque la version actuelle est 1.6.4, le répertoire est maldetect-1.6.4. Nous y trouverons le script d’installation, install.sh.

# tar -xvf maldetect-current.tar.gz # ls -l | grep maldetect # cd maldetect-1.6.4/ # ls

Si nous inspectons le script d’installation, qui est seulement 75 lignes longues (y compris les commentaires), nous verrons qu’il installe non seulement l’outil mais effectue également une pré-vérification pour voir si le répertoire d’installation par défaut (/ usr / local / maldetect) existe. Sinon, le script crée le répertoire d’installation avant de continuer.

Enfin, une fois l’installation terminée, une exécution quotidienne via cron est planifié en plaçant le cron.daily script (reportez-vous à l’image ci-dessus) dans /etc/cron.daily. Ce script d’assistance effacera, entre autres, les anciennes données temporaires, recherchera de nouvelles versions de LMD et analysera les répertoires de données par défaut Apache et Web (c’est-à-dire CPanel, DirectAdmin, pour n’en nommer que quelques-uns).

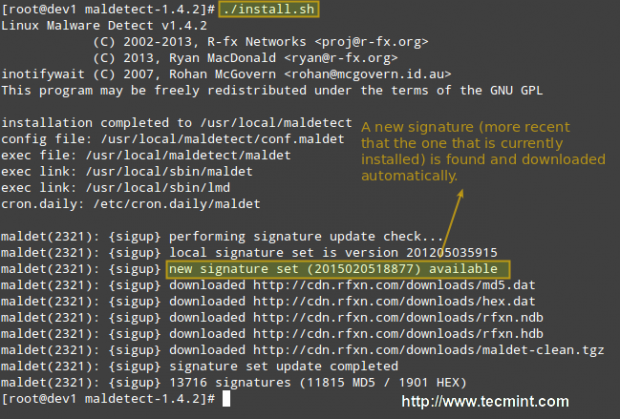

Cela étant dit, exécutez le script d’installation comme d’habitude:

# ./install.sh

Configuration de Linux Malware Detect

La configuration de LMD est gérée via /usr/local/maldetect/conf.maldet et toutes les options sont bien commentées pour faire de la configuration une tâche assez facile. En cas de blocage, vous pouvez également vous référer à /maldetect-1.6.4/README pour de plus amples instructions.

Dans le fichier de configuration, vous trouverez les sections suivantes, placées entre crochets:

- ALERTES COURRIER ÉLECTRONIQUE

- OPTIONS DE QUARANTAINE

- OPTIONS DE NUMÉRISATION

- ANALYSES STATISTIQUES

- OPTIONS DE SURVEILLANCE

Chacune de ces sections contient plusieurs variables qui indiquent comment LMD se comportera et quelles fonctionnalités sont disponibles.

- Ensemble email_alert = 1 si vous souhaitez recevoir des notifications par e-mail des résultats de l’inspection des logiciels malveillants. Par souci de concision, nous ne relayerons le courrier qu’aux utilisateurs du système local, mais vous pouvez également explorer d’autres options telles que l’envoi d’alertes par courrier à l’extérieur.

- Ensemble email_subj = « Votre sujet ici » et [email protected] si vous avez précédemment défini email_alert = 1.

- Avec quar_hits, l’action de quarantaine par défaut pour les attaques de logiciels malveillants (0 = alerte uniquement, 1 = mise en quarantaine et alerte), vous indiquerez à LMD ce qu’il faut faire lorsqu’un logiciel malveillant est détecté.

- quar_clean vous permettra de décider si vous souhaitez nettoyer les injections de malwares basées sur des chaînes. Gardez à l’esprit qu’une signature de chaîne est, par définition, «une séquence d’octets contiguës pouvant potentiellement correspondre à de nombreuses variantes d’une famille de logiciels malveillants».

- quar_susp, l’action de suspension par défaut pour les utilisateurs avec des hits, vous permettra de désactiver un compte dont les fichiers détenus ont été identifiés comme des hits.

- clamav_scan = 1 dira à LMD de tenter de détecter la présence du binaire ClamAV et de l’utiliser comme moteur d’analyse par défaut. Cela donne jusqu’à des performances de numérisation quatre fois plus rapides et une analyse hexadécimale supérieure. Cette option utilise uniquement ClamAV comme moteur d’analyse, et les signatures LMD sont toujours la base de la détection des menaces.

Important: Veuillez noter que quar_clean et quar_susp exiger que quar_hits être activé (= 1).

En résumé, les lignes avec ces variables devraient ressembler à ceci dans /usr/local/maldetect/conf.maldet:

email_alert=1 [email protected] email_subj="Malware alerts for $HOSTNAME - $(date +%Y-%m-%d)" quar_hits=1 quar_clean=1 quar_susp=1 clam_av=1

Installation de ClamAV sur RHEL / CentOS et Fedora

À installer ClamAV afin de profiter de la clamav_scan réglage, procédez comme suit:

Activez le référentiel EPEL.

# yum install epel-release

Alors fais:

# yum update && yum install clamd # apt update && apt-get install clamav clamav-daemon [Ubuntu/Debian]

Remarque: Que ce ne sont que les instructions de base pour installer ClamAV afin de l’intégrer avec LMD. Nous n’entrerons pas dans les détails en ce qui concerne les paramètres de ClamAV car, comme nous l’avons dit précédemment, les signatures LMD sont toujours la base de la détection et du nettoyage des menaces.

Test de la détection des malwares Linux

Il est maintenant temps de tester notre récent LMD / ClamAV installation. Au lieu d’utiliser de vrais logiciels malveillants, nous utiliserons le Fichiers de test EICAR, qui sont disponibles pour téléchargement à partir du site Web EICAR.

# cd /var/www/html # wget http://www.eicar.org/download/eicar.com # wget http://www.eicar.org/download/eicar.com.txt # wget http://www.eicar.org/download/eicar_com.zip # wget http://www.eicar.org/download/eicarcom2.zip

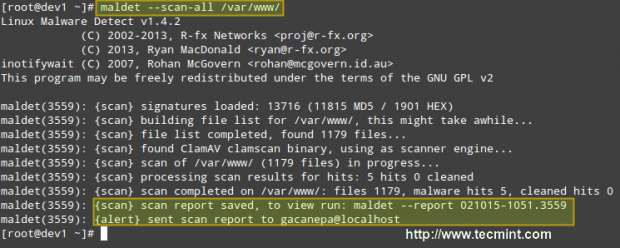

À ce stade, vous pouvez soit attendre le prochain cron tâche à exécuter ou à exécuter Maldet manuellement vous-même. Nous irons avec la deuxième option:

# maldet --scan-all /var/www/

LMD accepte également les caractères génériques, donc si vous souhaitez analyser uniquement un certain type de fichier (par exemple, des fichiers zip), vous pouvez le faire:

# maldet --scan-all /var/www/*.zip

Lorsque l’analyse est terminée, vous pouvez soit vérifier l’e-mail qui a été envoyé par LMD, soit afficher le rapport avec:

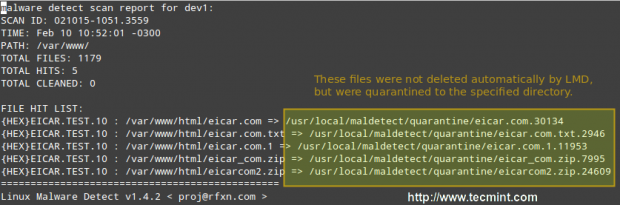

# maldet --report 021015-1051.3559

Où 021015-1051.3559 est le SCANID (le SCANID sera légèrement différent dans votre cas).

Important: Veuillez noter que LMD a trouvé 5 résultats depuis que le fichier eicar.com a été téléchargé deux fois (résultant ainsi en eicar.com et eicar.com.1).

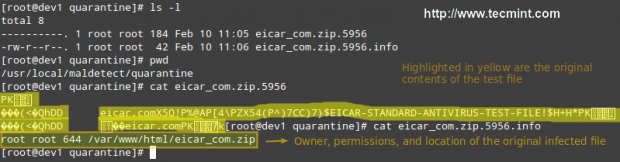

Si vous vérifiez le dossier de quarantaine (je viens de laisser l’un des fichiers et j’ai supprimé le reste), nous verrons ce qui suit:

# ls -l

Vous pouvez ensuite supprimer tous les fichiers mis en quarantaine avec:

# rm -rf /usr/local/maldetect/quarantine/*

Au cas où,

# maldet --clean SCANID

Ne fait pas le travail pour une raison quelconque. Vous pouvez vous référer au screencast suivant pour une explication étape par étape du processus ci-dessus:

Considérations finales

Puisque Maldet doit être intégré à cron, vous devez définir les variables suivantes dans le crontab de root (tapez crontab -e en tant que root et appuyez sur le Entrer key) au cas où vous remarquez que LMD ne fonctionne pas correctement au quotidien:

PATH=/sbin:/bin:/usr/sbin:/usr/bin MAILTO=root HOME=/ SHELL=/bin/bash

Cela aidera à fournir les informations de débogage nécessaires.

Conclusion

Dans cet article, nous avons expliqué comment installer et configurer Détection des logiciels malveillants Linux, de même que ClamAV, un allié puissant. Avec l’aide de ces 2 outils, la détection des malwares devrait être une tâche assez facile.

Cependant, rendez-vous service et familiarisez-vous avec le LISEZ-MOI comme expliqué précédemment, et vous serez en mesure d’être assuré que votre système est bien pris en compte et bien géré.

N’hésitez pas à laisser vos commentaires ou questions, le cas échéant, en utilisant le formulaire ci-dessous.

Liens de référence

Si vous appréciez ce que nous faisons ici sur TecMint, vous devriez considérer:

TecMint est le site communautaire à la croissance la plus rapide et le plus fiable pour tout type d’articles, de guides et de livres Linux sur le Web. Des millions de personnes visitent TecMint! pour rechercher ou parcourir les milliers d’articles publiés disponibles GRATUITEMENT à tous.

Si vous aimez ce que vous lisez, pensez à nous acheter un café (ou 2) en guise de remerciement.

Nous sommes reconnaissants pour votre soutien sans fin.

.

![10 exemples de commandes Gzip [Compress Files in Linux]](https://media.techtribune.net/uploads/2023/06/Gzip-Command-in-Linux-238x178.png)