ConfigServer et Pare-feu de sécurité, abrégé en LCR, est un pare-feu open source et avancé conçu pour les systèmes Linux. Il fournit non seulement les fonctionnalités de base d’un pare-feu, mais offre également un large éventail de fonctionnalités complémentaires telles que la détection de connexion/intrusion, les vérifications d’exploits, le ping de la protection contre la mort et bien plus encore.

[ You might also like: 10 Useful Open Source Security Firewalls for Linux Systems ]

De plus, il fournit également une intégration d’interface utilisateur pour les panneaux de contrôle largement utilisés tels que cPanel, Webmin, Vesta CP, CyberPanel et DirectAdmin. Vous pouvez trouver une liste complète des fonctionnalités et des systèmes d’exploitation pris en charge sur Site officiel de ConfigServer.

Dans ce guide, nous vous expliquerons l’installation et la configuration du Sécurité et pare-feu de ConfigServer (LCR) au Debian et Ubuntu.

Étape 1 : installer le pare-feu CSF sur Debian et Ubuntu

Tout d’abord, vous devez installer certaines dépendances avant de commencer à installer le LCR pare-feu. Sur votre terminal, mettez à jour l’index du package :

$ sudo apt update

Ensuite, installez les dépendances comme indiqué :

$ sudo apt install wget libio-socket-ssl-perl git perl iptables libnet-libidn-perl libcrypt-ssleay-perl libio-socket-inet6-perl libsocket6-perl sendmail dnsutils unzip

Cela étant réglé, vous pouvez maintenant passer à l’étape suivante.

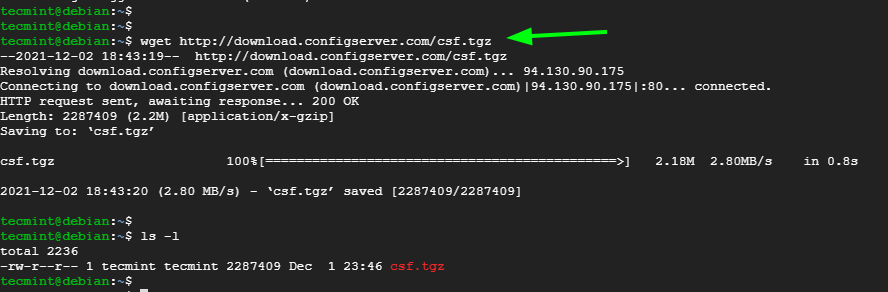

Depuis LCR n’est pas inclus dans la valeur par défaut Debian et Ubuntu référentiels, vous devez l’installer manuellement. Pour continuer, téléchargez le LCR tarball qui contient tous les fichiers d’installation à l’aide de la commande wget suivante.

$ wget http://download.configserver.com/csf.tgz

Cela télécharge un fichier compressé appelé csf.tgz.

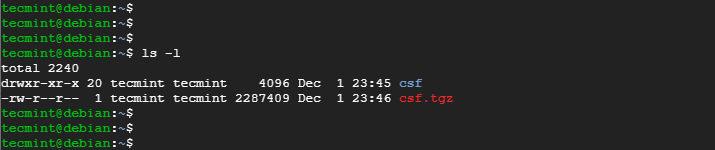

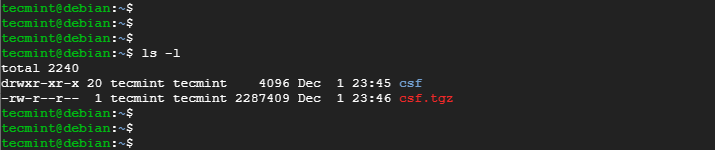

Ensuite, extrayez le fichier compressé.

$ tar -xvzf csf.tgz

Cela crée un dossier appelé csf.

$ ls -l

Ensuite, naviguez dans le csf dossier.

$ cd csf

puis installez LCR Pare-feu en exécutant le script d’installation affiché.

$ sudo bash install.sh

Si tout s’est bien passé, vous devriez obtenir la sortie comme indiqué.

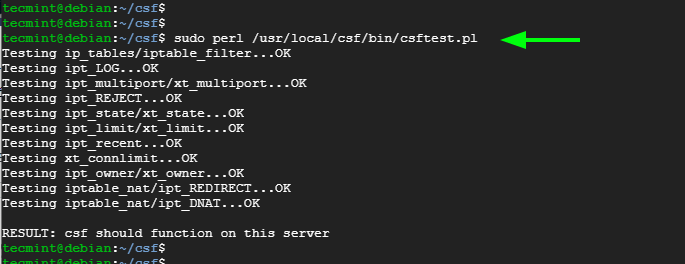

À ce point, LCR est installé. Cependant, vous devez vérifier que les iptables requis sont chargés. Pour y parvenir, exécutez la commande :

$ sudo perl /usr/local/csf/bin/csftest.pl

Étape 2 : configurer le pare-feu CSF sur Debian et Ubuntu

Une configuration supplémentaire est nécessaire. Ensuite, nous devons modifier quelques paramètres pour activer LCR. Alors, dirigez-vous vers le csf.conf fichier de configuration.

$ sudo nano /etc/csf/csf.conf

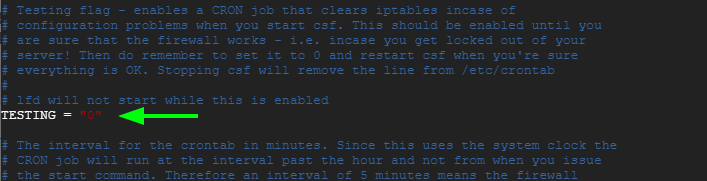

Modifier le ESSAI directive de « 1 » à « 0 » comme indiqué ci-dessous.

TESTING = "0"

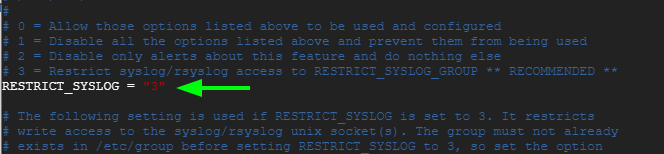

Ensuite, réglez le RESTRICT_SYSLOG directive à « 3 » restreindre l’accès à rsyslog/syslog uniquement aux membres du RESTRICT_SYSLOG_GROUP.

RESTRICT_SYSLOG = "3"

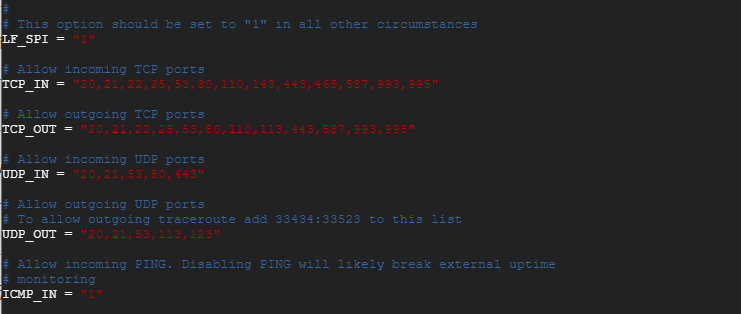

Ensuite, vous pouvez ouvrir TCP et UDP ports en localisant le TCP_IN, TCP_OUT, UDP_IN, et UDP_OUT directives.

Par défaut, les ports suivants sont ouverts.

TCP_IN = "20,21,22,25,53,80,110,143,443,465,587,993,995" TCP_OUT = "20,21,22,25,53,80,110,113,443,587,993,995" UDP_IN = "20,21,53,80,443" UDP_OUT = "20,21,53,113,123"

Il est probable que vous n’ayez pas besoin d’ouvrir tous ces ports, et les meilleures pratiques de serveur exigent que vous n’ouvriez que les ports que vous utilisez. Nous vous recommandons de supprimer tous les ports inutiles et de laisser ceux qui sont utilisés par les services exécutés sur votre système.

Une fois que vous avez terminé de spécifier les ports dont vous avez besoin, rechargez LCR comme montré.

$ sudo csf -r

Pour lister toutes les règles de table IP définies sur le serveur, exécutez la commande :

$ sudo csf -l

Vous pouvez démarrer et activer le LCR pare-feu au démarrage comme suit :

$ sudo systemctl start csf $ sudo systemctl enable csf

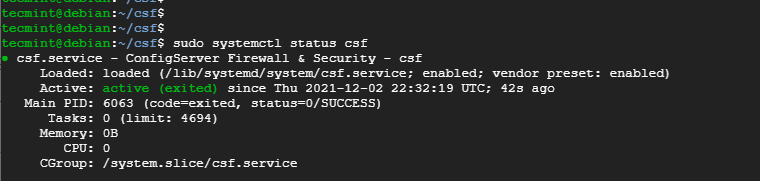

Ensuite, vérifiez que le pare-feu est bien en cours d’exécution :

$ sudo systemctl status csf

Étape 3 : bloquer et autoriser les adresses IP dans le pare-feu CSF

L’une des fonctionnalités clés d’un pare-feu est la possibilité d’autoriser ou de bloquer l’accès des adresses IP au serveur. Avec LCR, vous pouvez ajouter (Autoriser), liste noire (Nier) ou ignorez les adresses IP en modifiant les fichiers de configuration suivants :

- csf.allow

- csf.deny

- csf.ignorer

Bloquer une adresse IP dans CSF

Pour bloquer une adresse IP, accédez simplement au csf.deny fichier de configuration.

$ sudo nano /etc/csf/csf.deny

Spécifiez ensuite les adresses IP que vous souhaitez bloquer. Vous pouvez spécifier les adresses IP ligne par ligne comme indiqué :

192.168.100.50 192.168.100.120

Ou vous pouvez utiliser le CIDR notation pour bloquer un sous-réseau entier.

192.168.100.0/24

Autoriser une adresse IP dans CSF

Pour autoriser une adresse IP via Iptables et l’exclure de tous les filtres ou blocs, modifiez le csf.allow fichier de configuration.

$ sudo nano /etc/csf/csf.allow

Vous pouvez lister une adresse IP par ligne, ou utiliser le CIDR l’adressage comme démontré précédemment lors du blocage des IP.

REMARQUE: Une adresse IP sera autorisée même si elle est explicitement définie dans le csf.deny fichier de configuration. Pour vous assurer qu’une adresse IP est bloquée ou sur liste noire, assurez-vous qu’elle n’est pas répertoriée dans le csf.allow déposer.

Exclure une adresse IP dans CSF

En outre, LCR vous offre la possibilité d’exclure une adresse IP des tables IP ou des filtres. Toute adresse IP dans le csf.ignorer sera exempté des filtres iptables. Il ne peut être bloqué que s’il est spécifié dans le csf.deny déposer.

Pour exclure une adresse IP des filtres, accédez au csf.ignorer déposer.

$ sudo nano /etc/csf/csf.ignore

Encore une fois, vous pouvez lister les IP ligne par ligne ou utiliser CIDR notation.

Conclusion

Et cela termine notre guide aujourd’hui. Nous espérons que vous pouvez maintenant installer et configurer le LCR pare-feu sans accroc.

.

![10 exemples de commandes Gzip [Compress Files in Linux]](https://media.techtribune.net/uploads/2023/06/Gzip-Command-in-Linux-238x178.png)