Pour que SSH fonctionne correctement, il nécessite des autorisations correctes sur le ~/.ssh ou /home/nom d’utilisateur/.ssh répertoire : l’emplacement par défaut de tous les fichiers de configuration et d’authentification ssh spécifiques à l’utilisateur. Les autorisations recommandées sont lire/écrire/exécuter pour l’utilisateur, et ne doit pas être accessible par groupe et autres.

Outre, chut exige également que les fichiers du répertoire aient lire écrire autorisations pour l’utilisateur et ne pas être accessible par d’autres. Sinon, un utilisateur peut rencontrer l’erreur suivante :

Authentication refused: bad ownership or modes for directory

Ce guide explique comment définir les autorisations correctes sur le .ssh répertoire et les fichiers qui y sont stockés, sur les systèmes Linux.

Définir les autorisations de répertoire SSH correctes sous Linux

Si jamais vous rencontrez l’erreur ci-dessus, vous pouvez définir les autorisations de répertoire ssh correctes sur le .ssh répertoire à l’aide du chmod commande.

# chmod u+rwx,go-rwx ~/.ssh OR # chmod 0700 ~/.ssh

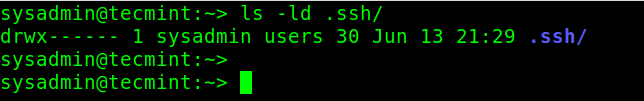

Pour vérifier les autorisations sur le ~/.ssh répertoire, utilisez la commande ls avec le -l et -d drapeaux, comme ceci :

# ls -ld .ssh/

Voici quelques-uns des fichiers que vous trouverez dans le ~/.ssh annuaire:

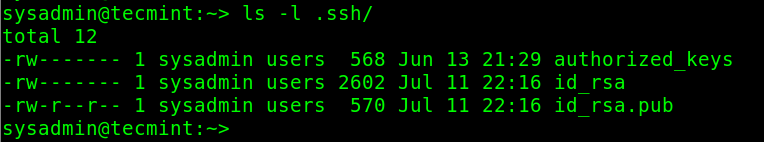

- fichier de clé privée (par exemple id_rsa) – la clé privée pour l’authentification, qui contient des informations hautement sensibles, par conséquent, elle doit avoir des autorisations de lecture et d’écriture pour le propriétaire et ne pas être accessible par groupe et autres, sinon, ssh refusera de se connecter.

- Clé publique (par exemple fichier .pub) – la clé publique d’authentification, qui contient également des informations sensibles, elle doit donc disposer d’autorisations de lecture et d’écriture pour le propriétaire, d’une autorisation de lecture seule par groupe et autres.

- clés_autorisées – contient la liste des clés publiques pouvant être utilisées pour se connecter en tant que cet utilisateur. Il n’est pas très sensible mais doit avoir des autorisations de lecture et d’écriture pour le propriétaire et ne pas être accessible par groupe et autres.

- hôtes_connus – stocke une liste de clés d’hôte pour tous les hôtes auxquels l’utilisateur ssh s’est connecté. Il doit avoir des autorisations de lecture et d’écriture pour le propriétaire et ne pas être accessible aux groupes et autres.

- configuration – un fichier de configuration par utilisateur et doit avoir des autorisations de lecture et d’écriture pour le propriétaire et ne doit pas être accessible par groupe et autres.

Par défaut, les fichiers sous le ~/.ssh répertoire sont créés avec le jeu d’autorisations correct. Pour vérifier leurs autorisations, exécutez la commande suivante dans votre répertoire personnel :

# ls -l .ssh/

Si ssh se plaint de mauvaises autorisations sur l’un des fichiers ci-dessus, vous pouvez définir les autorisations correctes pour l’un des fichiers comme ceci :

# chmod u+rw,go-rwx .ssh/id_rsa # chmod u+rw,go-rwx .ssh/id_rsa.pub # chmod u+rw,go-rwx .ssh/authorized_keys # chmod u+rw,go-rwx .ssh/known_hosts # chmod u+rw,go-rwx .ssh/config OR # chmod 600 .ssh/id_rsa # chmod 600 .ssh/id_rsa.pub # chmod 600 .ssh/authorized_keys # chmod 600 .ssh/known_hosts # chmod 600 .ssh/config

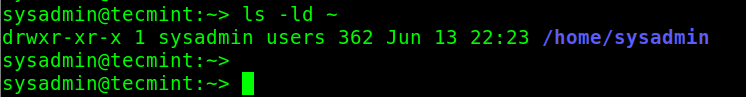

De plus, le répertoire personnel d’un utilisateur ne doit pas être accessible en écriture au groupe ou à d’autres, comme illustré dans la capture d’écran suivante.

# ls -ld ~

Pour supprimer les autorisations d’écriture pour le groupe et les autres sur le répertoire d’accueil, exécutez cette commande :

# chmod go-w ~ OR # chmod 755 ~

Vous aimerez peut-être également lire les articles suivants liés à SSH :

C’est tout pour le moment! Utilisez la section des commentaires ci-dessous pour poser des questions ou ajouter vos réflexions à ce sujet.

Si vous appréciez ce que nous faisons ici sur TecMint, vous devriez considérer :

TecMint est le site communautaire à la croissance la plus rapide et le plus fiable pour tout type d’articles, de guides et de livres Linux sur le Web. Des millions de personnes visitent TecMint ! pour rechercher ou parcourir les milliers d’articles publiés accessibles GRATUITEMENT à tous.

Si vous aimez ce que vous lisez, pensez à nous acheter un café (ou 2) en signe d’appréciation.

Nous sommes reconnaissants pour votre soutien sans fin.

![10 exemples de commandes Gzip [Compress Files in Linux]](https://media.techtribune.net/uploads/2023/06/Gzip-Command-in-Linux-238x178.png)