Par défaut, SSH utilise déjà la communication de données sécurisée entre des machines distantes, mais si vous souhaitez ajouter une couche de sécurité supplémentaire à vos connexions SSH, vous pouvez ajouter un Authentificateur Google (authentification à deux facteurs) module qui vous permet de saisir un mot de passe aléatoire à usage unique (TOTP) code de vérification lors de la connexion à SSH les serveurs. Vous devrez entrer le code de vérification de votre téléphone intelligent ou PC lorsque vous vous connectez.

La Authentificateur Google est un module open source qui inclut des implémentations de codes d’accès à usage unique (TOTP) jetons de vérification développés par Google.

Il prend en charge plusieurs plates-formes mobiles, ainsi que PAM (Pluggable Authentication Module). Ces codes d’accès à usage unique sont générés à l’aide de normes ouvertes créées par le SERMENT Initiative pour l’authentification ouverte).

Dans cet article, je vais vous montrer comment installer et configurer SSH pour l’authentification à deux facteurs sous les distributions Linux basées sur RedHat et Debian telles que Fedora, CentOS Stream, Rocky Linux et AlmaLinux, Ubuntu, Debian et Mint.

Installation de Google Authenticator sous Linux

Ouvrez la machine sur laquelle vous souhaitez configurer l’authentification à deux facteurs et installez les éléments suivants PAM bibliothèques ainsi que les bibliothèques de développement qui sont nécessaires pour le PAM module pour fonctionner correctement avec le Authentificateur Google module.

Sur les systèmes basés sur RedHat, installez le ‘pam-devel‘ à l’aide de la commande yum suivante.

# yum install google-authenticator -y

Sur les systèmes basés sur Debian, installez le ‘libpam0g-dev‘ à l’aide de la commande apt suivante.

$ sudo apt install libpam-google-authenticator -y

Générer des jetons d’authentification Google

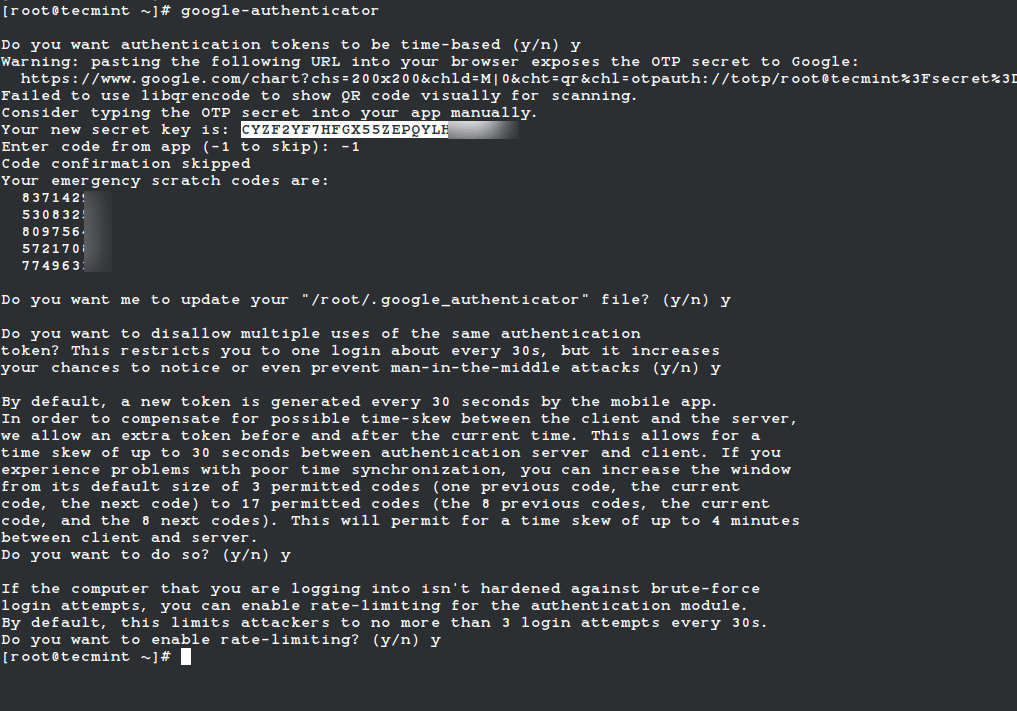

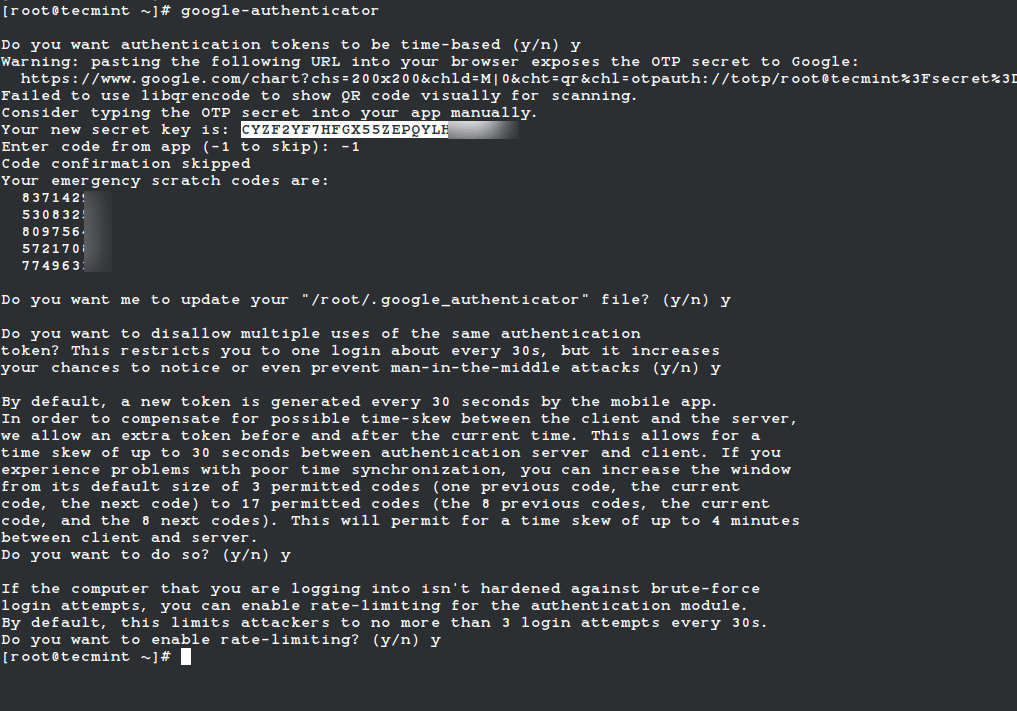

Une fois que vous exécutez le ‘google-authentificateur‘, il vous posera une série de questions.

# google-authenticator

Tapez simplement « y” (oui) comme réponse dans la plupart des situations. Si quelque chose ne va pas, vous pouvez taper à nouveau le ‘google-authentificateur‘ commande pour réinitialiser les paramètres.

- Voulez-vous que les jetons d’authentification soient basés sur le temps (o/n) y

Après cette question, vous obtiendrez votre ‘clef secrète‘ et ‘codes d’urgence‘. Notez ces détails quelque part, nous aurons besoin du ‘clef secrète‘ plus tard pour mettre en place le Authentificateur Google application.

# google-authenticator

Do you want authentication tokens to be time-based (y/n) y

Warning: pasting the following URL into your browser exposes the OTP secret to Google:

https://www.google.com/chart?chs=200x200&chld=M|0&cht=qr&chl=otpauth://totp/[email protected]%3Fsecret%3DCYZF2YF7HFGX55ZEPQYLHOO5JM%26issuer%3Dtecmint

Failed to use libqrencode to show QR code visually for scanning.

Consider typing the OTP secret into your app manually.

Your new secret key is: CYZF2YF7HFGX55ZEPQYLHOM

Enter code from app (-1 to skip): -1 Code confirmation skipped Your emergency scratch codes are: 83714291 53083200 80975623 57217008 77496339

Ensuite, suivez l’assistant de configuration et, dans la plupart des cas, tapez la réponse sous la forme « y” (oui) comme indiqué ci-dessous.

Do you want me to update your "/root/.google_authenticator" file (y/n)yDo you want to disallow multiple uses of the same authentication token? This restricts you to one login about every 30s, but it increases your chances to notice or even prevent man-in-the-middle attacks (y/n)yBy default, tokens are good for 30 seconds and in order to compensate for possible time-skew between the client and the server, we allow an extra token before and after the current time. If you experience problems with poor time synchronization, you can increase the window from its default size of 1:30min to about 4min. Do you want to do so (y/n)yIf the computer that you are logging into isn't hardened against brute-force login attempts, you can enable rate-limiting for the authentication module. By default, this limits attackers to no more than 3 login attempts every 30s. Do you want to enable rate-limiting (y/n)y

Configuration de SSH pour utiliser Google Authenticator sous Linux

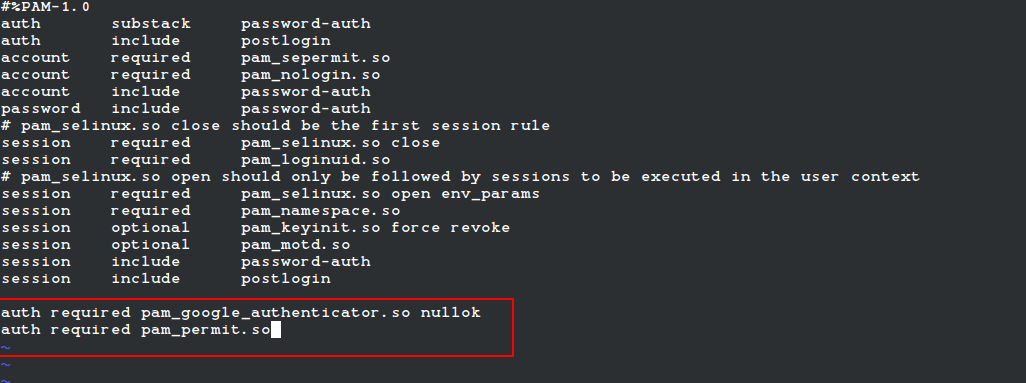

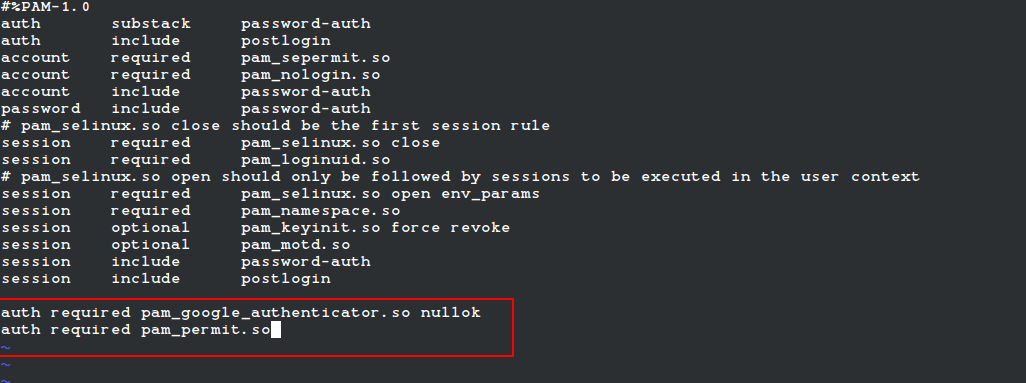

Ouvrez le PAM fichier de configuration ‘/etc/pam.d/sshd‘ et ajoutez la ligne suivante au bas du fichier.

auth required pam_google_authenticator.so nullok auth required pam_permit.so

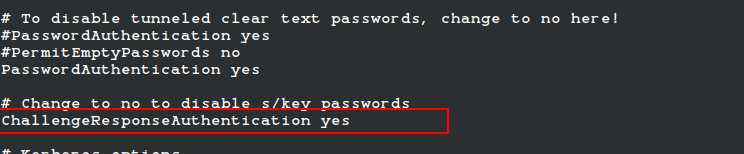

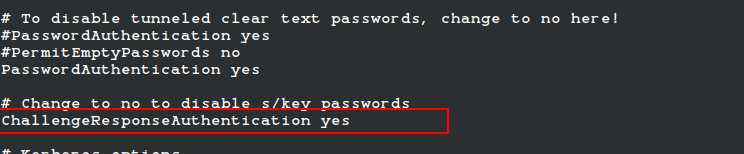

Ensuite, ouvrez le SSH fichier de configuration ‘/etc/ssh/sshd_config‘ et faites défiler vers le bas pour trouver la ligne qui dit.

ChallengeResponseAuthentication no

Changez-le en « oui“. Alors, ça devient comme ça.

ChallengeResponseAuthentication yes

Enfin, redémarrez le SSH service pour prendre de nouvelles modifications.

# systemctl restart sshd Or $ sudo systemctl restart sshd

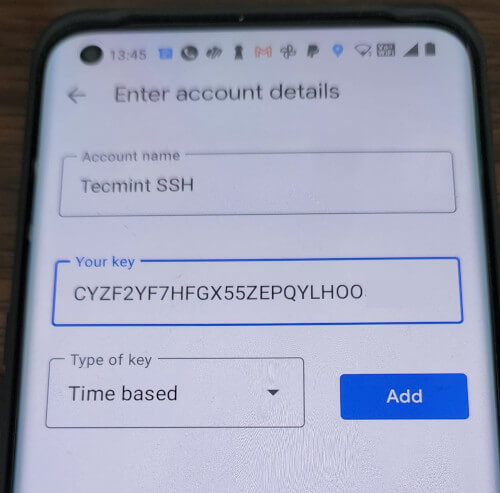

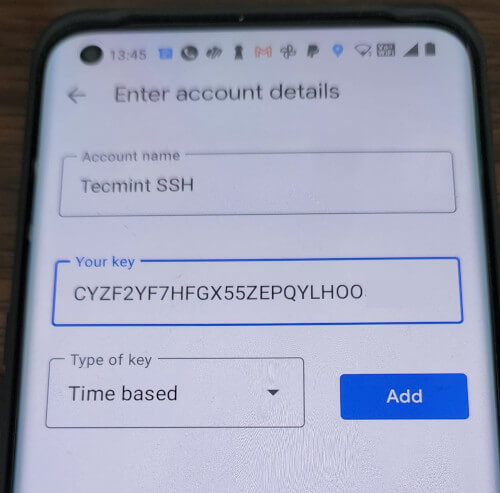

Configuration de l’application Google Authenticator

Lancez le Authentificateur Google application sur votre smartphone. Presse + et choisissez « Entrez une clé de configuration“. Si vous n’avez pas cette application, vous pouvez télécharger et installer le Authentificateur Google application sur votre Android/iPhone/Blackberry dispositifs.

Ajoutez votre compte ‘Nom‘ et entrez le ‘clef secrète‘ généré plus tôt.

Il générera un mot de passe à usage unique (le code de vérification) qui changera constamment chaque 30sec sur votre téléphone.

Essayez maintenant de vous connecter via SSHvous serez invité avec un Code d’authentification Google (Le code de vérification) et Mot de passe chaque fois que vous essayez de vous connecter via SSH. Vous n’avez que 30 secondes pour entrer ce code de vérification, si vous le manquez, un nouveau code de vérification sera régénéré.

login as: tecmint Access denied Using keyboard-interactive authentication. Verification code: Using keyboard-interactive authentication. Password: Last login: Tue Apr 23 13:58:29 2022 from 172.16.25.125 [[email protected] ~]#

Si vous n’avez pas de smartphone, vous pouvez également utiliser un Firefox add-on appelé Authentificateur pour faire une authentification à deux facteurs.

Important: L’authentification à deux facteurs fonctionne avec une connexion SSH basée sur un mot de passe. Si vous utilisez une session SSH à clé privée/publique, elle ignorera l’authentification à deux facteurs et vous connectera directement.

Si vous appréciez ce que nous faisons ici sur TecMint, vous devriez considérer :

TecMint est le site communautaire à la croissance la plus rapide et le plus fiable pour tout type d’articles, de guides et de livres Linux sur le Web. Des millions de personnes visitent TecMint ! pour rechercher ou parcourir les milliers d’articles publiés accessibles GRATUITEMENT à tous.

Si vous aimez ce que vous lisez, pensez à nous acheter un café (ou 2) en signe d’appréciation.

Nous sommes reconnaissants pour votre soutien sans fin.

![10 exemples de commandes Gzip [Compress Files in Linux]](https://media.techtribune.net/uploads/2023/06/Gzip-Command-in-Linux-238x178.png)