En informatique, le cryptage est une technique populaire et la plupart du temps recommandée pour cacher des informations dans un format secret. GnuPGGenericName est l’un des outils utiles pour chiffrer les informations (fichiers) sur les systèmes Linux.

GnuPGGenericName (aussi connu sous le nom Garde de confidentialité GNU ou simplement GPG) est l’outil de GNU utilisé pour chiffrer les données et créer des signatures numériques qui contribuent à la sécurité globale des informations. Il s’agit d’une implémentation complète et gratuite du OpenPGP Norme Internet qui fournit une solution avancée de gestion des clés.

Il existe deux versions de GPG disponible:

- gpg – une version autonome plus adaptée aux serveurs et plateformes embarquées.

- gpg2 – une version destinée aux ordinateurs de bureau et nécessitant l’installation de plusieurs autres modules.

Dans certaines distributions Linux populaires telles que DebianNamele gnupg2 package est un package de transition factice qui fournit des liens symboliques depuis gpg2 pour gpg.

Ce guide montre comment générer un GPG paire de clés, exporter et partager des clés publiques, chiffrer un fichier, et partager et déchiffrer un fichier à l’aide GPG dans les systèmes Linux.

Il démontre le partage d’informations entre deux parties :

- Kili Aaron ([email protected]) dont l’invite de commande est [email protected]

- Administrateur de test ([email protected]) dont l’invite de commande est [email protected]

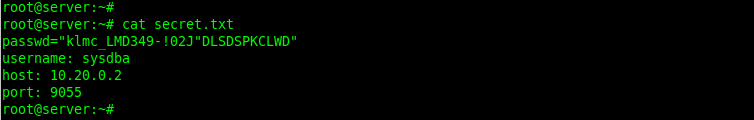

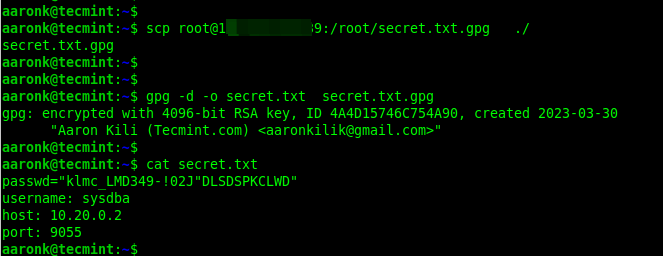

Le fichier partagé entre les deux parties s’appelle secret.txtqui contient un mot de passe très sensible que le Administrateur de test veut partager avec l’utilisateur Kili Aaron.

Vous pouvez afficher le contenu du secret.txt fichier contenant le mot de passe et d’autres détails d’accès à distance à l’aide de la commande cat suivante, comme indiqué. Il existe sur le Administrateur de testle serveur :

# cat secret.txt

Installer GnuPG (GNU Privacy Guard) sous Linux

Pour installer le GnuPGGenericName package, exécutez la commande appropriée pour votre distribution Linux, comme indiqué. Notez que le gnupg package doit être installé sur les deux systèmes partageant des données.

$ sudo apt install gnupg [On Debian, Ubuntu and Mint] $ sudo yum install gnupg [On RHEL/CentOS/Fedora and Rocky/AlmaLinux] $ sudo emerge -a app-crypt/gnupg [On Gentoo Linux] $ sudo apk add gnupg [On Alpine Linux] $ sudo pacman -S gnupg [On Arch Linux] $ sudo zypper install gnupg [On OpenSUSE]

Génération de nouvelles paires de clés GPG sous Linux

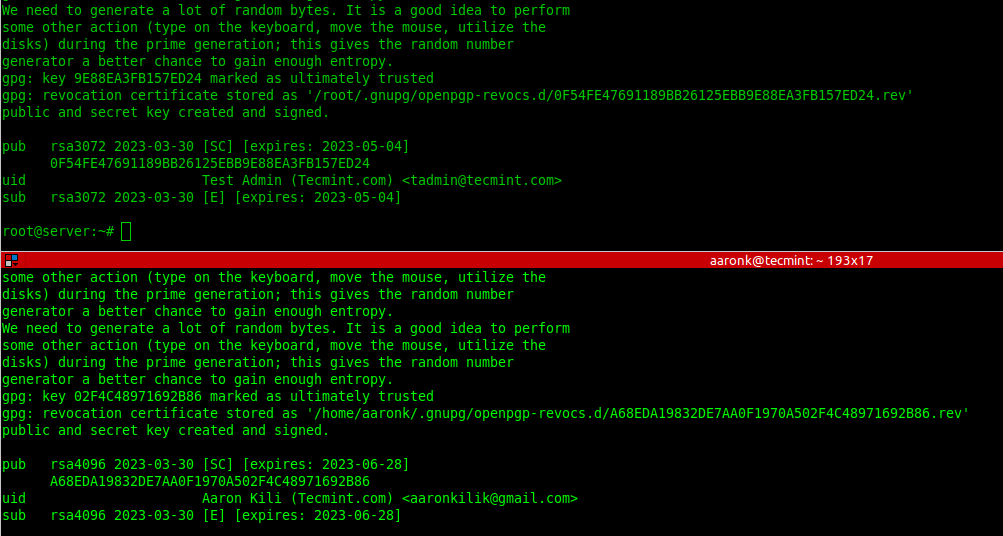

Pour générer de nouvelles paires de clés (publique et privée), exécutez le gpg commande avec le --full-generate-key sur les deux systèmes et suivez les invites pour définir le type de clé, la taille de la clé, la durée de validité de la clé, un ID utilisateur pour identifier votre clé et une phrase de passe sécurisée pour la clé, comme indiqué dans la capture d’écran qui suit.

$ gpg --full-generate-key

Répertorier les paires de clés GPG sous Linux

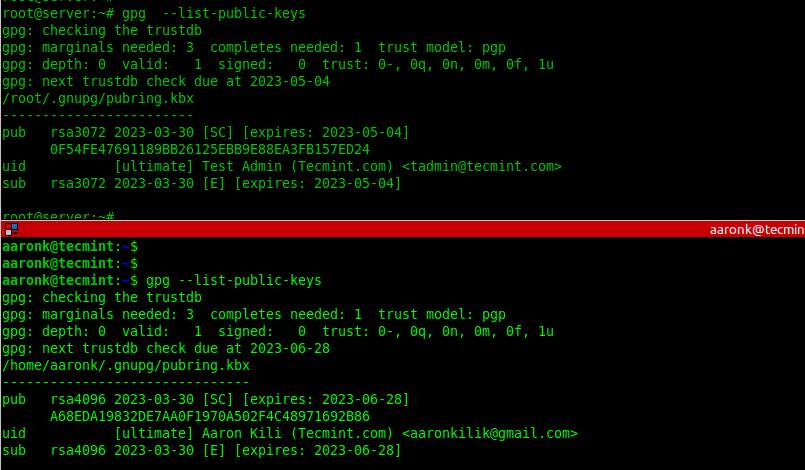

Pour répertorier la clé GPG publique que vous venez de créer avec d’autres clés existantes, exécutez le gpg commande avec le --list-public-keys drapeau. Pour effectuer une longue liste, ajoutez le --keyid-format=long drapeau.

$ gpg --list-public-keys OR $ gpg --list-public-keys --keyid-format=long

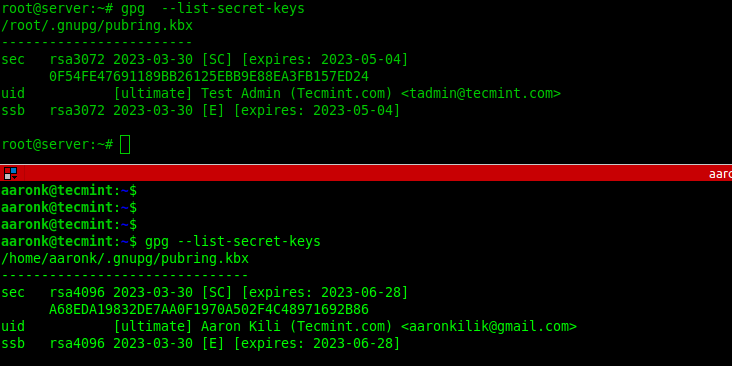

Pour lister le secret GPG clé que vous venez de créer avec d’autres clés existantes, exécutez la gpg commande avec le --list-secret-keys drapeau. Pour effectuer une longue liste, ajoutez le --keyid-format=long drapeau.

$ gpg --list-secret-keys OR $ gpg --list-secret-keys --keyid-format=long

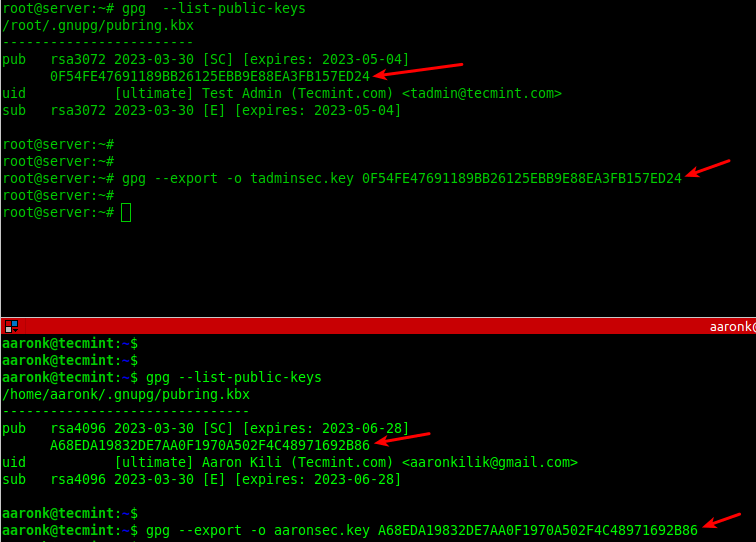

Exporter des clés avec GPG sous Linux

Une fois la GPG paires de clés ont été générées des deux côtés, les deux parties peuvent exporter leurs clés publiques dans un fichier et les partager par e-mail ou par d’autres moyens.

--------- On Kili Aaron Server --------- $ gpg --list-public-keys $ gpg --export -o aaronsec.key 15B4814FB0F21208FB5076E7A937C15009BAC996 --------- On Test Admin Server --------- # gpg --list-public-keys # gpg --export -o tadminsec.key BC39679E5FF48D4A6AEF6F3437211F0B4D6D8A61

Importer des clés avec GPG sous Linux

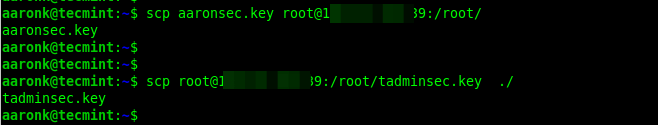

Ensuite, échangez les clés publiques par e-mail ou sécurisez d’autres moyens tels que l’utilisation de la commande scp comme indiqué :

$ scp aaronsec.key [email protected]:/root/ $ scp [email protected]:/root/tadminsec.key ./

Ensuite, importez la clé publique de l’extrémité opposée dans le trousseau de clés publiques du système local en ajoutant le --import drapeau comme indiqué.

# gpg --import aaronsec.key # gpg --import tadminsec.key

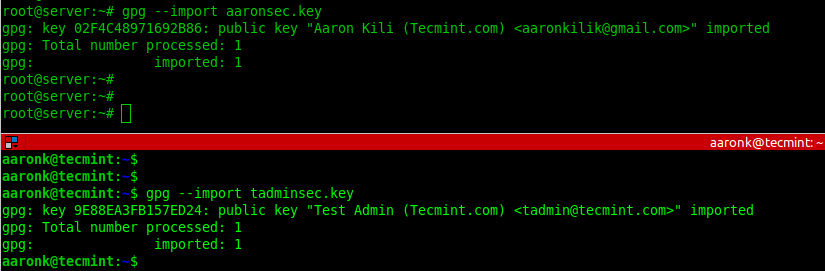

Pour vérifier si la clé publique importée existe dans le trousseau de clés du système local, répertoriez les clés publiques disponibles comme indiqué.

# gpg --list-public-keys

Chiffrement de fichiers à l’aide de GPG sous Linux

Voyons maintenant comment chiffrer le fichier secret à l’aide des clés gpg. Pour cette section, nous exécuterons les commandes sur le Administrateur de testle serveur.

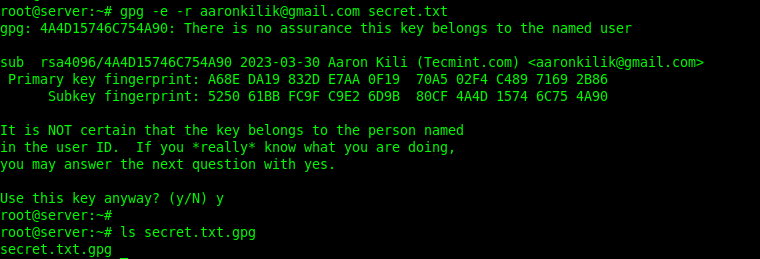

Pour chiffrer un fichier texte brut à l’aide de la paire de clés GPG que vous venez de créer, exécutez la commande suivante. Le -e ou --encrypt flag active le chiffrement et le -r ou --recipient flag est utilisé pour spécifier l’ID du destinataire et secret.txt est le fichier texte brut à chiffrer.

La commande suivante chiffre le fichier secret.txt en utilisant le destinataire [email protected]Clé publique de :

#gpg -e -r [email protected] secret.txt OR # gpg --encrypt --recipient [email protected] secret.txt

Si la commande précédente s’exécute avec succès, un nouveau fichier (le nom de fichier d’origine se terminant par .gpg extension) sera généré dans le répertoire courant :

$ ls secret.txt.gpg

Pour stocker les informations cryptées dans un autre fichier, utilisez le -o ou --output option suivie d’un nom de fichier. Dans cet exemple, le nom de fichier préféré est node_configs:

# gpg -e -r [email protected] -o node_configs secret.txt OR # gpg --encrypt --recipient [email protected] --output node_configs secret.txt

Partagez maintenant le fichier crypté avec votre partenaire par e-mail ou par d’autres moyens sécurisés.

Décryptage de fichiers à l’aide de GPG sous Linux

Pour déchiffrer un fichier chiffré à l’aide de gpg, ajoutez le -d ou --decrypt flag et spécifiez le nom du fichier crypté. Par défaut, les informations décryptées seront affichées dans la sortie standard. Vous pouvez le stocker dans un fichier en utilisant le -o drapeau comme indiqué.

$ gpg -d -o secrets.txt secrets.txt.gpg $ ls secrets.txt

Pour plus d’informations, consultez le gpg/gpg2 page de manuel comme indiqué.

$ man gpg OR $ man gpg2

C’est tout pour la portée de ce guide. GPG est un outil couramment utilisé pour chiffrer et déchiffrer des informations ou des fichiers sous Linux. Si vous avez des commentaires à partager sur ce guide, utilisez le formulaire de commentaires ci-dessous.

![10 exemples de commandes Gzip [Compress Files in Linux]](https://media.techtribune.net/uploads/2023/06/Gzip-Command-in-Linux-238x178.png)