Être anonyme sur Internet n’est pas particulièrement la même chose que surfer sur le Web en toute sécurité, cependant, ils impliquent tous deux de garder soi-même et ses données privées et à l’abri des regards indiscrets d’entités qui pourraient autrement profiter des vulnérabilités du système afin de nuire aux parties ciblées.

Il existe également un risque de surveillance par le NSA et plusieurs autres organisations de haut niveau et c’est pourquoi il est bon que les développeurs aient pris sur eux de créer des distributions dédiées à la confidentialité qui hébergent un ensemble d’outils permettant aux utilisateurs d’atteindre à la fois l’autonomie et la confidentialité en ligne.

Dans la mesure où ces distributions Linux centrées sur la confidentialité ciblent une niche de la communauté Linux, nombre d’entre elles sont suffisamment robustes pour être utilisées pour l’informatique à usage général et bien d’autres peuvent être modifiées pour prendre en charge les exigences de pratiquement n’importe quelle base d’utilisateurs spécifique.

Un facteur commun à presque toutes les distributions Linux centrées sur la confidentialité est leur relation avec Tor étant donné que beaucoup d’entre elles sont livrées avec le service réseau d’anonymat solide de Tor intégré.

L’anonymat de Tor offre aux utilisateurs un environnement leur permettant de vivre en toute sécurité sans aucun journal de données, contrairement à la plupart des fournisseurs de VPN qui enregistreront toujours votre véritable adresse IP tout en étant en mesure de voir toutes les données que vous pourriez transmettre au point de sortie des serveurs VPN.

Cependant, VPN a toujours de nombreux avantages par rapport au premier, ce qui le rend quelque peu supérieur d’une certaine manière (selon votre cas d’utilisation) – en particulier, lorsque vous tenez compte du partage de fichiers P2P et de la vitesse Internet générale, le VPN gagne ici (plus à ce sujet plus tard).

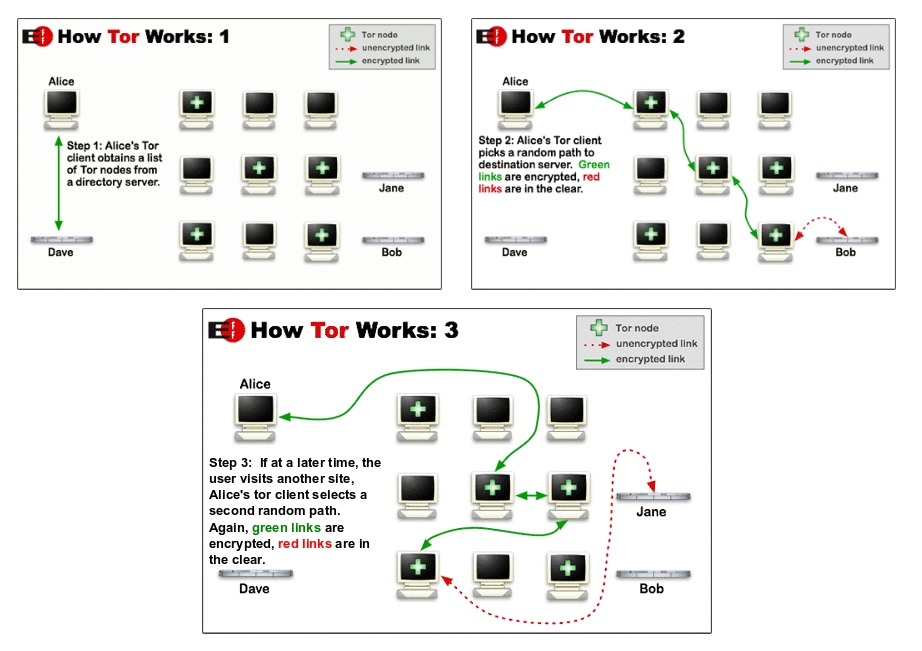

Le Tor network sécurise tout le trafic réseau qui le traverse en faisant rebondir les données sur plusieurs nœuds aléatoires afin de réduire les chances de traçabilité du trafic.

Rappelez-vous, au cours de ce processus, chaque élément de données est rechiffré plusieurs fois lorsqu’il passe par les nœuds sélectionnés au hasard avant d’atteindre finalement sa destination, comme illustré dans les images ci-dessous.

Distributions Linux les plus sécurisées

Maintenant que vous avez une compréhension de base de la façon dont Tor fonctionne à l’avantage de ses utilisateurs, voici notre liste des meilleures distributions Linux centrées sur la sécurité de cette année.

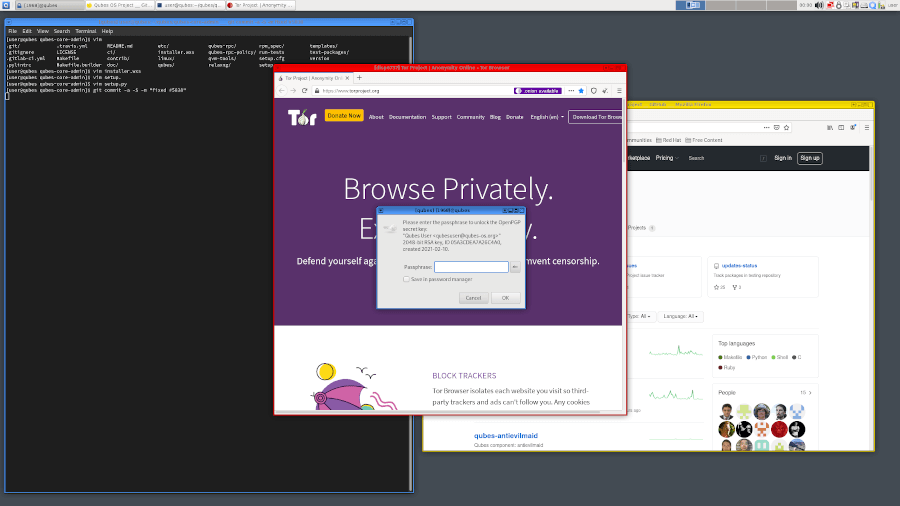

1. Système d’exploitation Qubes

Système d’exploitation Qubes est une distribution basée sur Fedora axée sur la sécurité qui assure la sécurité en implémentant la compartimentation de la sécurité. Cela se produit en exécutant chaque instance de programmes en cours d’exécution dans un environnement virtuel isolé, puis en supprimant toutes ses données lorsque le programme est fermé.

Système d’exploitation Qubes utilise le gestionnaire de packages RPM et est capable de travailler avec n’importe quel environnement de bureau de choix sans nécessiter beaucoup de ressources informatiques.

Cité par Edward Snowden comme le « meilleur système d’exploitation disponible aujourd’hui“, c’est définitivement un bon choix si vous voulez vous assurer que votre identité et vos données vous appartiennent uniquement, que ce soit en ligne ou hors ligne.

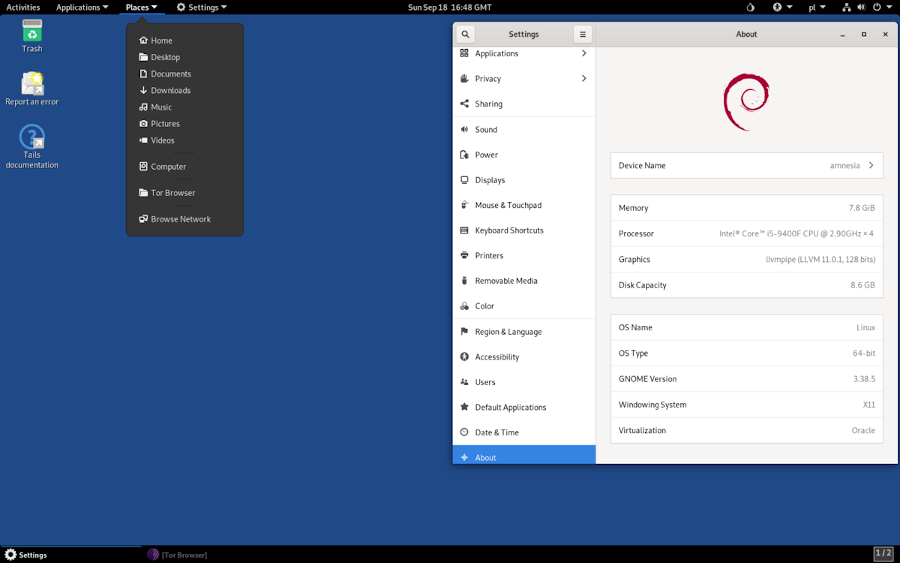

2. TAILS – Le système Amnesiac Incognito Live

Queues est une distribution basée sur Debian et centrée sur la sécurité, conçue pour protéger l’identité des utilisateurs en ligne et les garder anonymes. Son nom signifie Le système Amnesiac Incognito Live et il est conçu pour forcer tout le trafic entrant et sortant à travers le Tor réseau tout en bloquant toutes les connexions traçables.

Il utilise Gnome comme environnement de bureau par défaut et étant un live DVD/USBpeut être facilement exécuté à partir d’une clé USB lorsqu’il stocke toutes ses données dans la RAM.

Il est livré avec des outils open source spécialement conçus pour des raisons de confidentialité telles que l’usurpation d’adresse MAC et le camouflage Windows, pour n’en citer que quelques-uns.

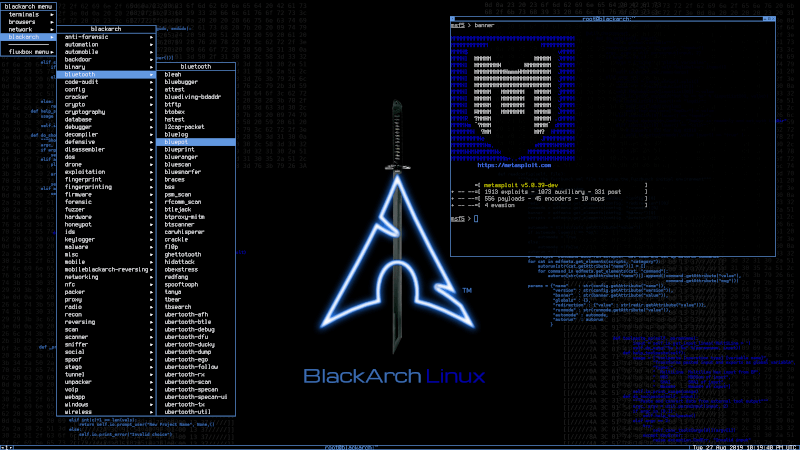

3. Black Arch Linux

Black Arch Linux est une distribution légère basée sur Arch Linux destinée aux testeurs d’intrusion, aux experts en sécurité et aux chercheurs en sécurité.

Il offre aux utilisateurs toutes les fonctionnalités qui Arch Linux a à offrir combiné avec une tonne d’outils de cybersécurité numérotation 2000+ qui peuvent être installés individuellement ou en groupe.

Par rapport aux autres distributions de cette liste, Black Arch Linux est un projet relativement nouveau et pourtant, il a su se démarquer comme un système d’exploitation fiable dans la communauté des experts en sécurité.

Il est livré avec l’option utilisateur de choisir l’un de ces environnements de bureau : Awesome, Blackbox, Fluxbox ou Spectrwm, et comme prévu, il est disponible sous forme d’image DVD en direct et peut être exécuté à partir d’une clé USB.

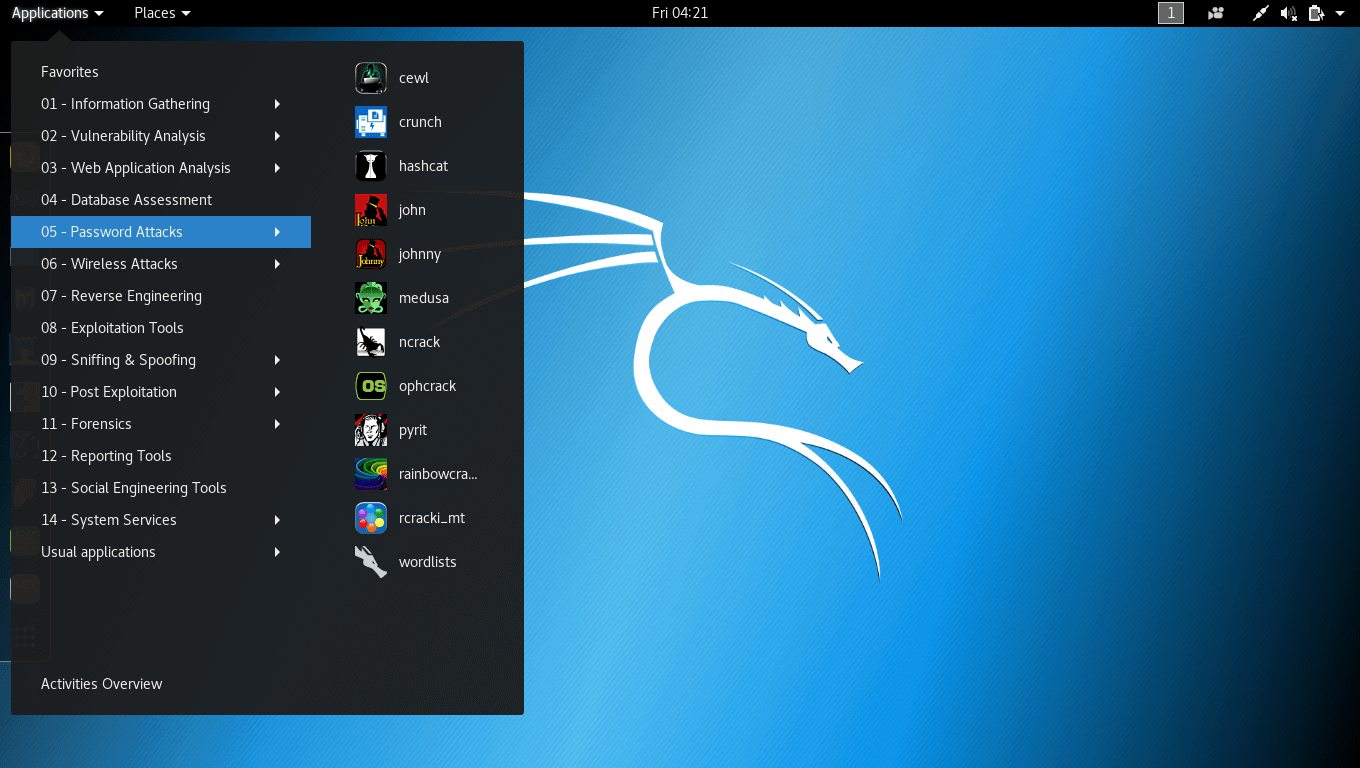

4. Kali Linux

Kali Linux (Auparavant BackTrack) est une distribution Linux avancée gratuite de tests d’intrusion basée sur Debian, conçue pour les experts en sécurité, le piratage éthique, les évaluations de la sécurité du réseau et la criminalistique numérique.

Il est conçu pour fonctionner sans problème sur les architectures 32 et 64 bits et est livré avec un ensemble d’outils de test de pénétration qui en font l’une des distributions les plus recherchées par les utilisateurs d’ordinateurs soucieux de la sécurité.

Il y a beaucoup plus à dire sur Kali Linux (comme c’est le cas avec tous les autres systèmes d’exploitation de cette liste), mais je vous laisse creuser plus profondément.

5. JonDo/Tor-Secure-Live-DVD

JonDo Live-DVD est plus ou moins une solution commerciale d’anonymat qui fonctionne de la même manière que Tor étant donné qu’il achemine également ses paquets via des « serveurs mixtes” – JonDonym – (nœuds dans le cas de Tor) en les faisant rechiffrer à chaque fois.

C’est une alternative viable à QUEUES surtout si vous recherchez quelque chose avec une interface utilisateur moins restrictive (tout en restant un système en direct) et une expérience utilisateur proche de la moyenne.

La distribution est basée sur DebianName et comprend également un assortiment d’outils de confidentialité et d’autres applications couramment utilisées.

JonDo Live-DVD est cependant un service premium (à usage commercial) ce qui explique qu’il soit destiné à l’espace commercial. Comme Queuesil ne prend en charge aucun moyen natif d’enregistrer des fichiers et prétend offrir aux utilisateurs une meilleure vitesse de calcul.

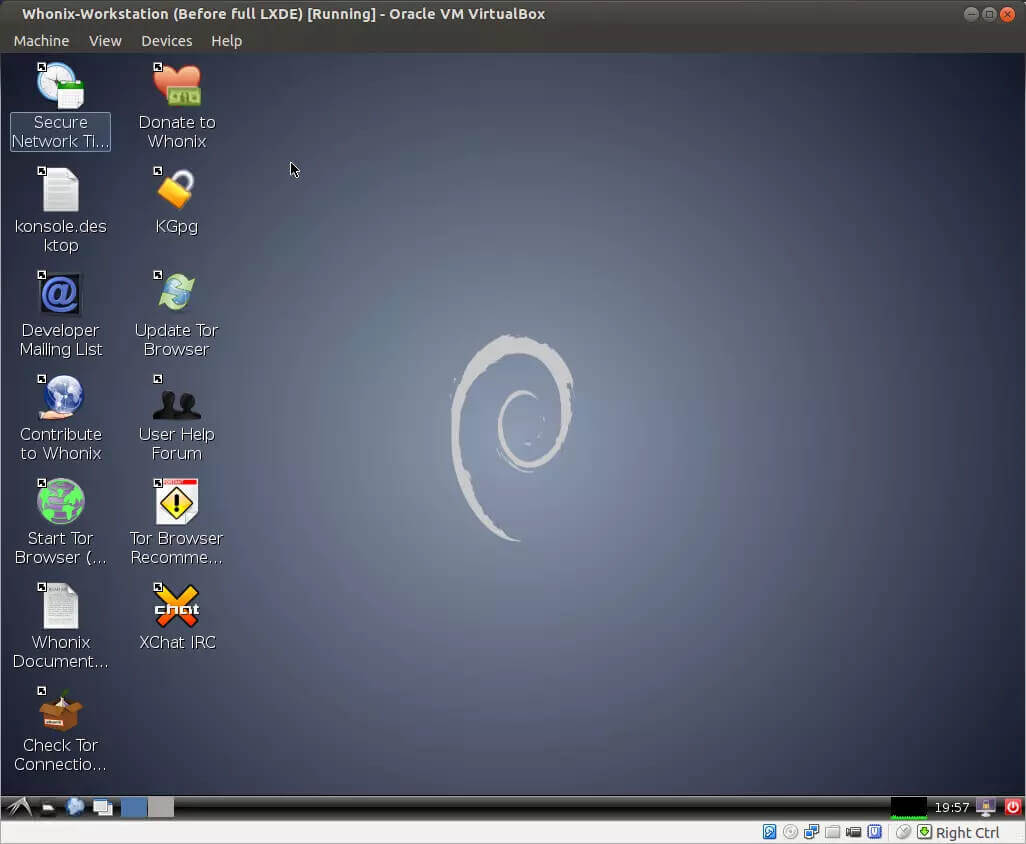

6. Whonix

Si vous cherchez quelque chose d’un peu différent, Quixix adopte une approche assez différente de celles mentionnées ci-dessus car il ne s’agit pas d’un système en direct mais s’exécute à la place dans une machine virtuelle – Virtualbox pour être précis – où il est isolé de votre système d’exploitation principal afin de minimiser le risque de fuite DNS ou de logiciels malveillants (avec racine privilège) infiltration.

Quixix se compose de deux parties – la première est « Passerelle Whonix » qui agit comme un Tor passerelle tandis que l’autre est « Poste de travail Whonix » – un réseau isolé qui achemine toutes ses connexions via la passerelle Tor.

Cette distribution basée sur Debian utilise deux machines virtuelles, ce qui la rend relativement gourmande en ressources, vous rencontrerez donc des retards de temps en temps si votre matériel n’est pas haut de gamme.

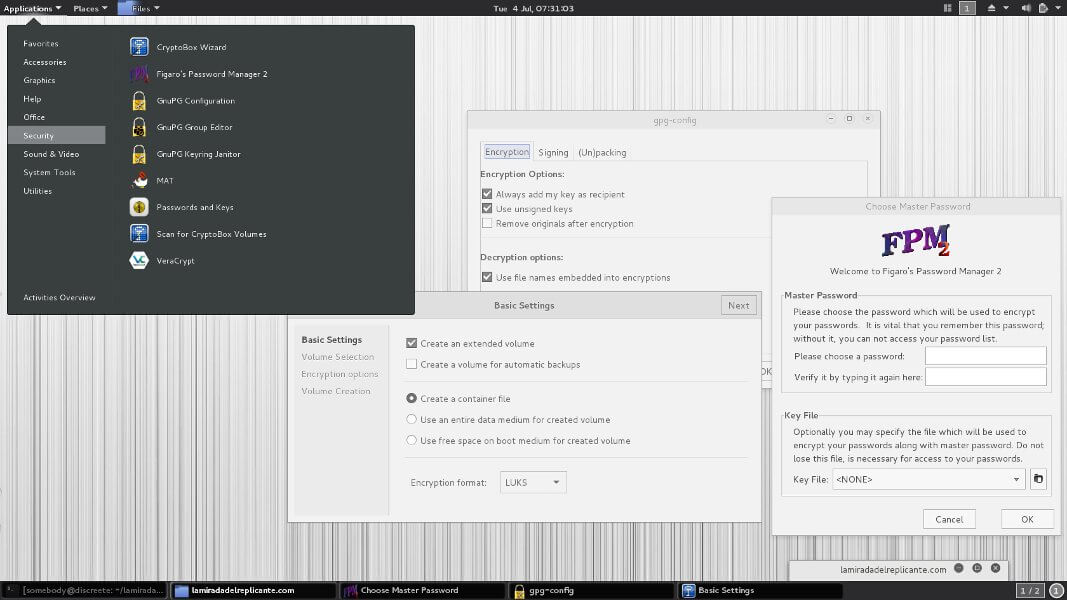

7. Linux discret

Linux discretAuparavant EPU ou Remix de la confidentialité d’Ubuntuest une distribution Linux basée sur Debian conçue pour fournir aux utilisateurs une protection contre la surveillance basée sur les chevaux de Troie en isolant complètement son environnement de travail des emplacements contenant des données privées.

Il est distribué sous la forme d’un CD live qui ne peut pas être installé sur un disque dur et le réseau est délibérément désactivé lorsqu’il est en cours d’exécution.

Linux discret fait partie des distributions uniques de cette liste et n’est évidemment pas destiné aux tâches informatiques quotidiennes telles que le traitement de texte et les jeux. Son code source est rarement mis à jour étant donné le peu de mises à jour/correctifs nécessaires, mais il est livré avec l’environnement de bureau Gnome pour une navigation facile.

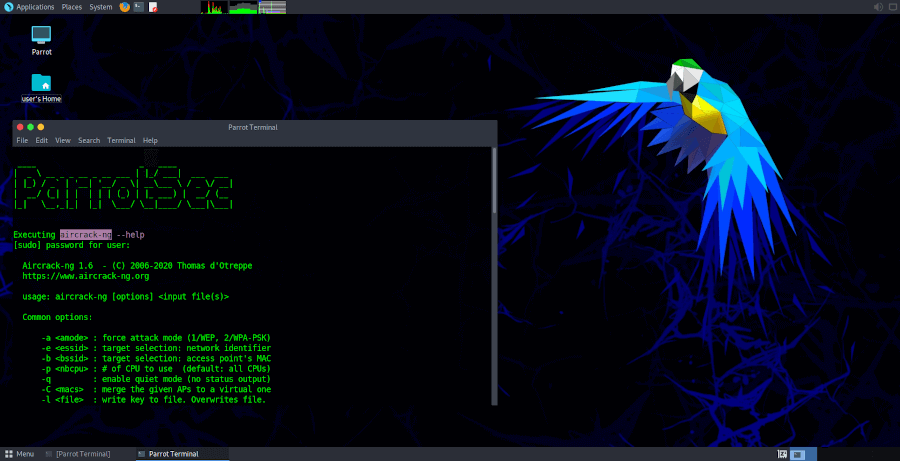

8. Système d’exploitation de sécurité Parrot

Système d’exploitation de sécurité Parrot est une autre distribution basée sur Debian axée sur les tests d’intrusion, le piratage éthique et la garantie de l’anonymat en ligne.

Il contient un laboratoire robuste et portable pour les experts en criminalistique numérique qui comprend non seulement des logiciels pour l’ingénierie inverse, la cryptographie et la confidentialité, mais également pour le développement de logiciels et la navigation anonyme sur Internet.

Il est distribué sous la forme d’une version continue qui n’est livrée qu’avec des applications de base telles que Tor Browser, OnionShare, Parrot Terminal et MATE comme environnement de bureau par défaut.

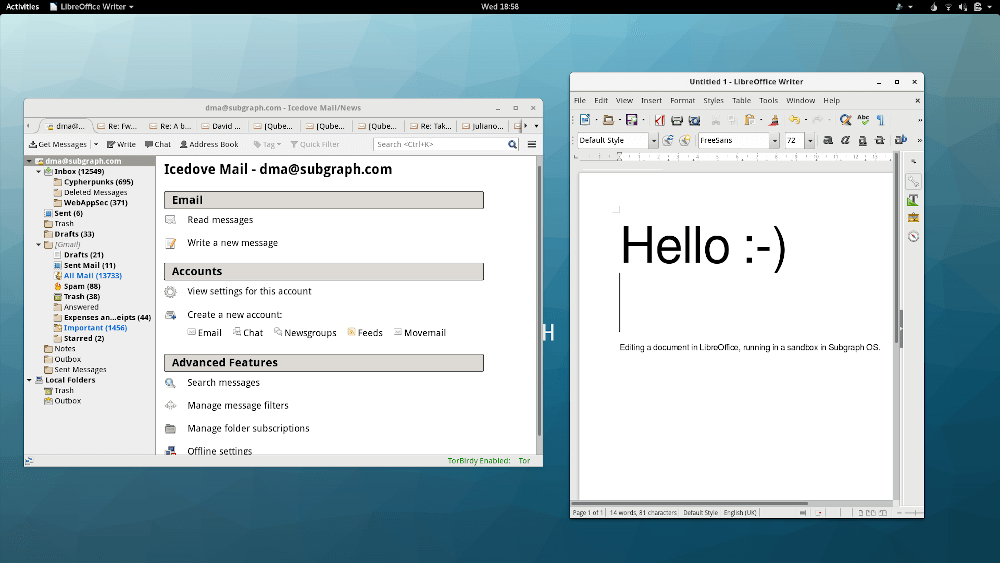

9. Sous-graphe OS

Sous-graphe OS est une distribution légère basée sur Debian conçue pour être insensible à la surveillance et aux interférences des adversaires sur n’importe quel réseau, quel que soit leur niveau de sophistication.

Il est créé pour utiliser un noyau Linux renforcé couplé à un pare-feu d’application pour empêcher certains programmes d’accéder au réseau et il force tout le trafic Internet à passer par le Tor réseau.

Conçu comme une plate-forme informatique résistante aux adversaires, l’objectif de Subgraph OS est de fournir un système d’exploitation facile à utiliser avec des outils de confidentialité spécifiques sans compromettre la convivialité.

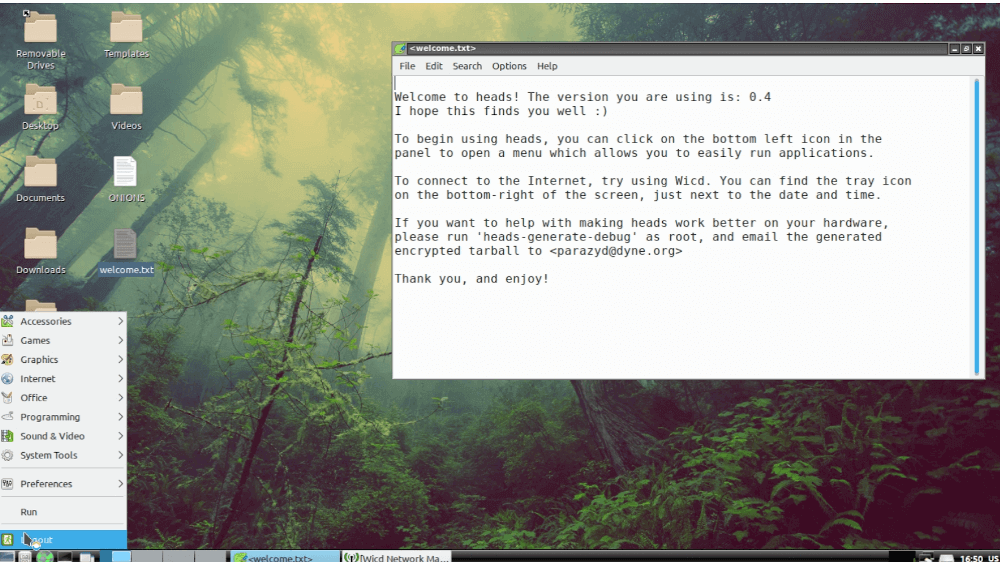

10. Chefs d’exploitation

Têtes est une distribution Linux gratuite et open source conçue dans le but de respecter la vie privée et la liberté des utilisateurs et de les aider à être sécurisés et anonymes en ligne.

Il a été développé pour être la réponse à certaines des décisions « discutables » de Tails telles que l’utilisation de systemd et de logiciels non libres. C’est-à-dire que toutes les applications de Heads sont gratuites et open-source et qu’il n’utilise pas systemd comme système d’initialisation.

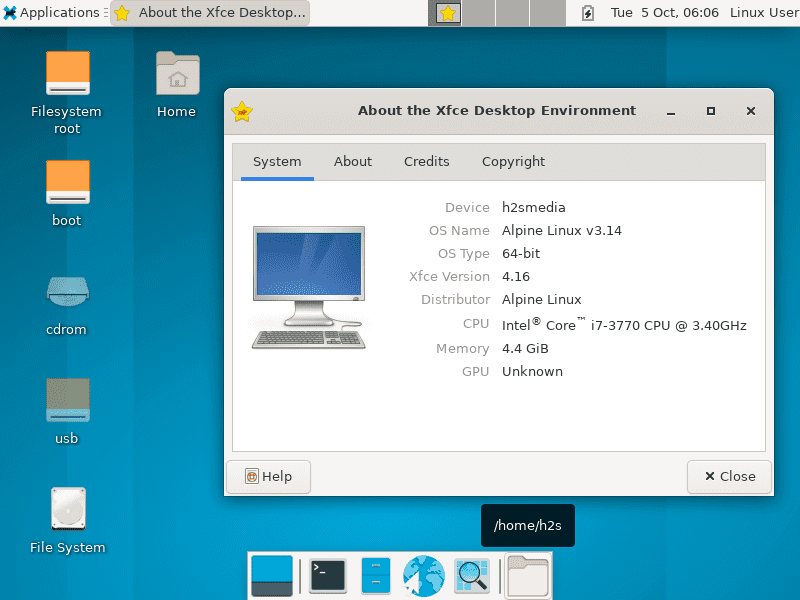

11. Alpin Linux

Alpin Linux est une distribution Linux open source légère axée sur la sécurité conçue pour l’efficacité des ressources, la sécurité et la simplicité basée sur BusyBox et musl libc.

Il est en développement actif depuis sa première version en août 2005 et est depuis devenu l’une des images les plus recommandées à utiliser lorsque vous travaillez avec des images Docker.

12. Pure OS

PureOS est une distribution conviviale basée sur Debian, conçue en mettant l’accent sur la confidentialité et la sécurité des utilisateurs par Purism – la société à l’origine des ordinateurs et des smartphones Liberem.

Il est conçu pour donner à ses utilisateurs le contrôle total de leur système informatique avec une personnalisation complète, des animations accrocheuses et un minimum de vestiges de données. Il est livré avec GNOME comme environnement de bureau par défaut.

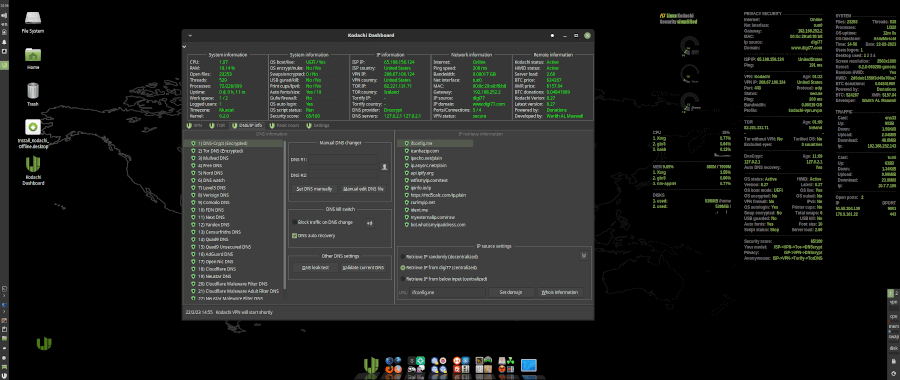

13. Kodachi Linux

Kodachi Linux est une distribution Linux légère conçue pour fonctionner à partir d’une clé USB ou d’un DVD. Dès le départ, il filtre tout le trafic réseau via un réseau proxy virtuel et le réseau Tor afin de masquer l’emplacement de son utilisateur et il fait un effort supplémentaire pour supprimer toute trace de ses activités lorsqu’il est utilisé.

Il est basé sur Xubuntu 18.04, est livré avec un environnement de bureau XFCE et plusieurs technologies intégrées pour permettre aux utilisateurs de rester anonymes en ligne et de protéger leurs données contre les mains indésirables.

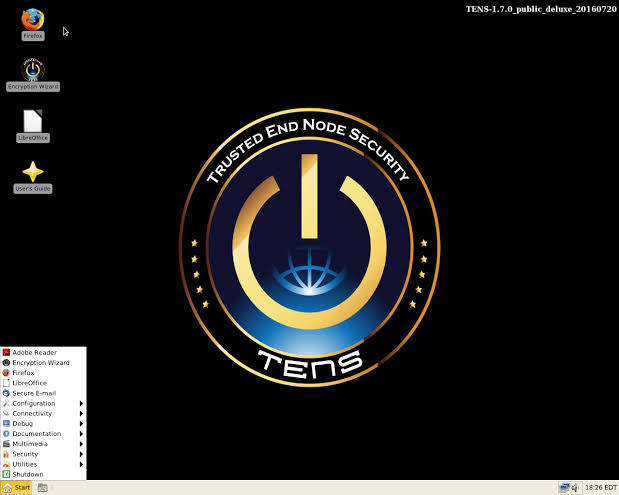

14. DIZAINES

DIZAINES (Auparavant Sécurité portable légère ou SLP) signifie Sécurité des nœuds finaux de confiance et c’est un programme qui démarre un système d’exploitation Linux barebone à partir d’un périphérique de stockage portable sans monter de données sur le disque local.

DIZAINES ne nécessite aucun privilège d’administrateur pour s’exécuter, aucun contact avec un disque dur local, ni installation, parmi plusieurs autres fonctionnalités avancées de sécurité.

Oh, et fait amusant, TENS est géré et produit par la Direction de l’information du Laboratoire de recherche de l’Air Force, de l’US Air Force.

Conclusion

Je ne sais pas combien de distributions de notre liste vous avez déjà utilisées, mais choisir l’une d’entre elles pour un essai routier est la première étape pour garantir votre sécurité en ligne et votre choix ultime dépend de vos préférences personnelles.

Laquelle des distributions centrées sur la sécurité susmentionnées avez-vous essayée dans le passé ou laquelle êtes-vous prêt à essayer dans un proche avenir ?

Quelle a été votre expérience avec les distributions axées sur la confidentialité ? N’hésitez pas à partager vos histoires avec nous dans la boîte de commentaires ci-dessous.

![10 exemples de commandes Gzip [Compress Files in Linux]](https://media.techtribune.net/uploads/2023/06/Gzip-Command-in-Linux-238x178.png)