L’année dernière, Google a annoncé la prise en charge d’Android Open Source Project (AOSP) pour Rust, et aujourd’hui, la société a fourni une mise à jour, tout en soulignant la baisse de sécurité de la mémoire vulnérabilités.

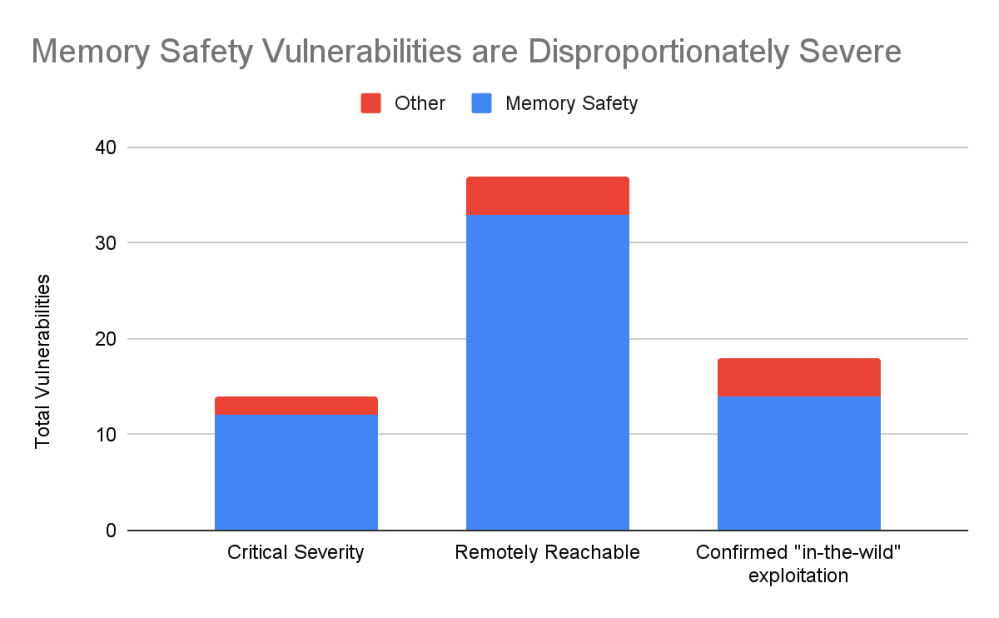

Google indique que « le nombre de vulnérabilités de sécurité de la mémoire a considérablement diminué au cours des dernières années/versions ». Plus précisément, le nombre annuel de vulnérabilités de sécurité de la mémoire est passé de 223 à 85 entre 2019 et 2022. Elles représentent désormais 35 % des vulnérabilités totales d’Android contre 76 % il y a quatre ans. En fait, « 2022 est la première année où les vulnérabilités de sécurité de la mémoire ne représentent pas la majorité des vulnérabilités d’Android ».

Ce décompte concerne les « vulnérabilités signalées dans le Bulletin de sécurité Androidqui comprend critique/élevé vulnérabilités de gravité signalées par le biais de notre programme de récompenses de vulnérabilité (VRP) et les vulnérabilités signalées en interne.

Au cours de cette période, « la quantité de nouveaux codes dangereux pour la mémoire entrant dans Android a diminué ».

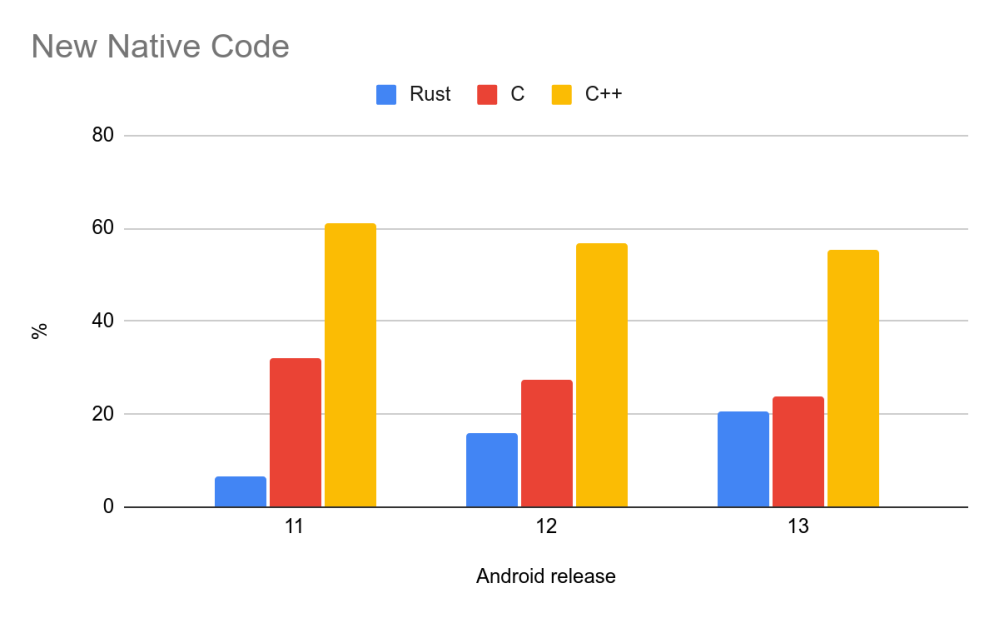

Android 13 est la première version d’Android où la majorité du nouveau code ajouté à la version est dans un langage sécurisé pour la mémoire.

Rust représente 21% de tout le nouveau code natif d’Android 13, y compris la pile ultra-large bande (UWB), DNS-over-HTTP3, Keystore2, le cadre de virtualisation d’Android (AVF) et «divers autres composants et leurs dépendances open source. ” Google considère qu’il est significatif qu’il n’y ait eu jusqu’à présent « aucune vulnérabilité de sécurité mémoire découverte dans le code Rust d’Android » sur Android 12 et 13.

Bien que corrélation ne signifie pas nécessairement causalité, il est intéressant de noter que le pourcentage de vulnérabilités causées par des problèmes de sécurité de la mémoire semble être en corrélation assez étroite avec le langage de développement utilisé pour le nouveau code. Cela correspond au attentes publiées dans notre article de blog il y a 2 ans sur l’âge des vulnérabilités de sécurité de la mémoire et pourquoi nous devrions nous concentrer sur le nouveau code, et non sur la réécriture des composants existants.

de Google article de blog aujourd’hui parle également des vulnérabilités non liées à la sécurité de la mémoire, qui sont moins graves, et de ses projets futurs :

La migration depuis C/C++ est difficile, mais nous progressons. L’utilisation de Rust se développe sur la plate-forme Android, mais ce n’est pas la fin de l’histoire. Pour atteindre les objectifs d’amélioration de la sécurité, de la stabilité et de la qualité à l’échelle d’Android, nous devons pouvoir utiliser Rust n’importe où dans la base de code où le code natif est requis. Nous implémentons des HAL d’espace utilisateur dans Rust. Nous ajoutons la prise en charge de Rust dans les applications de confiance. Nous avons migré le micrologiciel VM dans le cadre de virtualisation Android vers Rust. Avec la prise en charge de l’atterrissage de Rust dans Linux 6.1, nous sommes ravis d’apporter la sécurité de la mémoire au noyau, en commençant par les pilotes du noyau.

FTC : Nous utilisons des liens d’affiliation automatique générateurs de revenus. Plus.