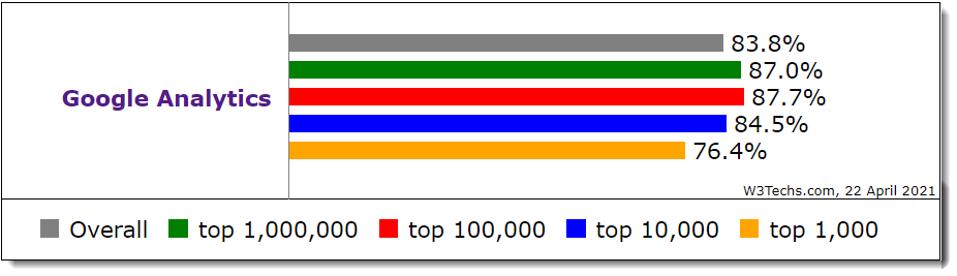

Google Analytics a commencé sa vie comme un package d’analyse des journaux de serveur Web développé par Urchin Software, que Google a acquis en 2005. Google Analytics a rapidement dominé l’espace d’analyse de site Web car il était offert gratuitement à un moment où des logiciels d’analyse de site tels que Web Trends et Omniture coûtent des centaines de milliers de dollars. Pratiquement tous les petits sites et blogs ont adopté Google Analytics, car ils ne pouvaient se permettre rien d’autre. Aujourd’hui, Google Analytics représente la grande majorité (76% des 1 000 meilleurs sites, 88% des 100 000 meilleurs sites) de la part de marché de l’analyse de site.

Part de marché de Google Analytics sur les meilleurs sites

W3Techs Avril 2021

Les éditeurs, les sites de commerce électronique et les spécialistes du marketing s’appuient sur les données de Google Analytics pour prendre des décisions qui affectent leur entreprise. Mais très peu comprennent les vulnérabilités de Google Analytics et comment elles les mettent en danger. Comme pour toute technologie, certaines fonctionnalités peuvent être utiles; mais ils peuvent aussi être exploités par d’autres à des fins frauduleuses. Dans le cas de Google Analytics («GA»), la vulnérabilité est la possibilité pour tout tiers d’y écrire des données, simplement en ayant l’identifiant UA (visible publiquement dans le code source d’une page Web). Bien sûr, pouvoir écrire des données dans GA est une «fonctionnalité»; ils ont même documentation complète en ligne pour vous montrer comment le faire.

Cependant, ne pas exiger de mot de passe ou de moyen d’authentification pour écrire des données est une faille de sécurité qui n’a pas été corrigée pendant 16 ans, malgré le fait qu’elle continue d’être activement exploitée. Google Analytics 4, qui a été lancé en octobre 2020, ajoute enfin la forme d’authentification la plus élémentaire – l’utilisation d’une clé API – avant que les données ne puissent être écrites. Les failles des anciennes versions de GA demeurent car il faut du temps pour que des millions de sites passent à GA4. Il existe de nombreux exploits en cours de GA, mais cet article se concentrera sur ceux qui affectent directement les spécialistes du marketing et les décisions commerciales qu’ils prennent en fonction des informations de Google Analytics.

« Trafic fantôme » – l’apparence du trafic en GA

Les propriétaires de sites sont souvent désespérés pour le trafic – plus de trafic signifie «mieux». Cela a donné naissance à de grandes entreprises criminelles profitant de la vente de trafic. Bien sûr, le trafic ne provenait pas d’humains, mais de robots, car personne ne peut obliger de grandes masses d’humains à visiter des sites Web spécifiques sur commande. Mais tant que les acheteurs de trafic pensaient que le trafic provenait d’humains visitant leur site, ils continuaient à l’acheter. Une simple recherche Google – « acheter du trafic”- génère 1,7 milliard de résultats de recherche, des centaines de milliers de vendeurs de trafic auprès desquels vous pouvez acheter du trafic avec une carte de crédit, Paypal ou maintenant des crypto-monnaies.

Dans certains cas, les vendeurs de trafic n’envoient même pas de véritable trafic de bot. Après tout, pourquoi consacrer des efforts à créer des botnets et à engager des coûts de bande passante pour les robots qui chargent réellement des pages Web, alors que vous pouvez simplement tromper Google Analytics pour afficher le trafic fantôme. C’est exactement ainsi que GA est exploité actuellement: les fraudeurs envoient de fausses données à GA pour donner l’impression qu’ils génèrent des tonnes de trafic alors qu’ils ne livrent en fait aucun trafic. La démo vidéo ci-dessous illustre comment ce simple exploit peut montrer plus de 13 000 visiteurs simultanés sur un site, alors qu’il n’y a littéralement pas un seul visiteur en réalité.

« Clics et sources fantômes »: apparence des performances en GA

Les fausses données écrites dans Google Analytics peuvent également être très détaillées, en utilisant les paramètres du module de suivi Urchin (UTM), un retour à son créateur. Par exemple, l’agresseur peut écrire n’importe quel paramètre comme «utm_source = Facebook» et GA enregistre fidèlement cela comme une visite «sociale». Si l’URL contient «utm_medium = cpc», elle est étiquetée comme recherche payante; si « referrer = google », il est étiqueté comme recherche naturelle, et ainsi de suite. Notez que dans l’exemple vidéo ci-dessus, le trafic social est marqué comme «Instagram Stories, Facebook et Twitter» même si tout était faux; et les «pages actives» sont littéralement des chaînes de lettres et de chiffres absurdes, pour illustrer que tout peut être passé dans n’importe quel champ de GA. Ce sont tous des exemples de fausses données écrites dans GA; pas une seule vraie visite.

Cette technique est également la façon dont les faux vendeurs de trafic annoncent leurs services – cela s’appelle « spam de référence. » Au lieu du spam par e-mail, le moyen le plus efficace de se présenter aux clients potentiels à la recherche de plus de trafic pour leurs sites consiste à insérer des données directement dans leur GA. La capture d’écran ci-dessous montre quelques exemples classiques tels que « referrer = www.Get-Free-Traffic-Now[.]com. » Lorsque les analystes voient cela, ils sont curieux et visitent le site. Certains d’entre eux se transforment en clients du faux vendeur de trafic. Regardez les milliers de vendeurs de trafic dans ce compilation pratique.

exemple de spam de référence

capture d’écran

Les spécialistes du marketing qui utilisent les chiffres du trafic pour évaluer les performances de leurs campagnes de marketing numérique doivent également être conscients de ces vulnérabilités de Google Analytics et de la manière dont elles sont exploitées. Certaines des «performances» que vous voyez dans GA peuvent provenir de robots qui cliquent sur vos annonces; et une partie pourrait être du trafic fantôme. Ces exploits peuvent rester cachés pendant des années. Mais lorsque les fraudeurs se trompent, ils se révèlent et ne sont évidemment pas réels. Par exemple, certains spécialistes du marketing ont enregistré des taux de clics supérieurs à 100% – plus de clics arrivant sur leur site que d’impressions d’annonces. Certains ont vu des clics vers leurs sites même après que les campagnes ont été complètement désactivées. Les spécialistes du marketing peuvent voir beaucoup de trafic, mais très peu de ventes. Cela peut être un symptôme des problèmes mentionnés ci-dessus.

Si les spécialistes du marketing incluent leurs noms et identifiants de campagne dans les codes UTM, ceux-ci sont «en clair» et peuvent être copiés et rejoués pour donner l’impression que les visites proviennent de ces campagnes. Plus précisément, les bots utilisés pour la fraude publicitaire numérique sont réglés pour cliquer sur les publicités à un taux compris entre 1% et 9% pour donner une apparence de performance. Les robots peuvent soit cliquer sur les annonces et accéder au site, soit insérer de fausses données dans GA pour donner l’impression que cela s’est produit. Cela suffit généralement pour inciter les spécialistes du marketing à allouer plus de budget à ces campagnes, car elles semblent si bien fonctionner. J’espère que cela répond au «pourquoi?» question que les spécialistes du marketing pourraient avoir – pourquoi les fraudeurs prennent-ils la peine de jouer avec mon Google Analytics? Vous allouez donc plus d’argent aux campagnes que vous exécutez avec eux.

« Ventes fantômes » – apparition des ventes en GA

Vous devriez vous asseoir pour cette prochaine partie. Pendant des années, les spécialistes du marketing ont resserré leur marketing numérique pour réduire les déchets et les risques et augmenter les performances. Certains spécialistes du marketing ont abandonné le paiement des impressions publicitaires, invoquant le risque de fraude publicitaire, et ne payaient que pour les clics. Mais ils ont réalisé que les clics étaient également simulés par des robots. Ils ont donc abandonné le paiement des clics et sont passés au paiement des performances – prospects (coût par prospect), installations (coût par installation) ou ventes (partage des revenus des affiliés). Mais ils se sont rendu compte que les prospects étaient facilement truqués et que la fraude à l’installation et à l’affiliation (c’est-à-dire le bourrage de cookies) était également généralisée. Voir: Comment la fraude des affiliés a-t-elle évolué pour arnaquer les spécialistes du marketing de la performance? et L’une des poursuites judiciaires d’Uber contre la fraude publicitaire passe au complet: elles ont gagné.

Ce que les spécialistes du marketing à la performance ne comprennent peut-être pas encore pleinement, c’est que même les ventes peuvent être truquées. Non, cela ne signifie pas que les robots paient réellement pour des choses. Cette forme de fraude est celle où les auteurs revendiquent le crédit pour des ventes qui ont déjà eu lieu ou qui auraient eu lieu de toute façon. De nombreux détaillants et marques DTC (direct-to-consumer) utilisent une forme de marketing numérique appelée remarketing. Contrairement au reciblage, qui cible les annonces sur les utilisateurs qui ont déjà visité un site, les campagnes de remarketing ciblent les annonces sur les utilisateurs qui ont déjà acheté sur un site. La théorie sous-jacente consiste à inciter les utilisateurs à acheter à nouveau, à acheter plus et à acheter plus fréquemment. Cependant, il existe une forme de fraude endémique cachée à la vue de tous: les vendeurs de remarketing réclamant un crédit pour des ventes qui ont déjà eu lieu. Comment cela peut-il arriver? Ils le font en exploitant la faille de Google Analytics – être capable d’écrire de fausses données dans GA – décrite ci-dessus.

Illustrons cela par un exemple concret. Un consommateur qui a déjà acheté sur macys.com va probablement acheter à nouveau sur le site, car il connaît et aime le détaillant. Lors d’une prochaine visite, ils saisissent macys.com pour accéder au site. C’est ce qu’on appelle une visite «directe» dans Google Analytics. Si l’utilisateur regarde 20 pages, puis effectue un achat, cet achat est «organique», ce qui signifie que l’utilisateur n’a pas vu d’annonce, clique dessus et effectue un achat à la suite de celui-ci. Les fournisseurs de remarketing exploitent la «fonctionnalité» GA qui leur permet d’écrire de fausses données – un faux clic qui donne l’impression que l’utilisateur est venu sur le site après avoir cliqué sur l’une des annonces du fournisseur, exécutée au nom du détaillant (vous vous demandez toujours pourquoi ils ne vous laissez pas baliser les annonces elles-mêmes?). Plus précisément, ils enregistrent quelles visites aboutissent à un achat et notent l’identifiant de session (voir: Exfiltration «cid», documenté par le chercheur en sécurité Dr. Krzysztof Franaszek). En insérant de faux clics dans des sessions spécifiques qui se sont terminées par des achats, les fournisseurs de remarketing peuvent transformer la visite directe de 20 pages vues en une visite de 21 pages vues qui semble provenir d’un clic sur une annonce dans leur programme de remarketing. Le vendeur de remarketing a ainsi réclamé un crédit pour une vente qui avait déjà eu lieu.

Notez que des exploits similaires ont été documentés à l’intersection de la fraude des influenceurs et des affiliés – les influenceurs insèrent de fausses données dans Google Analytics des spécialistes du marketing pour donner l’impression qu’ils sont capables de générer beaucoup de trafic; cela les aide à obtenir des parrainages rémunérés et des contrats de marketing d’affiliation. Une fois sécurisés, les influenceurs utilisent des liens d’affiliation pour réclamer des crédits pour ce qui aurait été des ventes organiques; donc le marketeur finit par payer deux fois pour des ventes qui auraient eu lieu de toute façon! Doux, doux moolah pour l’influenceur, cependant. Et notez l’énorme augmentation de la fraude d’affiliation en 2020, car de plus en plus de personnes sont bloquées et à la maison et ont considérablement augmenté leurs achats en ligne.

Et alors?

Que peuvent faire les spécialistes du marketing s’ils soupçonnent que cela leur arrive? Faites ce que Kevin Frisch, responsable du marketing à la performance et du CRM chez Uber, a fait. Il a économisé des millions de dollars à Uber lorsqu’il a découvert la fraude omniprésente au coût par installation qui volait Uber. Il a suspendu les dépenses publicitaires et les installations d’applications ont continué. Il s’agissait d’installations organiques pour lesquelles les échanges mobiles réclamaient frauduleusement un crédit, afin qu’ils puissent être payés selon l’IPC. Dans la diapositive ci-dessous, la zone verte correspond aux dépenses publicitaires. Lorsque les dépenses ont été suspendues, notez que la ligne bleue (inscriptions organiques) a atteint le niveau exact de la ligne rouge (inscriptions payantes) avant la baisse. Cela montre que les installations censées provenir de chaînes payantes étaient en fait des installations organiques (les clients ont installé l’application Uber parce qu’ils le voulaient, et non parce qu’ils ont vu une annonce et cliqué dessus). Les échanges mobiles réclamaient à tort le crédit pour les installations organiques en trompant le rapport d’attribution. Cela équivaut à ce que les fournisseurs de remarketing réclament un crédit pour des ventes qui ont déjà eu lieu en insérant de fausses données dans Google Analytics de leurs propres clients. C’est également pourquoi les programmes de remarketing semblent bien plus performants que toute autre forme de marketing numérique. Il semble seulement être, à cause de la fraude cachée à la vue de tous. Avez-vous le courage d’arrêter cette forme de fraude qui arrache votre entreprise?

Tableau des installations organiques et des installations payantes

Uber – présentation publique

.