Le cheval de Troie bancaire Android Aberebot est revenu sous le nom de « Escobar » avec de nouvelles fonctionnalités, notamment le vol des codes d’authentification multifacteur Google Authenticator.

Les nouvelles fonctionnalités de la dernière version d’Aberebot incluent également la prise de contrôle des appareils Android infectés à l’aide de VNC, l’enregistrement audio et la prise de photos, tout en élargissant l’ensemble des applications ciblées pour le vol d’informations d’identification.

L’objectif principal du cheval de Troie est de voler suffisamment d’informations pour permettre aux acteurs de la menace de prendre le contrôle des comptes bancaires des victimes, de siphonner les soldes disponibles et d’effectuer des transactions non autorisées.

Rebaptisé Escobar

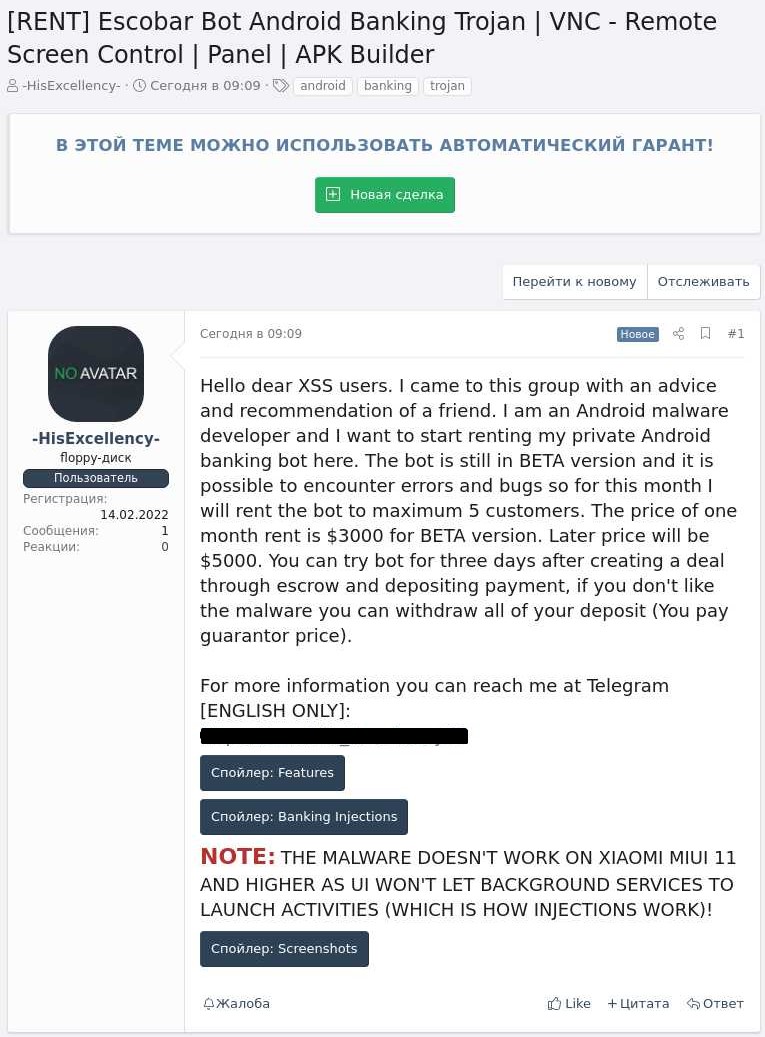

Utilisant KELABleepingComputer a trouvé un message sur un forum de piratage russophone de février 2022 où le développeur Aberebot fait la promotion de sa nouvelle version sous le nom de « Cheval de Troie Bancaire Android Escobar Bot ».

L’auteur du malware loue la version bêta du malware pour 3 000 $ par mois à un maximum de cinq clients, les acteurs de la menace ayant la possibilité de tester le bot gratuitement pendant trois jours.

L’acteur de la menace prévoit d’augmenter le prix du malware à 5 000 $ une fois le développement terminé.

MalwareHunterTeam a repéré pour la première fois l’APK suspect le 3 mars 2022, s’est fait passer pour une application McAfee et a mis en garde contre sa furtivité contre la grande majorité des moteurs antivirus.

Possible intéressant, très faible détecté « McAfee9412.apk »: a9d1561ed0d23a5473d68069337e2f8e7862f7b72b74251eb63ccc883ba9459f

De : https://cdn.discordapp[.]com/attachments/900818589068689461/948690034867986462/McAfee9412.apk

« com.escobar.pablo »

pic.twitter.com/QR89LV4jat— MalwareHunterTeam (@malwrhunterteam) 3 mars 2022

Cela a été repris par chercheurs à Cyble, qui a effectué une analyse de la nouvelle variante « Escobar » du cheval de Troie Aberebot.

Selon les mêmes analystes, Aberebot est apparu pour la première fois dans la nature en l’été 2021, de sorte que l’apparition d’une nouvelle version indique un développement actif.

Anciennes et nouvelles capacités

Comme la plupart des chevaux de Troie bancaires, Escobar affiche des formulaires de connexion superposés pour détourner les interactions des utilisateurs avec les applications et les sites Web e-banking et voler les informations d’identification des victimes.

Le malware contient également plusieurs autres fonctionnalités qui le rendent puissant contre n’importe quelle version d’Android, même si les injections de superposition sont bloquées d’une manière ou d’une autre.

Les auteurs ont élargi l’ensemble des banques et des institutions financières ciblées à 190 entités de 18 pays dans la dernière version.

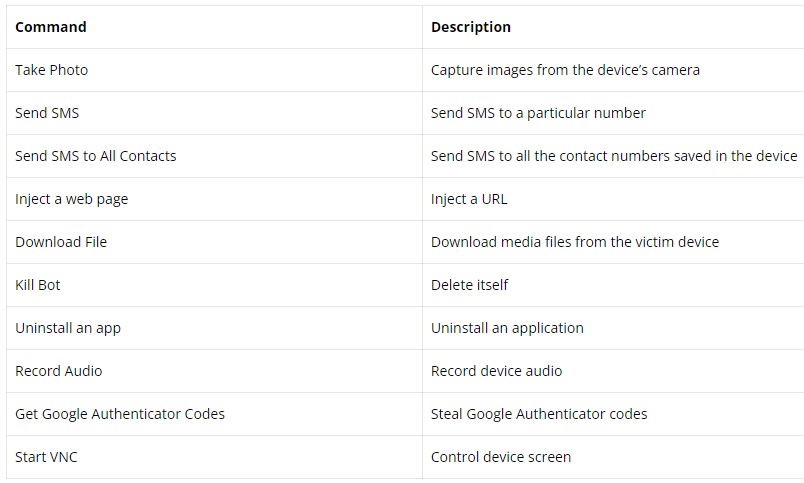

Le malware demande 25 autorisations, dont 15 sont utilisées à des fins malveillantes. Les exemples incluent l’accessibilité, l’enregistrement audio, la lecture de SMS, le stockage en lecture / écriture, l’obtention de la liste des comptes, la désactivation du verrouillage de la clé, les appels et l’accès à l’emplacement précis de l’appareil.

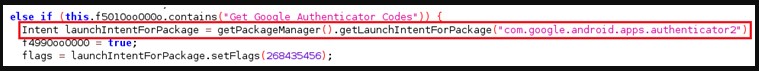

Tout ce que le malware collecte est téléchargé sur le serveur C2, y compris les journaux d’appels SMS, les journaux de clés, les notifications et les codes Google Authenticator.

Ce qui précède est suffisant pour aider les escrocs à surmonter les obstacles d’authentification à deux facteurs lorsqu’ils prennent le contrôle des comptes e-banking.

Les codes 2FA arrivent par SMS ou sont stockés et pivotés dans des outils logiciels HMAC tels que l’authenticator de Google. Ce dernier est considéré comme plus sûr car il n’est pas sensible aux attaques d’échange de carte SIM, mais il n’est toujours pas protégé contre les logiciels malveillants infiltrant l’espace utilisateur.

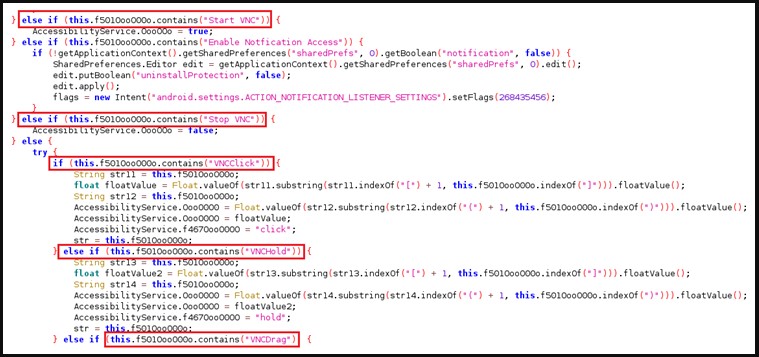

De plus, l’ajout de VNC Viewer, un utilitaire de partage d’écran multiplateforme avec des fonctions de contrôle à distance, donne aux acteurs de la menace une nouvelle arme puissante pour faire ce qu’ils veulent lorsque l’appareil est sans surveillance.

En dehors de ce qui précède, Aberebot peut également enregistrer des clips audio ou prendre des captures d’écran et exfiltrer les deux vers le C2 contrôlé par l’acteur, avec la liste complète des commandes prises en charge répertoriées ci-dessous.

Devrions-nous nous inquiéter?

Il est encore tôt pour dire à quel point le nouveau malware Escobar deviendra populaire dans la communauté de la cybercriminalité, en particulier à un prix relativement élevé. Néanmoins, il est maintenant assez puissant pour attirer un public plus large.

En outre, son le modèle opérationnel, qui implique des acteurs aléatoires qui peuvent le louer, signifie que ses canaux et méthodes de distribution peuvent varier considérablement.

En général, vous pouvez minimiser les risques d’être infecté par des chevaux de Troie Android en évitant l’installation d’APK en dehors de Google Play, en utilisant un outil de sécurité mobile et en vous assurant que Google Play Protect est activé sur votre appareil.

De plus, lors de l’installation d’une nouvelle application à partir de n’importe quelle source, faites attention aux demandes inhabituelles d’autorisations et surveillez les statistiques de consommation de batterie et de réseau de l’application pendant les premiers jours pour identifier les modèles suspects.