Des escrocs ont été surpris en train d’utiliser un tour de main intelligent pour usurper l’identité du site Web pour le navigateur Brave et de l’utiliser dans les publicités Google pour diffuser des logiciels malveillants qui prennent le contrôle des navigateurs et volent des données sensibles.

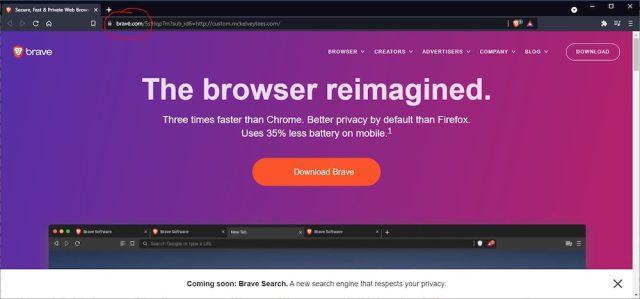

L’attaque a fonctionné en enregistrant le domaine xn--brav-yva[.]com, une chaîne encodée qui utilise ce que l’on appelle punycode pour représenter bravė[.]com, un nom qui, lorsqu’il est affiché dans les barres d’adresse du navigateur, ressemble à confusion à brave.com, où les gens téléchargent le navigateur Brave. Courageux[.]com (notez l’accent sur la lettre E) était presque une réplique parfaite de brave.com, à une exception près : le bouton « Télécharger Brave » a récupéré un fichier qui a installé un logiciel malveillant appelé ArechClient et SectopRat.

De Google aux malwares en 10 secondes chrono

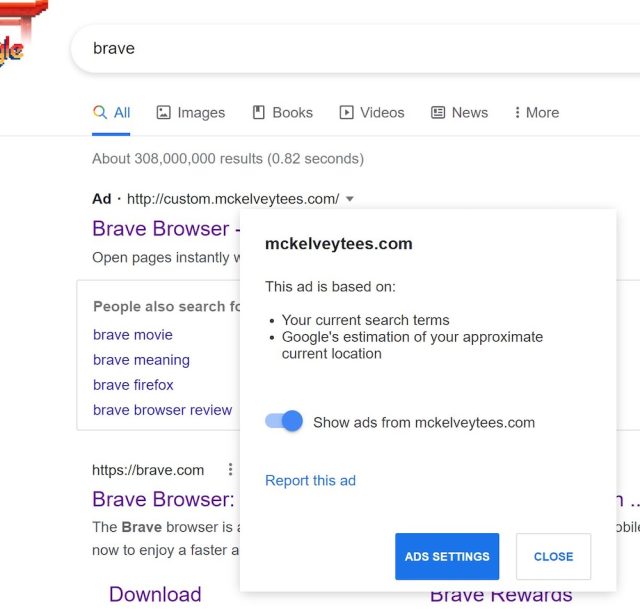

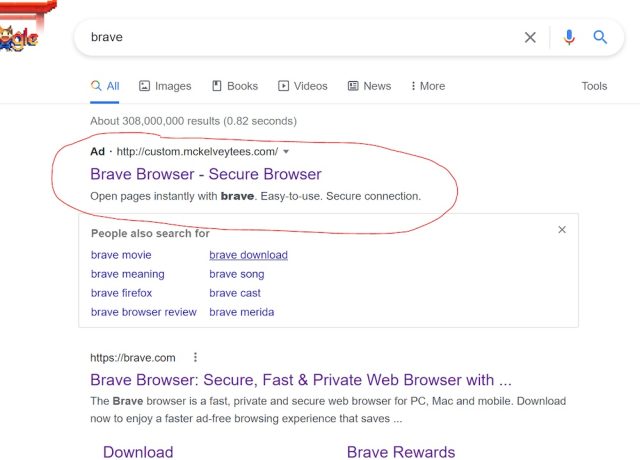

Pour générer du trafic vers le faux site, les escrocs ont acheté des publicités sur Google qui étaient affichées lorsque les gens recherchaient des éléments impliquant des navigateurs. Les publicités semblaient assez bénignes. Comme le montrent les images ci-dessous, le domaine affiché pour une annonce était mckelveytees.com, un site qui vend des vêtements pour les professionnels.

Mais lorsque les gens ont cliqué sur l’une des publicités, cela les a dirigés vers plusieurs domaines intermédiaires jusqu’à ce qu’ils finissent par atterrir sur bravė[.]com. Jonathan Sampson, un développeur Web qui travaille sur Brave, a déclaré que le fichier disponible en téléchargement était une image ISO d’une taille de 303 Mo. À l’intérieur se trouvait un seul exécutable.

VirusTotal a immédiatement montré une poignée de moteurs anti-programme malveillant détectant l’ISO et l’EXE. Au moment où cet article a été publié, le image ISO eu huit détections et le EXE avait 16.

Le malware détecté porte plusieurs noms, dont ArechClient et SectopRat. UNE Analyse 2019 de la société de sécurité G Data a découvert qu’il s’agissait d’un cheval de Troie d’accès à distance capable de diffuser le bureau actuel d’un utilisateur ou de créer un deuxième bureau invisible que les attaquants pourraient utiliser pour naviguer sur Internet.

Dans un analyse de suivi publié en février, G Data a déclaré que le malware avait été mis à jour pour ajouter de nouvelles fonctionnalités et capacités, notamment des communications cryptées avec des serveurs de commande et de contrôle contrôlés par les attaquants. UNE analyse séparée a découvert qu’il avait « des capacités telles que la connexion au serveur C2, le profilage du système, le vol de l’historique du navigateur à partir de navigateurs tels que Chrome et Firefox ».

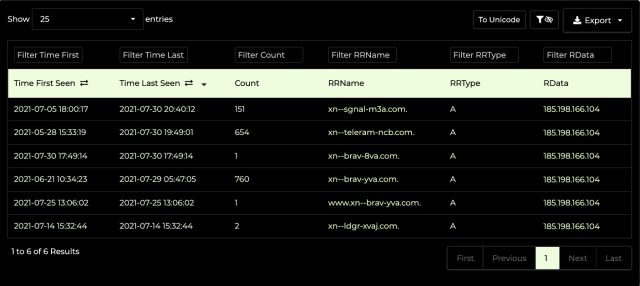

Comme le montre cette recherche DNS passive de DNSDB Scout, l’adresse IP qui hébergeait le faux site Brave hébergeait d’autres domaines punycode suspects, notamment xn--ldgr-xvaj.com, xn--sgnal-m3a.com, xn-- teleram-ncb.com et xn--brav-8va.com. Ceux-ci se traduisent respectivement par lędgėr.com, sīgnal.com teleģram.com et bravę.com. Tous les domaines ont été enregistrés via NameCheap.

Une vieille attaque qui est encore à son apogée

Martijn Grooten, responsable de la recherche sur les informations sur les menaces à la société de sécurité Silent Push, s’est demandé si l’attaquant derrière cette arnaque avait hébergé d’autres sites similaires sur d’autres adresses IP. À l’aide d’un produit Silent Push, il a recherché d’autres domaines punycode enregistrés via NameCheap et en utilisant le même hébergeur. Il a touché sept autres sites également suspects.

Le résultats, y compris le punycode et le domaine traduit, sont :

- xn--screncast-ehb.com—screēncast.com

- xn--flghtsimulator-mdc.com—flīghtsimulator.com.

- xn--brav-eva.com—bravē.com

- xn--xodus-hza.com—ēxodus.com

- xn--tradingvew-8sb.com—tradingvīew.com

- xn--torbrwser-zxb.com—torbrōwser.com

- xn--tlegram-w7a.com—tēlegram.com

Google a supprimé les publicités malveillantes une fois que Brave les a portées à l’attention de l’entreprise. NameCheap a supprimé les domaines malveillants après avoir reçu une notification.

L’une des choses qui sont si diaboliques à propos de ces attaques est à quel point elles sont difficiles à détecter. Étant donné que l’attaquant a un contrôle total sur le domaine punycode, le site de l’imposteur disposera d’un certificat TLS valide. Lorsque ce domaine héberge une réplique exacte du site Web falsifié, même les personnes soucieuses de la sécurité peuvent être dupées.

Malheureusement, il n’existe aucun moyen clair d’éviter ces menaces, si ce n’est en prenant quelques secondes supplémentaires pour inspecter l’URL telle qu’elle apparaît dans la barre d’adresse. Les attaques utilisant des domaines basés sur le punycode ne sont pas nouvelles. L’usurpation d’identité de Brave.com cette semaine suggère qu’ils ne seront pas démodés de si tôt.