Steven Klein

Il y a près de trois ans, Google a présenté son programme de protection avancée (APP), un plan de sécurité pour les utilisateurs à haut risque qui nécessite des clés matérielles pour l’accès aux comptes et qui est sans doute le moyen le plus efficace du secteur pour empêcher les reprises de comptes sur leur lancée. Mais jusqu’à présent, il y avait un défaut majeur qui retenait APP: ses offres iPhone et iPad étaient prohibitives pour la plupart des utilisateurs. Maintenant que cela a changé – plus sur le changement dans un instant – je me sens à l’aise de recommander APP beaucoup plus largement.

C’est quoi cette application?

En exigeant que les utilisateurs produisent une clé de sécurité physique en plus d’un mot de passe chaque fois qu’ils se connectent avec un nouvel appareil, APP est conçu pour arrêter les types de violations de compte qui Des agents russes avaient l’habitude de perturber l’élection présidentielle de 2016 quand ils publié des courriels sensibles de hauts fonctionnaires démocrates.

Ces attaques ont présenté à des cibles des courriels convaincants prétendument de Google. Ils ont averti, à tort, que le mot de passe du compte de la cible avait été obtenu par un étranger et devait immédiatement être modifié. Lorsque le président de la campagne présidentielle d’Hillary Clinton, John Podesta, et d’autres démocrates se sont conformés, ils ont effectivement rendu leurs mots de passe aux pirates. Bien que les pirates aient de nombreuses façons de compromettre les comptes, le phishing reste l’un des plus populaires, à la fois parce qu’il est facile et parce que le taux de réussite est si élevé.

APP rend de telles attaques presque impossibles. Les secrets cryptographiques stockés sur les clés physiques requises par APP ne peuvent pas être hameçonnés et – théoriquement – ne peuvent pas être extraits même lorsque quelqu’un obtient un accès physique à une clé ou pirate l’appareil auquel il se connecte. À moins que les attaquants ne volent la clé, ce qui n’est pas possible à distance, ils ne peuvent pas se connecter même s’ils obtiennent le mot de passe de la cible.

Considérez l’APP comme une authentification à deux facteurs (2FA) ou une authentification multifactorielle (MFA) sur les stéroïdes.

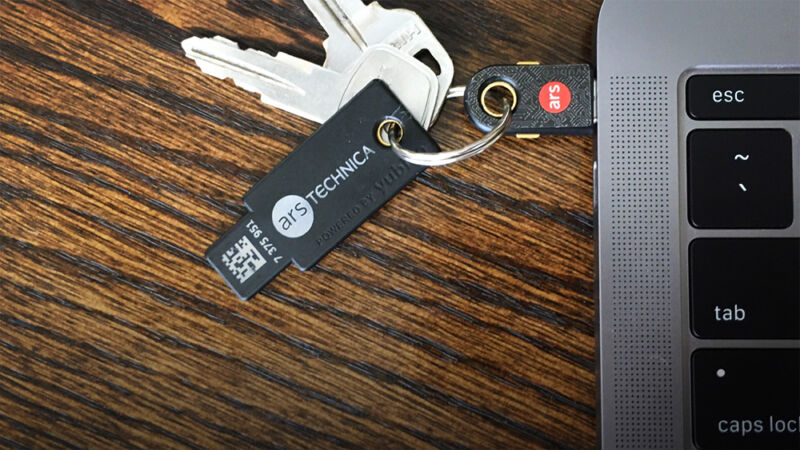

Les praticiens de la sécurité considèrent presque unanimement les clés physiques comme une alternative MFA plus sûre applications d’authentification, qui fournit un mot de passe en constante évolution que les utilisateurs entrent comme deuxième facteur. Les mots de passe temporaires sont encore plus problématiques lorsqu’ils sont envoyés via des SMS, qui sont vulnérables aux Attaques par échange de carte SIM et à compromis des réseaux de téléphonie cellulaire. Une étude réalisée en 2016 auprès de 50000 employés de Google sur deux ans a révélé que les clés de sécurité ont battu les autres formes de 2FA, à la fois pour la sécurité et la fiabilité. APP combine la sécurité des clés physiques avec une méthode rigoureuse pour verrouiller un compte. Quand première configuration de l’APP, les utilisateurs doivent inscrire deux clés de sécurité telles que celles fabriquées par Yubico ou Titan Security. Une fois les clés enregistrées, tous les appareils pouvant être connectés au compte sont automatiquement déconnectés et ne peuvent être reconnectés qu’en utilisant l’une des clés comme deuxième facteur.

Les utilisateurs doivent également utiliser les clés lorsqu’ils se connectent à partir de tout nouvel appareil pour la première fois. (Google appelle ce processus l’amorçage). Une fois qu’un appareil est authentifié, il n’a plus besoin par défaut du deuxième facteur d’authentification lors des connexions suivantes. Même dans ce cas, Google peut à nouveau exiger un deuxième facteur dans le cas où les employés de l’entreprise voient des connexions provenant d’adresses IP suspectes ou d’autres signes que le compte a été, ou est sur le point d’être détourné. Google dit que APP fournit des garanties supplémentaires mais n’a jamais offert beaucoup de détails au-delà de cela.

Pour rendre le démarrage moins pénible, les utilisateurs peuvent inscrire leur Android, et plus récemment leur appareil iOS—En tant que clé physique supplémentaire activée en cliquant sur Oui sur un écran qui apparaît automatiquement pendant le processus d’amorçage. L’intérêt de cette option est que les utilisateurs ont généralement leur téléphone dans leurs poches, ce qui le rend plus pratique que les touches physiques plus traditionnelles.

Voici à quoi cela ressemble à la fois sur iOS et Android:

Les touches basées sur le téléphone – qui sont conformes à la norme WebAuthn récemment introduite (plus d’informations à ce sujet plus tard) – ne fonctionnent que lorsque Bluetooth est activé à la fois sur le téléphone et sur le périphérique en cours d’amorçage. En plus de cela, les touches ne fonctionnent que lorsque le téléphone et le périphérique amorcé sont à proximité l’un de l’autre. Cette exigence corrige une faiblesse de sécurité dans les versions 2FA basées sur les push précédentes, dans lesquelles les utilisateurs appuyaient sur un bouton OK de leur téléphone après avoir correctement saisi le mot de passe du compte.

À l’instar des mots de passe temporaires d’authentificateurs et de SMS, les protections d’authentification push peuvent être contournées lorsque la connexion minutée d’un attaquant suit de près la cible qui tente de se connecter au faux site de l’attaquant. Étant donné que les cibles pensent se connecter, elles n’ont aucune raison de ne pas toucher Oui bouton. L’exigence Bluetooth ajoute un obstacle supplémentaire: non seulement l’attaquant doit avoir le mot de passe du compte de la cible et chronométrer parfaitement les choses, mais l’attaquant doit aussi avoir une proximité physique avec l’appareil cible.

Idéal pour Android, mais qu’en est-il d’iOS?

En tant que spécialiste de la sécurité et journaliste travaillant de temps en temps avec des sources anonymes, je me suis inscrit à APP, à la fois avec mon compte personnel et mon compte professionnel, qui utilise G Suite. (J’ai d’abord demandé à mon administrateur d’autoriser l’application, mais il a pu facilement l’activer.) Le processus pour chaque compte a pris moins de cinq minutes, sans compter le temps qu’il a fallu pour acheter deux clés. Dès lors, une clé physique était le seul moyen de fournir un deuxième facteur d’authentification.

Bien que l’application ne soit pas une solution miracle contre les violations, elle fait plus que toute autre mesure à laquelle je peux penser pour empêcher les compromissions de compte résultant du phishing et d’autres types d’attaques qui exploitent des mots de passe compromis. J’ai aimé l’assurance et j’ai aussi aimé la convivialité. En utilisant un Pixel XL prenant en charge NFC, j’ai pu facilement utiliser des clés physiques sur tous les appareils que je possédais, même pendant les premiers jours de l’APP lorsque les options de clés étaient plus limitées. Les choses sont devenues plus faciles quand je pouvais utiliser mon téléphone comme clé de sécurité.

Jusqu’à présent, cependant, j’ai hésité à recommander l’utilisation générale de l’APP ou même des clés physiques pour 2FA sur d’autres sites. Ma raison: la pratique de longue date d’Apple de restreindre strictement l’accès au port Lightning, et jusqu’à récemment l’iPhone et l’iPad NFC, rendait l’utilisation des clés matérielles sur ces appareils extrêmement limitée. Il ne valait guère la peine de recommander une méthode d’authentification qui ne convenait pas ou ne convenait pas aux utilisateurs de l’une des plateformes les plus populaires et les plus influentes au monde.

Pendant la majeure partie de l’existence d’APP, les seuls types de clés physiques qui fonctionnaient avec les iPhones et les iPad étaient des dongles qui utilisaient BLE, abréviation de Bluetooth Low Energy. J’ai trouvé ces dongles fragiles, encombrants et sujets à des échecs qui nécessitaient parfois trois essais ou plus avant que les connexions ne réussissent. Ces clés étaient l’antithèse du mantra d’Apple «ça marche juste».

Pire encore, j’ai des doutes sur la sécurité Bluetooth. UNE une multitude de vulnérabilités, à la fois dans le Bluetooth spécification et dans certains de ses implémentations, soulève des inquiétudes légitimes selon lesquelles ils ne sont pas soumis à un audit de sécurité rigoureux. La divulgation par Google l’année dernière d’une vulnérabilité qui a permis aux pirates à proximité de détourner le processus d’appairage Titan Bluetooth ne m’a pas fait me sentir mieux. (La faille a depuis été corrigée.)

Ce manque d’options clés viables était hors des mains de Google. La tradition d’Apple de construire de l’intérieur vers l’extérieur – et son aversion pour les technologies qu’elle considère comme non testées – a fait en sorte que la société soit lente à ouvrir ses produits aux clés matérielles. En conséquence, Apple a résisté aux appels pour permettre aux iPhones et aux iPad de se connecter à la plupart des appareils via NFC ou via son port Lightning.

Alors que les clés USB pouvaient être utilisées sur les Mac (et les appareils Windows et Linux) qui exécutaient Chrome et, plus tard, Firefox et d’autres navigateurs, Bluetooth restait le seul moyen de connecter les clés aux iPhones et iPads. En fin de compte, les clés Bluetooth n’ont jamais semblé se propager. Le fabricant de clés Yubico, par exemple, ne propose toujours pas de produits utilisant Bluetooth. commentaires comme ceux-ci sur un forum d’assistance Google capturent la frustration de certains utilisateurs face au manque d’options viables. Avec iOS et iPadOS largement exclus, Google et certains partenaires de l’industrie ont fait de leur mieux pour bricoler des alternatives.

En juin 2019, par exemple, Google a commencé à autoriser les titulaires de compte APP à utiliser leurs téléphones Android comme clés de sécurité pour se connecter à leurs iPhones et iPads, mais cette option n’a pas fait grand-chose pour me convaincre que l’APP était prête pour l’iPhone et l’iPad masses. Une fois que je franchi la courbe d’apprentissage, l’option fonctionnait assez bien. Mais même dans ce cas, l’exigence d’un deuxième appareil mobile – exécutant un OS rival, rien de moins – signifiait qu’il n’était pas susceptible de plaire à un grand pourcentage d’utilisateurs iOS et iPadOS.

En août 2019, Yubico a publié le Yubikey 5Ci, une clé qui utilisait une technologie propriétaire pour se connecter au port Lightning d’Apple pendant que le monde attendait qu’Apple ajoute une prise en charge native. La plupart des gens ont à peine remarqué que le 5Ci ne pouvait être utilisé qu’avec la version iOS du navigateur Brave, puis pour un nombre de services extrêmement restreint. Des navigateurs et des sites plus traditionnels ont été complètement laissés de côté. Ce n’est que le mois suivant – septembre 2019 – que Safari pour macOS Ajout de la prise en charge des clés physiques, ce qui en fait le dernier navigateur majeur à le faire.

Ce n’est qu’avec Sortie de décembre d’iOS et d’iPadOS 13.3 qu’Apple a ajouté un support natif pour NFC, les clés USB via une norme d’authentification connue sous le nom de FIDO2. Ces ajouts constituaient une amélioration majeure, mais ils avaient leurs propres limites. Sept mois plus tard, seuls Safari et Brave pour iOS et iPadOS peuvent utiliser des clés d’authentification. Une variété de sites qui proposent 2FA basés sur du matériel ne fonctionnent pas bien ou pas du tout avec Brave. Bien que le navigateur fonctionne avec les clés Yubico, les clés de Titan ne sont pas du tout prises en charge.

À la frustration des fabricants de navigateurs et des opérateurs de services en ligne, Apple n’a pas encore publié les interfaces de programmation dont les navigateurs tiers ont besoin pour lire les clés en utilisant le support natif récemment ajouté. (Brave peut lire les touches 5Ci grâce à un interface propriétaire Yubico. Pour prendre en charge les clés NFC Yubico, Brave utilise une combinaison d’interfaces Yubico et d’un ensemble d’API Apple qui donnent aux applications iOS et iPadOS un accès brut aux appareils compatibles NFC.) Un porte-parole d’Apple a confirmé que la société n’avait pas encore rendu le support disponible, mais a déclaré que cela ne devrait pas être interprété comme cela ne se produira pas à l’avenir.

Toutes ces restrictions d’utilisation m’ont empêché de recommander largement des clés physiques, encore une fois parce que je ne voulais pas approuver une méthode MFA pour iOS et iPadOS et une autre pour toutes les autres plates-formes.