WordPress a publié la version 6.4.2 qui corrige une vulnérabilité d'exécution de code à distance (RCE) qui pourrait être enchaînée à une autre faille pour permettre aux attaquants d'exécuter du code PHP arbitraire sur le site Web cible.

WordPress est un système de gestion de contenu (CMS) open source très populaire utilisé pour créer et gérer des sites Web. Il est actuellement utilisé par plus de 800 millions de sites, soit environ 45 % de tous les sites Internet.

L'équipe de sécurité du projet a découvert une vulnérabilité de chaîne de programmation orientée propriété (POP) introduite dans le noyau WordPress 6.4, qui, dans certaines conditions, pourrait permettre l'exécution de code PHP arbitraire.

Une chaîne POP nécessite qu'un attaquant contrôle toutes les propriétés d'un objet désérialisé, ce qui est possible avec PHP. désérialiser() fonction. Une conséquence de ceci est la possibilité de détourner le flux de l'application en contrôlant les valeurs envoyées aux méthodes mécaniques telles que '_réveillez-vous()'.

Le problème de sécurité nécessite l’existence d’une faille d’injection d’objet PHP sur le site cible, qui pourrait être présente sur un plugin ou un module complémentaire de thème, pour atteindre une gravité critique.

Un message d'intérêt public rédigé par des experts en sécurité WordPress sur Clôture de mots fournit quelques détails techniques supplémentaires sur le problème, expliquant que le problème réside dans la classe « WP_HTML_Token », introduite dans WordPress 6.4 pour améliorer l'analyse HTML dans l'éditeur de blocs.

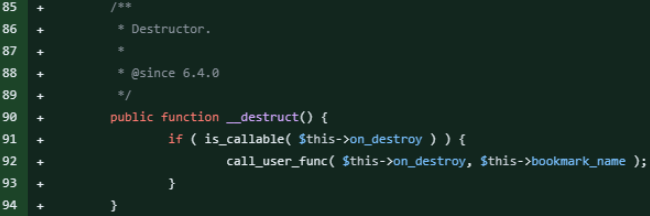

La classe contenait un '__destruct' méthode magique, qui a utilisé 'call_user_func' pour exécuter une fonction définie dans le 'on_destroy' propriété, avec 'nom_signet » comme argument.

Selon les chercheurs, un attaquant exploitant une vulnérabilité d’injection d’objet pourrait prendre le contrôle de ces propriétés pour exécuter du code arbitraire.

Bien que la faille ne soit pas critique en soi, en raison de la nécessité d'injection d'objets sur des plugins ou des thèmes installés et actifs, la présence d'une chaîne POP exploitable dans le cœur de WordPress augmente considérablement le risque global pour les sites WordPress.

Une autre notification de Pile de correctifs la plate-forme de sécurité pour WordPress et les plugins souligne qu'une chaîne d'exploitation pour ce problème a été téléchargée il y a plusieurs semaines sur GitHub et ajouté plus tard au Bibliothèque PHPGGCqui est utilisé dans les tests de sécurité des applications PHP.

Même si la vulnérabilité est potentiellement critique et exploitable dans certaines circonstances, les chercheurs recommandent aux administrateurs de mettre à jour vers la dernière version de WordPress. Même si la plupart des mises à jour installent automatiquement la nouvelle version, les chercheurs conseillent de vérifier manuellement si la mise à jour est terminée.