Windows 11 permettra aux administrateurs d’exiger le chiffrement des clients SMB pour toutes les connexions sortantes, à partir d’aujourd’hui. Windows 11 Insider Preview version 25982 déploiement auprès des Insiders de la chaîne des Canaries.

Le chiffrement SMB fournit un chiffrement de bout en bout des données et peut être activé partage par partage pour l’ensemble du serveur de fichiers ou lors du mappage des lecteurs. en utilisant Windows Admin Center, Windows PowerShell ou renforcement UNC.

Cette fonctionnalité a été incluse pour la première fois avec SMB 3.0 sur Windows 8 et Windows Server 2012, et a introduit la prise en charge des suites cryptographiques AES-256-GCM avec Windows 11 et Windows Server 2022.

En exigeant que tous les serveurs de destination prennent en charge SMB 3.x et le chiffrement, les administrateurs Windows peuvent garantir que les clients ne peuvent établir une connexion que si ces conditions sont remplies pour se défendre contre les attaques d’écoute clandestine et d’interception.

« Vous pouvez désormais également configurer le client SMB pour qu’il exige toujours le chiffrement, quels que soient les besoins du serveur, du partage, du renforcement UNC ou d’un lecteur mappé. » dit Ned Pyle, responsable principal du programme Microsoft.

« Cela signifie qu’un administrateur peut forcer globalement une machine Windows à utiliser le cryptage SMB – et donc SMB 3.x – sur toutes les connexions et refuser de se connecter si le serveur SMB ne le prend pas en charge non plus. »

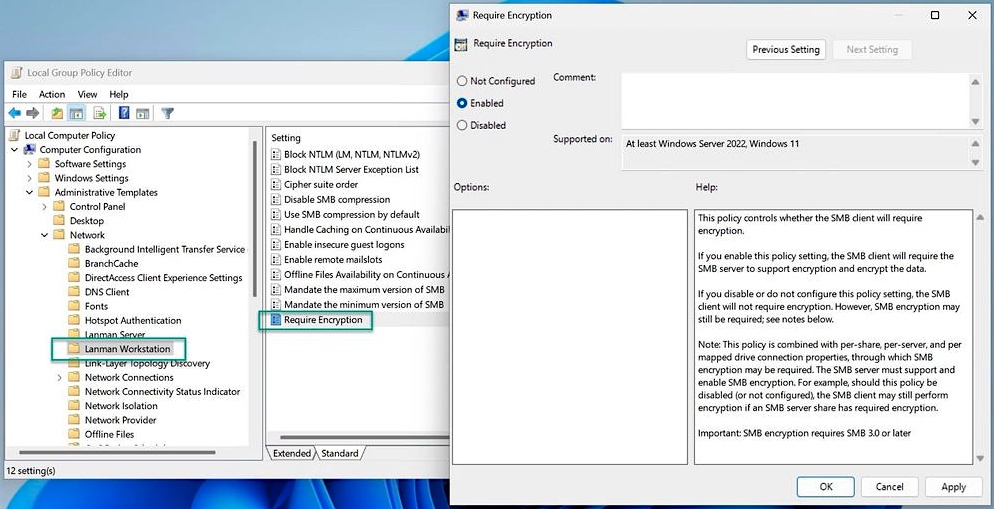

La nouvelle option peut être configurée à l’aide de PowerShell ou de la stratégie de groupe « Exiger le chiffrement » sous Configuration ordinateur \ Modèles d’administration \ Réseau \ Poste de travail Lanman.

À partir de Windows 11 Insider Preview Build 25951, les administrateurs peuvent configurer les systèmes Windows pour bloquer automatiquement l’envoi de données NTLM via SMB sur des connexions sortantes distantes afin de repousser les attaques par passe-hachage, par relais NTLM ou par craquage de mot de passe.

Lorsqu’il est activé, il empêche l’envoi du mot de passe haché de l’utilisateur à des serveurs distants, contrecarrant ainsi efficacement ces attaques.

Avec la sortie de Windows 11 Insider Preview Build 25381 sur Canary Channel, Microsoft a également commencé à exiger la signature SMB (ou signatures de sécurité) par défaut pour toutes les connexions afin de se défendre contre les attaques de relais NTLM.

La signature SMB, introduite dans Windows 98 et 2000, a été mise à jour dans Windows 11 et Windows Server 2022 pour améliorer la protection et les performances en augmentant considérablement les vitesses de chiffrement des données.

« Le chiffrement SMB entraîne une surcharge en termes de performances et de compatibilité, et vous devez équilibrer cela avec la signature SMB – qui offre de meilleures performances et une protection contre les falsifications mais pas de protection contre la surveillance – ou contre l’absence d’utilisation du chiffrement ou de signature, qui offre les meilleures performances mais pas de sécurité. » dit Pyle.

« Le cryptage SMB remplace la signature SMB et fournit le même niveau de protection contre les falsifications, ce qui signifie que si votre client SMC nécessite une signature, le cryptage SMB la désactive ; cela ne sert à rien d’exiger les deux car le cryptage l’emporte. »

Ces améliorations font partie d’un effort plus large visant à renforcer la sécurité de Windows et de Windows Server, comme le soulignent les annonces précédentes de l’année dernière.

En avril 2022, Microsoft a marqué une étape importante en révélant la phase finale de désactivation du protocole de partage de fichiers SMB1, vieux de plusieurs décennies, pour les Windows 11 Home Insiders.

S’appuyant sur ces progrès, la société a également renforcé les défenses contre les attaques par force brute en introduisant un limiteur de taux d’authentification SMB, qui atténue l’impact des tentatives d’authentification NTLM entrantes infructueuses.