Le groupe de piratage parrainé par l’État chinois Volt Typhoon a commencé à reconstruire son botnet de logiciels malveillants « KV-Botnet » après qu’il ait été perturbé par les forces de l’ordre en janvier, selon les chercheurs de SecurityScorecard.

Volt Typhoon est un groupe de cyberespionnage parrainé par l’État chinois qui aurait infiltré les infrastructures critiques américaines, entre autres réseaux dans le monde, depuis au moins cinq ans.

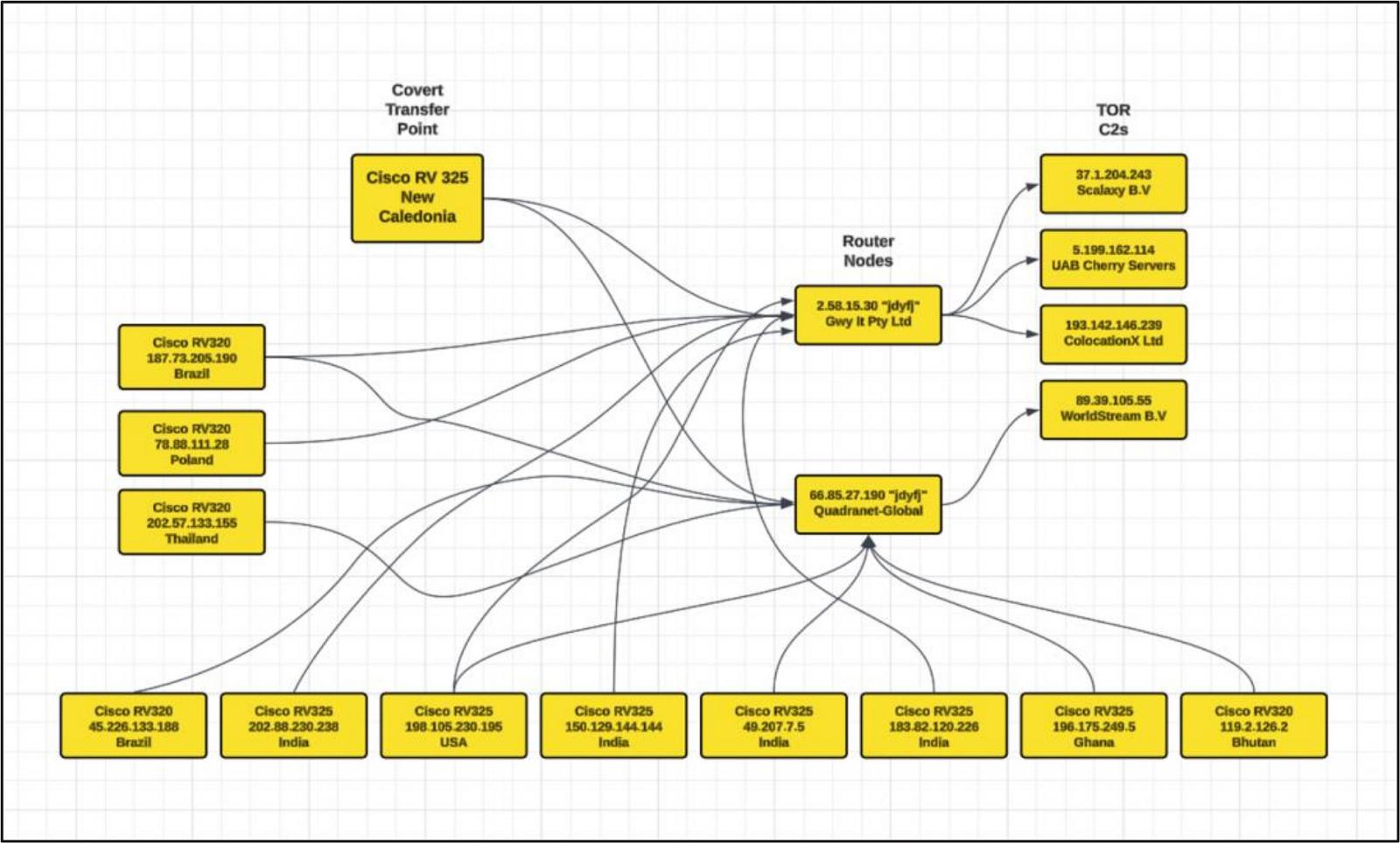

Leur stratégie principale consiste à pirater les routeurs et les périphériques réseau SOHO, tels que les pare-feu Netgear ProSAFE, les Cisco RV320, les routeurs DrayTek Vigor et les caméras IP Axis, pour installer des logiciels malveillants personnalisés qui établissent des canaux de communication et proxy secrets et maintiennent un accès persistant aux réseaux ciblés.

En janvier 2024, les autorités américaines ont annoncé la perturbation du botnet de Volt Typhoon, qui impliquait la suppression des logiciels malveillants des routeurs infectés.

Bien que la première tentative de relance de Volt Typhoon en février ait échoué, des rapports faisant état d’acteurs malveillants exploitant une vulnérabilité Zero Day en août ont indiqué que le groupe menaçant restait bien vivant.

Selon un rapport de SecurityScorecard, Volt Typhoon a commencé à reconstruire son botnet en ciblant les routeurs Cisco et Netgear obsolètes et a compromis un nombre important d’appareils en un peu plus d’un mois.

Ces routeurs sont compromis à l’aide de logiciels malveillants et de webshells basés sur MIPS qui communiquent via des ports non standard, ce qui rend la détection plus difficile.

Volt Typhoon est de retour en action

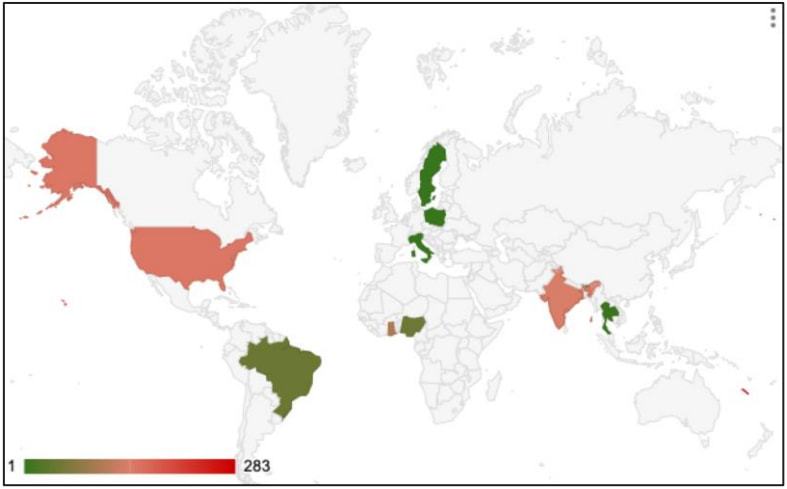

SecurityScorecard rapporte que, depuis septembre, Volt Typhoon est revenu via un nouveau réseau d’appareils compromis principalement situés en Asie.

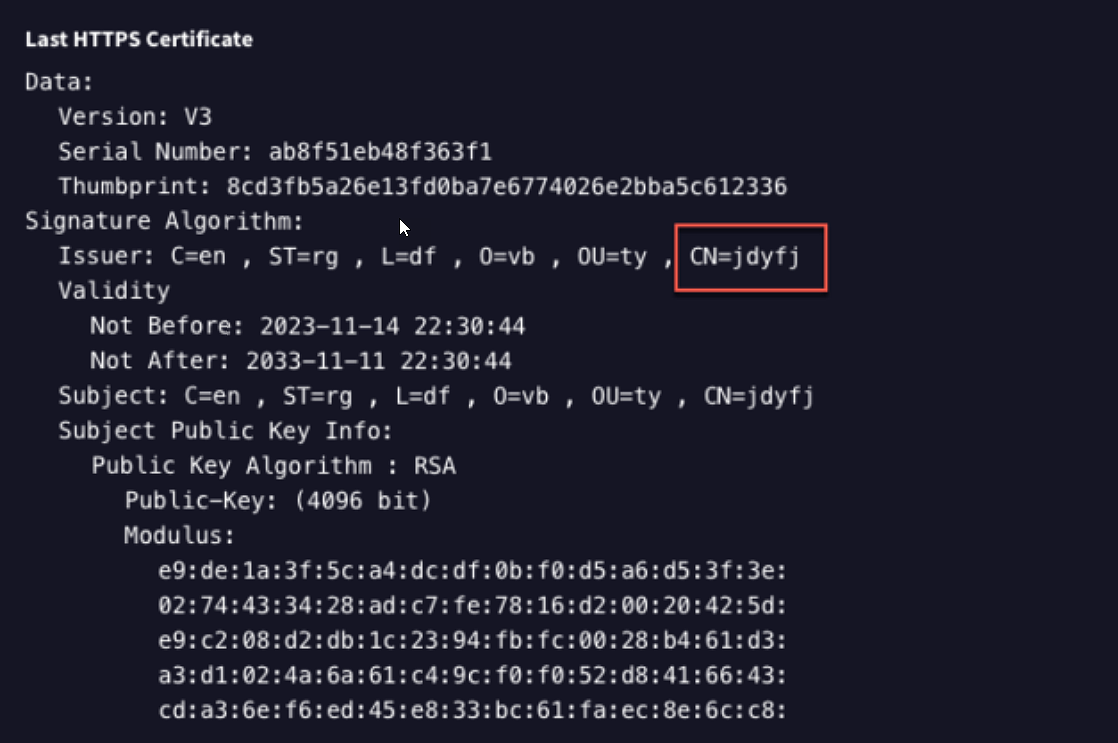

Le KV-Botnet, également surnommé « JDYFJ Botnet » par SecurityScorecard en raison du certificat SSL auto-signé visible dans les appareils compromis, tente de compromettre principalement les appareils des séries Cisco RV320/325 et Netgear ProSafe.

Les chercheurs de l’équipe STRIKE de SecurityScorecard affirment qu’en seulement 37 jours, Volt Typhoon a compromis environ 30 % de tous les appareils Cisco RV320/325 exposés à Internet. Cependant, on ne sait pas encore comment les appareils ont été piratés.

« Nous ne savons pas précisément quelle faiblesse ou quel défaut est exploité. Cependant, les appareils étant en fin de vie, les mises à jour ne sont plus fournies », ont déclaré les chercheurs à BleepingComputer.

En outre, les chercheurs ont déclaré à BleepingComputer qu’ils n’avaient aucune idée des logiciels malveillants utilisés dans le botnet relancé. Cependant, ils ont noté que certains des appareils infectés avant la répression avaient de nouveau rejoint le cluster.

L’opération principale du KV-Botnet semble consister à masquer les activités malveillantes en acheminant le trafic via l’infrastructure légitime compromise.

Les serveurs de commande du botnet sont enregistrés sur Digital Ocean, Quadranet et Vultr, pour obtenir un réseau plus diversifié et plus résilient.

Il est intéressant de noter que Volt Typhoon utilise un périphérique VPN compromis situé dans l’île Pacifique de Nouvelle-Calédonie comme pont qui achemine le trafic entre l’Asie-Pacifique et l’Amérique, agissant comme une plaque tournante furtive.

Commentant ce choix, SecurityScorecard a déclaré à BleepingComputer qu’il s’agissait probablement d’une décision géographique des acteurs de la menace.

L’activité observée signifie le retour de Volt Typhoon aux opérations mondiales, et bien que l’ampleur du botnet soit loin d’être comparable à celle des itérations précédentes, les pirates chinois sont tenus d’aller de l’avant avec une persévérance continue.

Pour se protéger contre cette menace, les routeurs plus anciens et non pris en charge doivent être remplacés par des modèles plus récents, placés derrière des pare-feu, l’accès à distance aux panneaux d’administration ne doit pas être exposé à Internet et les informations d’identification par défaut du compte administrateur doivent être modifiées.

Si vous utilisez des routeurs SOHO plus récents, assurez-vous d’installer le dernier micrologiciel dès qu’il est disponible pour corriger les vulnérabilités connues.