VMware a averti ses clients lundi qu’un code d’exploitation de preuve de concept (PoC) est désormais disponible pour une faille de contournement d’authentification dans vRealize Log Insight (maintenant connu sous le nom de VMware Aria Operations for Logs).

« Mise à jour de VMSA pour noter que VMware a confirmé que le code d’exploitation pour CVE-2023-34051 a été publié », a déclaré la société. dit dans une mise à jour de l’avis original.

Suivi comme CVE-2023-34051il permet à des attaquants non authentifiés d’exécuter du code à distance avec les autorisations root si certaines conditions sont remplies.

Une exploitation réussie dépend de la compromission par l’attaquant d’un hôte dans l’environnement ciblé et de la possession des autorisations nécessaires pour ajouter une interface supplémentaire ou une adresse IP statique, selon les chercheurs en sécurité d’Horizon3 qui ont découvert le bug.

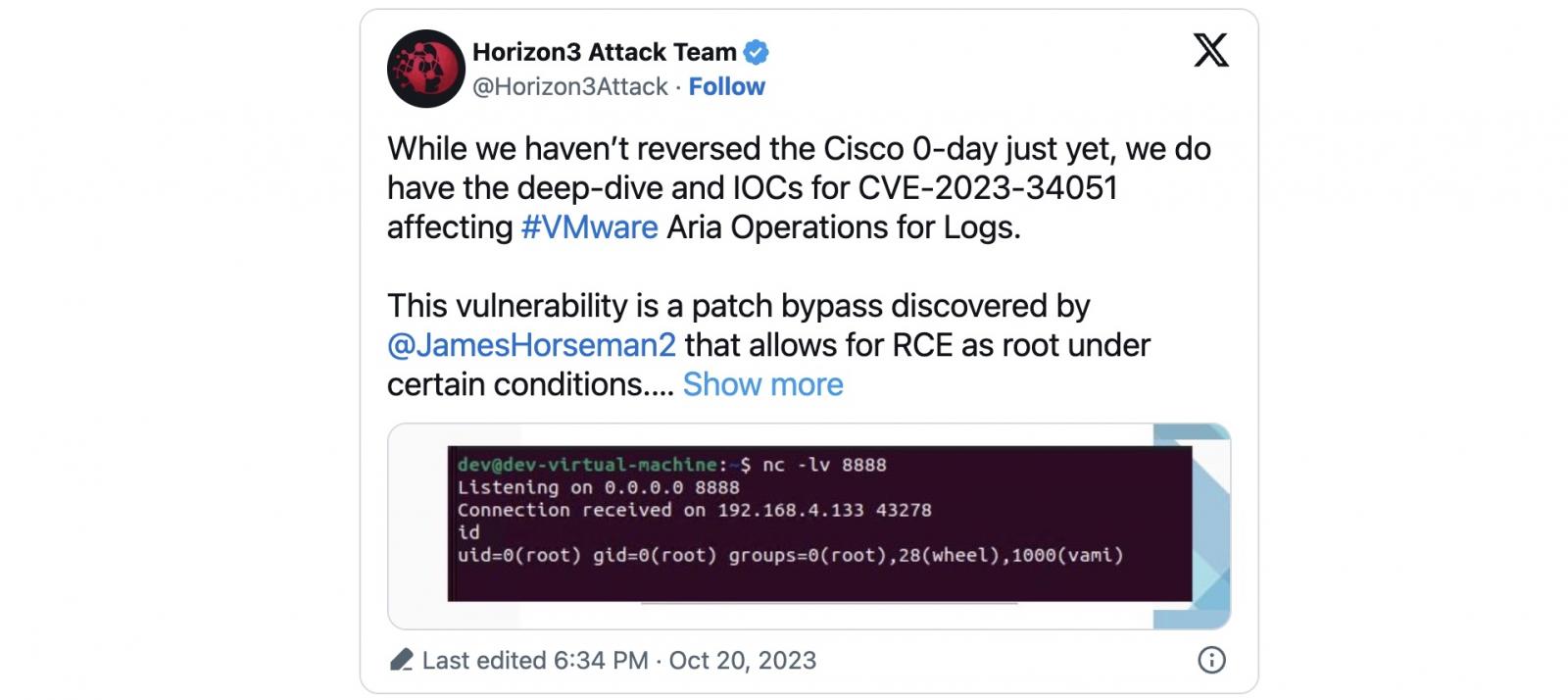

Horizon3 publié une analyse technique des causes profondes pour cette faille de sécurité vendredi avec des informations supplémentaires sur la façon dont CVE-2023-34051 peut être utilisé pour obtenir l’exécution de code à distance en tant que root sur des appliances VMware non corrigées.

Les chercheurs en sécurité ont également publié un Exploit PoC et une liste d’indicateurs de compromission (IOC) que les défenseurs des réseaux pourraient utiliser pour détecter les tentatives d’exploitation au sein de leurs environnements.

« Ce POC abuse de l’usurpation d’adresse IP et de divers points de terminaison Thrift RPC pour réaliser une écriture de fichier arbitraire », a déclaré l’équipe d’attaque Horizon3.

« La configuration par défaut de cette vulnérabilité écrit une tâche cron pour créer un shell inversé. Assurez-vous de modifier le fichier de charge utile en fonction de votre environnement.

« Pour que cette attaque fonctionne, un attaquant doit avoir la même adresse IP qu’un nœud maître/travailleur. »

Contournement d’une chaîne d’exploitation RCE

Cette vulnérabilité permet également de contourner une chaîne d’exploitation de failles critiques corrigées par VMware en janvier, permettant aux attaquants d’exécuter du code à distance.

Le premier (CVE-2022-31706) est un bug de traversée de répertoire, le second (CVE-2022-31704) est une faille de contrôle d’accès cassée, tandis que le troisième, un bug de divulgation d’informations (CVE-2022-31711), permet aux attaquants de accéder aux informations sensibles de session et d’application,

Les attaquants peuvent enchaîner ces vulnérabilités (collectivement suivies comme VMSA-2023-0001 par VMware) pour injecter des fichiers malveillants dans le système d’exploitation des appliances VMware exécutant le logiciel Aria Operations for Logs non corrigé.

Lorsque les chercheurs en sécurité d’Horizon3 ont publié un exploit PoC VMSA-2023-0001 une semaine après que la société a publié des mises à jour de sécurité, ils ont expliqué que leur exploit RCE « abuse des différents points de terminaison Thrift RPC pour réaliser une écriture de fichier arbitraire ».

« Cette vulnérabilité est facile à exploiter, mais elle nécessite que l’attaquant dispose d’une certaine configuration d’infrastructure pour servir des charges utiles malveillantes », ont-ils déclaré.

« De plus, comme il est peu probable que ce produit soit exposé à Internet, l’attaquant a probablement déjà pris pied ailleurs sur le réseau.

Cependant, les acteurs malveillants exploitent fréquemment les vulnérabilités des réseaux précédemment compromis pour effectuer des mouvements latéraux, faisant ainsi des appliances VMware vulnérables de précieuses cibles internes.

En juin, VMware a averti ses clients qu’une autre vulnérabilité critique d’exécution de code à distance dans VMware Aria Operations for Networks (suivie comme CVE-2023-20887) était exploitée lors d’attaques.