Les dernières variantes du botnet P2Pinfect se concentrent désormais sur l'infection des appareils dotés de processeurs MIPS (microprocesseur sans étapes pipeline interlockées) 32 bits, tels que les routeurs et les appareils IoT.

En raison de leur efficacité et de leur conception compacte, les puces MIPS sont répandues dans les systèmes embarqués tels que les routeurs, les passerelles résidentielles et les consoles de jeux vidéo.

P2Pinfect a été découvert en juillet 2023 par les analystes de Palo Alto Networks (unité 42) comme un nouveau ver basé sur Rust qui cible les serveurs Redis vulnérables à CVE-2022-0543.

Suite à sa découverte initiale, les analystes de Cado Security qui ont examiné P2Pinfect ont signalé qu'il abusait de la fonctionnalité de réplication Redis pour se propager, créant ainsi des répliques de l'instance infectée.

Plus tard, en septembre, Cado a mis en garde contre une augmentation de l'activité des réseaux de zombies P2Pinfect ciblant les systèmes aux États-Unis, en Allemagne, au Royaume-Uni, au Japon, à Singapour, à Hong Kong et en Chine.

Aujourd'hui, Cado rapporte un nouveau développement concernant le botnet, qui marque une évolution significative dans la portée du ciblage du projet et sa capacité à échapper à la détection.

Nouvelle variante MIPS

Les dernières attaques observées sur les pots de miel de Cado recherchent les serveurs SSH qui utilisent des informations d'identification faibles et tentent de télécharger le binaire MIPS via SFTP et SCP.

Il est intéressant de noter que la propagation de la variante MIPS ne se limite pas à SSH, car les chercheurs ont repéré des tentatives d'exécution du serveur Redis sur des appareils MIPS via un package OpenWRT nommé « redis-server ».

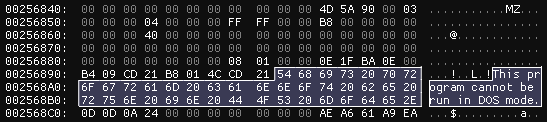

Au cours de l'analyse statique, les chercheurs de Cado ont découvert que le nouveau P2Pinfect est un binaire ELF 32 bits sans informations de débogage et une DLL Windows 64 bits intégrée, qui agit comme un module chargeable pour Redis afin de permettre l'exécution de commandes shell sur l'hôte.

Plus évasif

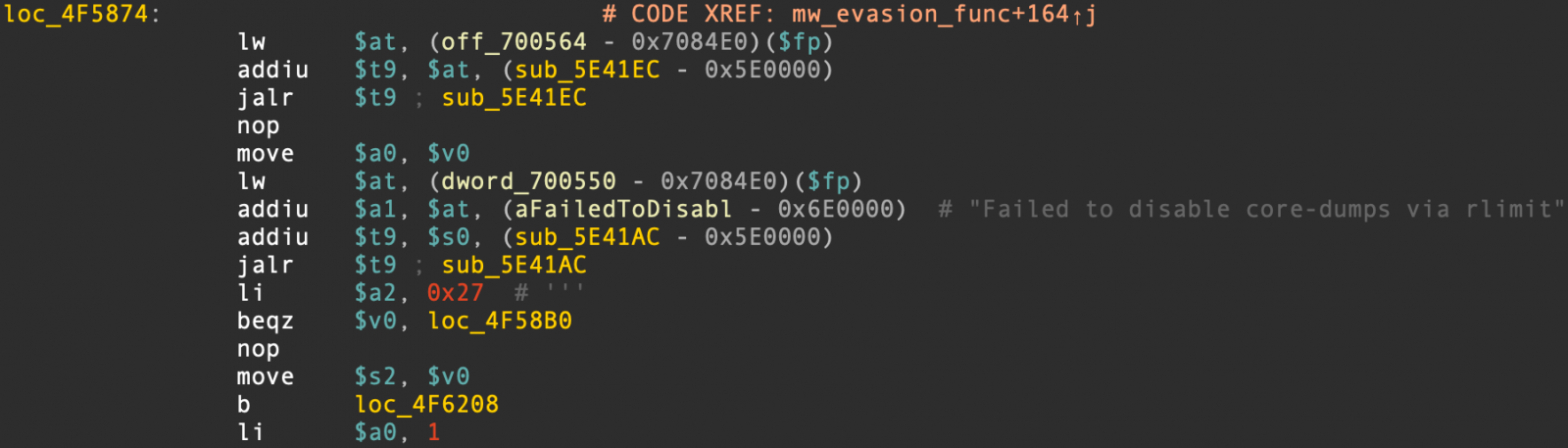

La dernière variante de P2Pinfect met en œuvre des mécanismes d’évasion sophistiqués et multiformes qui rendent sa détection et son analyse beaucoup plus difficiles.

Cado a Souligné les mécanismes d'évasion suivants introduits dans le dernier P2Pinfect :

- Mise en œuvre d'une vérification de la valeur « TracerPid » dans le fichier d'état du processus pour déterminer si les outils d'analyse tracent le processus malveillant et y mettent fin si c'est le cas.

- Utilisation d'appels système pour désactiver les core dumps Linux, empêchant ainsi le dumping du contenu de la mémoire contenant des traces de son activité.

- La DLL intégrée contient une fonction permettant d'éviter les machines virtuelles (VM)

Le développement continu de P2Pinfect et l'expansion du ciblage du malware indiquent un haut niveau de compétences en codage et de détermination de la part de ses auteurs.

Il est important de souligner que malgré un suivi approfondi du botnet au travers de diverses campagnes au fil du temps, Cado Security reste incertain quant aux objectifs précis des opérateurs du malware.

Ces objectifs pourraient inclure l’extraction de cryptomonnaie, le lancement d’attaques par déni de service distribué (DDoS), la facilitation du proxy de trafic et le vol de données.