Une nouvelle technique d'exécution de commande baptisée « GrimResource » utilise un MSC (Microsoft Saved Console) spécialement conçu et une faille Windows XSS non corrigée pour exécuter du code via la console de gestion Microsoft.

En juillet 2022, Microsoft a désactivé les macros par défaut dans Office, ce qui a amené les acteurs malveillants à expérimenter de nouveaux types de fichiers dans le cadre d'attaques de phishing. Les attaquants ont d'abord opté pour des images ISO et des fichiers ZIP protégés par mot de passe, car les types de fichiers ne propageaient pas correctement les indicateurs Mark of the Web (MoTW) aux fichiers extraits.

Après que Microsoft a résolu ce problème dans les fichiers ISO et que 7-Zip a ajouté l'option permettant de propager les indicateurs MoTW, les attaquants ont été contraints de basculer vers de nouvelles pièces jointes, telles que les raccourcis Windows et les fichiers OneNote.

Les attaquants sont désormais passés à un nouveau type de fichier, les fichiers Windows MSC (.msc), qui sont utilisés dans la Microsoft Management Console (MMC) pour gérer divers aspects du système d'exploitation ou créer des vues personnalisées des outils couramment utilisés.

L'utilisation abusive des fichiers MSC pour déployer des logiciels malveillants a déjà été signalée par une société de cybersécurité sud-coréenne. Génien. Motivé par cette recherche, le L'équipe Elastic a découvert une nouvelle technique de distribution de fichiers MSC et d'abus d'une faille Windows XSS ancienne mais non corrigée dans apds.dll pour déployer Cobalt Strike.

Elastic a trouvé un échantillon (« sccm-updater.msc ») récemment téléchargé sur VirusTotal le 6 juin 2024, qui exploite GrimResource, la technique est donc activement exploitée dans la nature. Pour aggraver les choses, aucun moteur antivirus n'est activé VirusTotal l'a signalé comme malveillant.

Bien que cette campagne utilise la technique pour déployer Cobalt Strike pour un accès initial aux réseaux, elle pourrait également être utilisée pour exécuter d'autres commandes.

Les chercheurs ont confirmé à Bleepingcomputer que la faille XSS n'est toujours pas corrigée dans la dernière version de Windows 11.

Comment fonctionne GrimResource

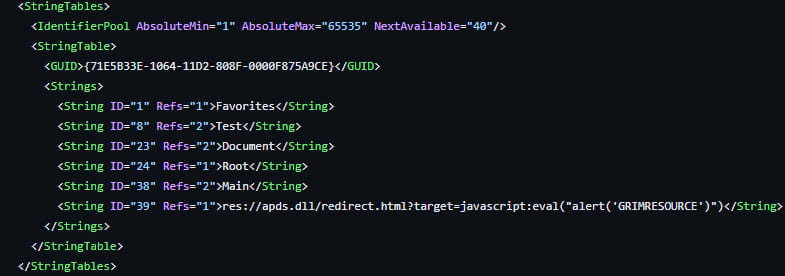

L'attaque GrimResource commence par un fichier MSC malveillant qui tente d'exploiter un ancienne faille XSS (cross-site scripting) basée sur DOM dans la bibliothèque 'apds.dll', qui permet l'exécution de JavaScript arbitraire via une URL spécialement construite.

La vulnérabilité a été signalée à Adobe et Microsoft en octobre 2018, et pendant que les deux enquêtaient, Microsoft a déterminé que le cas ne répondait pas aux critères d'une correction immédiate.

Dès mars 2019, la faille XSS n'a pas été corrigée et il n'est pas clair si elle a jamais été corrigée. BleepingComputer a contacté Microsoft pour confirmer s'ils avaient corrigé la faille, mais aucun commentaire n'était immédiatement disponible.

Le fichier MSC malveillant distribué par les attaquants contient une référence à la ressource APDS vulnérable dans la section StringTable. Ainsi, lorsque la cible l'ouvre, MMC le traite et déclenche l'exécution de JS dans le contexte de « mmc.exe ».

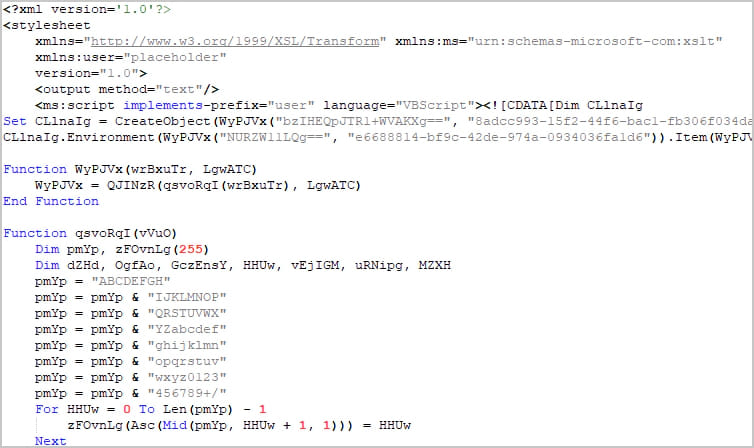

Elastic explique que la faille XSS peut être combinée avec la technique « DotNetToJScript » pour exécuter du code .NET arbitraire via le moteur JavaScript, contournant ainsi toutes les mesures de sécurité en place.

L'exemple examiné utilise l'obscurcissement « transformNode » pour éviter les avertissements ActiveX, tandis que le code JS reconstruit un VBScript qui utilise DotNetToJScript pour charger un composant .NET nommé « PASTALOADER ».

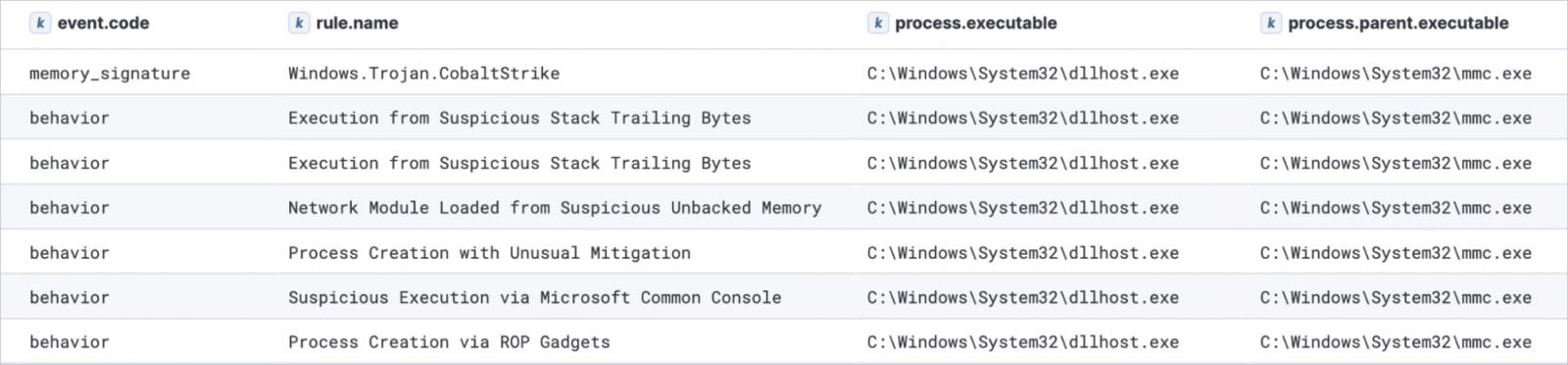

PASTALOADER récupère une charge utile Cobalt Strike à partir des variables d'environnement définies par le VBScript, génère une nouvelle instance de « dllhost.exe » et l'injecte à l'aide du «SaleCLR' technique combinée avec le décrochage de fonctions et les appels système indirects.

Le chercheur Elastic Samir Bousseaden a partagé une démonstration de l'attaque GrimResource sur X.

Arrêter GrimResource

En général, il est conseillé aux administrateurs système d'être attentifs aux éléments suivants :

- Opérations sur les fichiers impliquant apds.dll invoquées par mmc.exe.

- Exécutions suspectes via MCC, en particulier les processus générés par mmc.exe avec des arguments de fichier .msc.

- Allocations de mémoire RWX par mmc.exe provenant de moteurs de script ou de composants .NET.

- Création d'objets .NET COM inhabituels dans des interpréteurs de script non standard comme JScript ou VBScript.

- Fichiers HTML temporaires créés dans le dossier INetCache suite à la redirection APDS XSS.

Elastic Security a également publié une liste complète des indicateurs GrimResource sur GitHub et a fourni des règles YARA dans le rapport pour aider les défenseurs à détecter les fichiers MSC suspects.