Un acteur chinois menaçant, motivé par des raisons financières, surnommé « SilkSpecter », utilise des milliers de fausses boutiques en ligne pour voler les détails des cartes de paiement des acheteurs en ligne aux États-Unis et en Europe.

La campagne de fraude a débuté en octobre 2024, offrant des remises importantes pour la prochaine période d’achats du Black Friday, qui connaît généralement une activité d’achat élevée.

Arda Buyukkaya, chercheuse sur les menaces chez EclecticIQ, qui a découvert la campagne, a déclaré à BleepingComputer que, dès le publication de leur rapportSilkSpecter exploite 4 695 domaines frauduleux.

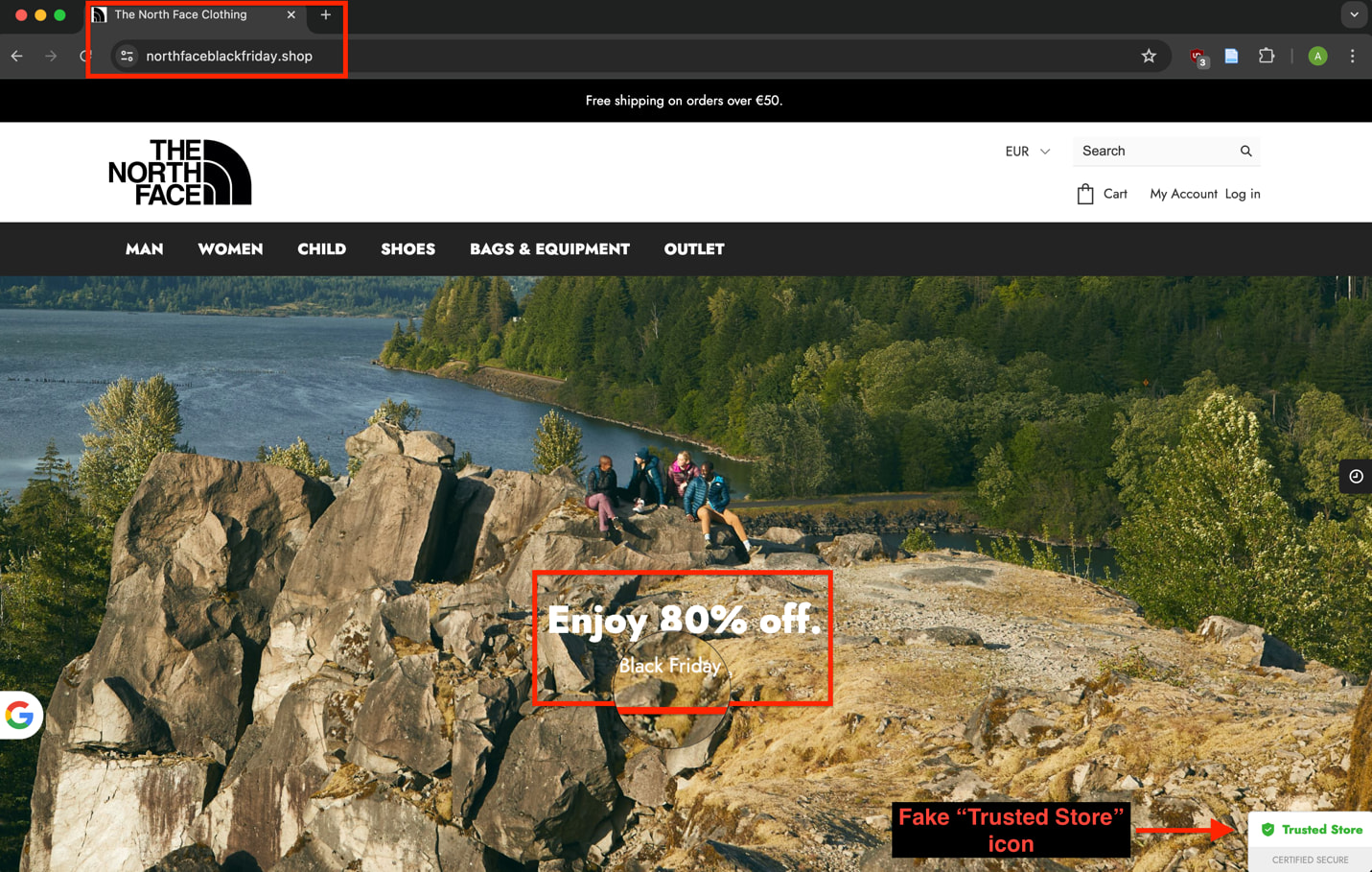

Ces sites usurpent l’identité de marques bien connues telles que North Face, Lidl, Bath & Body Works, LL Bean, Wayfair, Makita, IKEA et Gardena.

Dans de nombreux cas, les noms de domaine utilisés dans la campagne incluent la chaîne « Black Friday », ciblant clairement les acheteurs en ligne à la recherche d’offres à prix réduits.

Voler des informations de carte de crédit

Les sites Web SilkSpecter sont bien conçus et portent généralement le nom de la marque usurpée pour paraître authentiques en un coup d’œil rapide. Cependant, leurs sites utilisent généralement des domaines de premier niveau tels que « .shop », « .store », « .vip » et « .top », qui ne sont généralement pas associés à de grandes marques ou à des sites de commerce électronique dignes de confiance.

En fonction de l’emplacement de la victime, le site Web utilise Google Translate pour ajuster automatiquement la langue des sites frauduleux en conséquence.

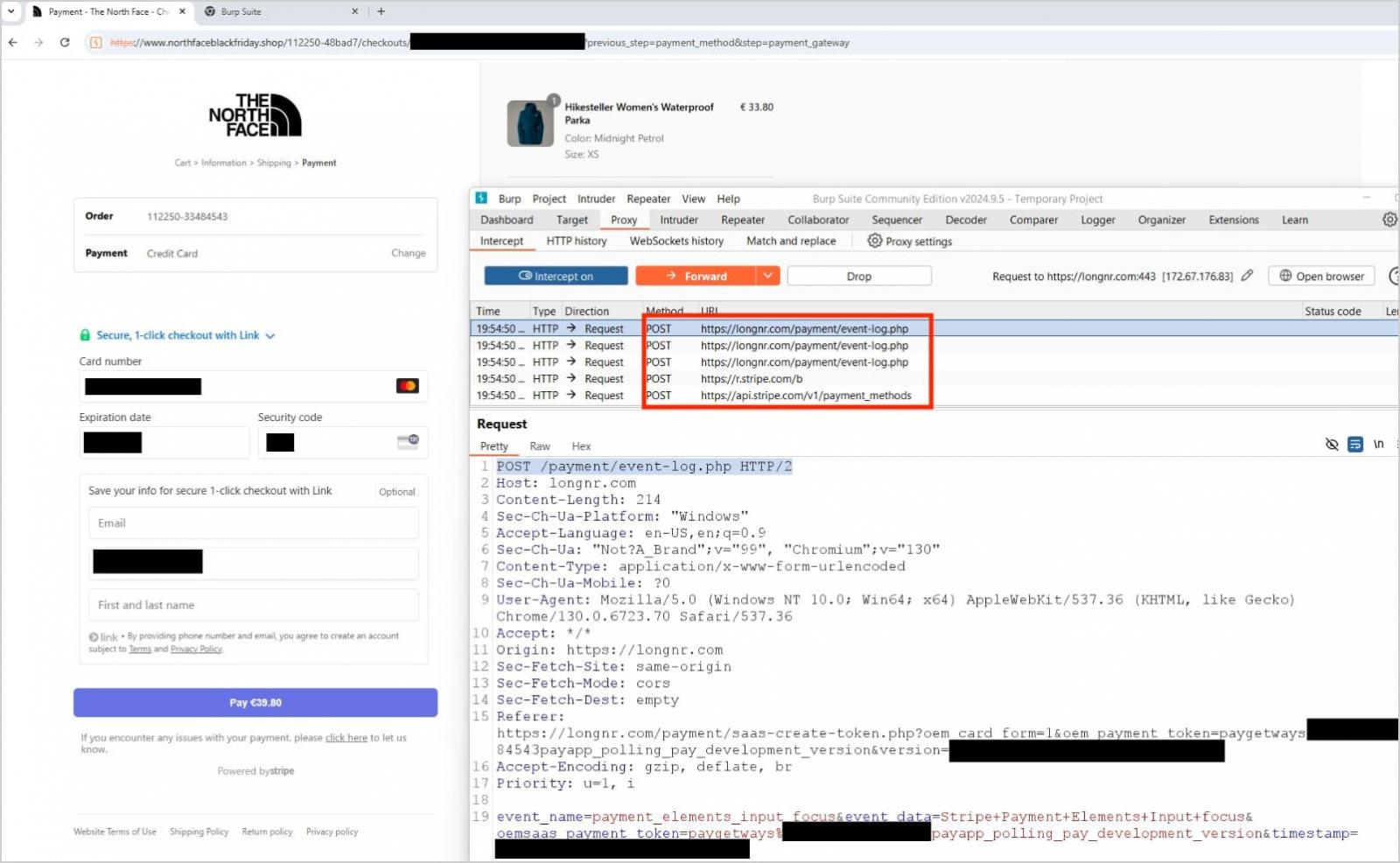

Les sites de phishing intègrent Stripe, un processeur de paiement légitime et fiable, ce qui ajoute à la légitimité du site tout en leur permettant de voler des informations de carte de crédit.

SilkSpecter utilise également des outils de suivi comme OpenReplay, TikTok Pixel et Meta Pixel sur les sites. Ces outils les aident à surveiller le comportement des visiteurs et éventuellement à ajuster leurs tactiques pour accroître l’efficacité de l’opération.

Lorsque les utilisateurs tentent d’acheter sur ces sites, ils sont redirigés vers une page de paiement qui les invite à saisir leur numéro de carte de crédit/débit, la date d’expiration et le code CVV. Un numéro de téléphone est également demandé à la dernière étape.

En plus de voler l’argent de la commande en abusant du service Stripe, le kit de phishing envoie également les détails de la carte saisis à un serveur contrôlé par un attaquant.

EclecticIQ pense que le numéro de téléphone a été volé pour être utilisé ultérieurement dans des attaques de phishing vocales ou SMS nécessaires au traitement des invites d’authentification à deux facteurs (2FA) lors de l’exploitation des données de la carte de paiement.

SilkSpecter est considéré comme étant chinois, sur la base de son utilisation d’adresses IP et d’ASN chinois, de bureaux d’enregistrement de domaines chinois, de preuves linguistiques dans le code des sites et de l’utilisation antérieure de la plate-forme chinoise Software as a Service (SaaS) nommée « oemapps » (antérieurement à Stripe).

Il est recommandé aux acheteurs du BlackFriday de visiter uniquement les sites Web officiels des marques et d’éviter de cliquer sur les publicités, les liens des publications sur les réseaux sociaux ou les résultats promus dans la recherche Google.

Enfin, les titulaires de carte doivent activer toutes les mesures de protection disponibles sur leurs comptes financiers, y compris l’authentification multifacteur, et surveiller régulièrement leurs relevés.