[ad_1]

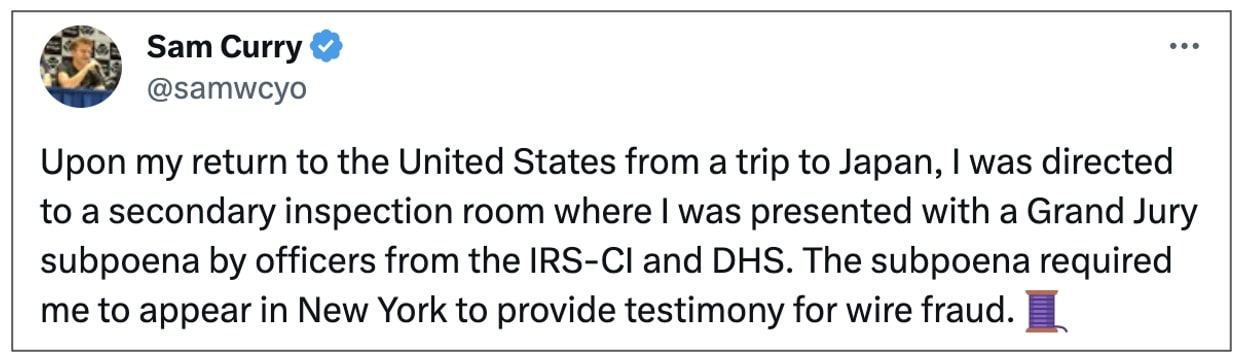

Le chercheur en sécurité Sam Curry décrit une situation stressante qu’il a vécue à son retour aux États-Unis lorsque les agents frontaliers et les agents fédéraux ont saisi et fouillé ses appareils électroniques.

Curry a en outre reçu une assignation à comparaître du « Grand Jury » qui lui a demandé de comparaître devant le tribunal pour témoigner.

Pourquoi demandes-tu? Tout cela parce que son adresse IP a atterri dans les journaux d’un portefeuille cryptographique associé à une escroquerie par phishing sur laquelle Curry avait déjà aidé à enquêter dans le cadre de son travail – une arnaque sur laquelle le gouvernement fédéral enquêtait maintenant.

Le ONUles suspects habituels

Cette semaine, hacker éthique et chercheur en sécurité Sam Curry a raconté comment il a fini par faire l’objet d’une enquête du gouvernement fédéral, ironiquement simplement pour avoir fait son travail d’enquête.

Curry décrit qu’il venait tout juste de rentrer du Japon aux États-Unis lorsqu’il a été dirigé vers la zone d’inspection secondaire par des responsables de la division des enquêtes criminelles de l’IRS et du département américain de la Sécurité intérieure (DHS), qui supervise également les douanes et la protection des frontières (CBP). ).

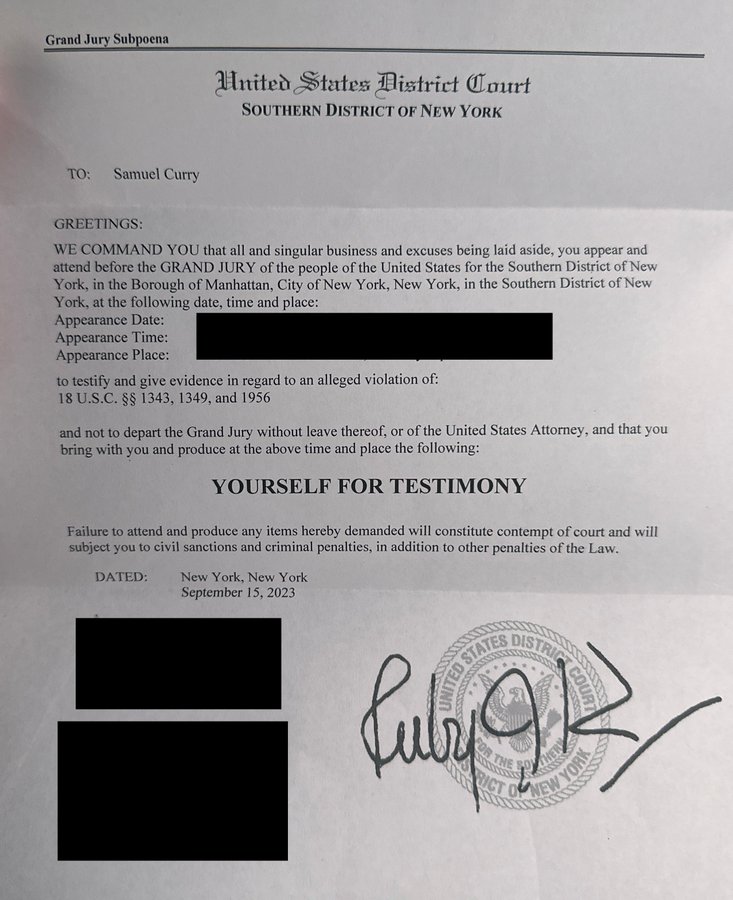

Curry a en outre déclaré à BleepingComputer qu’il était arrivé à l’aéroport international de Dulles, en Virginie, qui se trouve à proximité de Washington, DC. Il a cependant reçu une assignation à comparaître émise par le district sud de New York exigeant sa comparution au tribunal pour témoigner :

« Après m’avoir interrogé, on m’a demandé de quitter la pièce pendant qu’ils restaient assis et fouillaient mon appareil déverrouillé pendant encore une heure », a partagé le chercheur sur X (Twitter) dans un fil de discussion qui a maintenant été supprimé.

« À ce stade, je n’avais reçu presque aucune information indiquant si j’étais ou non un sujet, un témoin ou quoi que ce soit en rapport avec l’affaire. »

« Une fois qu’ils ont terminé, on m’a dit que je pouvais partir et j’ai immédiatement contacté un avocat. Au cours des jours suivants, l’avocat s’est entretenu avec l’AUSA ainsi qu’avec les agents de l’IRS-CI et du DHS. Ils ont appris que j’étais la cible des attaques. assignation à comparaître par le grand jury et pour une raison vraiment stupide… »

L’adresse IP du chercheur apparaît dans les journaux

La raison concernait le rôle de Curry en tant qu’enquêteur.d’une arnaque crypto, explique-t-il.

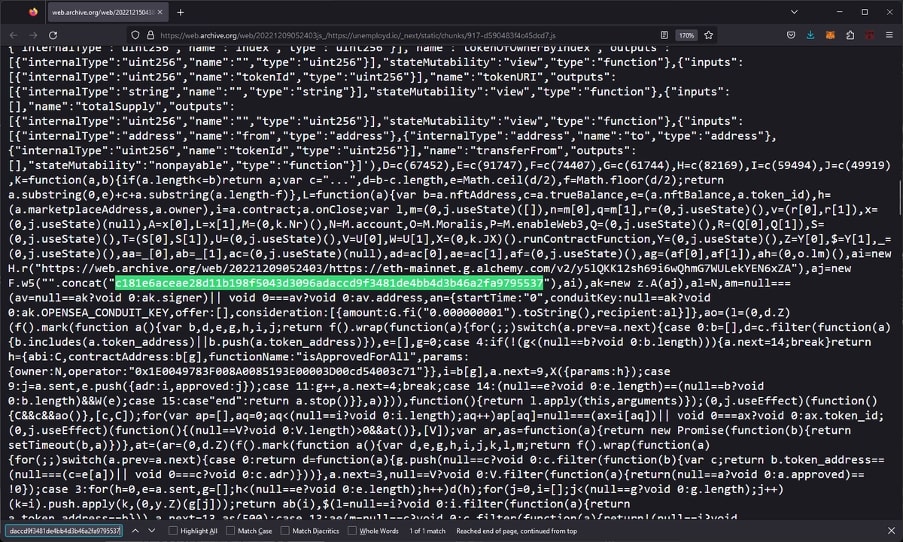

En décembre 2022, le chercheur a contribué à enquêter sur un site Web de crypto-phishing qui avait volé des millions de dollars.

« Dans le JavaScript du site Web, l’escroc avait accidentellement publié sa clé privée Ethereum. Malheureusement, je l’avais trouvée 5 minutes trop tard et les actifs volés avaient disparu. »

« Au cours de ce processus, j’avais importé la clé privée dans mon MetaMask et navigué vers OpenSea pour vérifier s’il restait quelque chose dans le portefeuille. Lorsque j’ai fait cela, j’étais sur mon adresse IP personnelle et je n’essayais évidemment pas de cacher mon identité. car j’étais simplement en train d’enquêter sur ce sujet », a écrit Curry.

« Les agents avaient demandé les journaux d’autorisation du compte à OpenSea et ont vu mon adresse IP. Ils ont assigné l’adresse IP, ont découvert qui j’étais, puis ont décidé d’utiliser l’immigration comme excuse pour demander mon appareil et me convoquer devant un grand jury. , plutôt que de simplement m’envoyer un e-mail ou quelque chose comme ça. »

Heureusement, l’avocat de Curry, après avoir envoyé des courriels aux agents fédéraux, a pu clarifier la situation et faire rejeter complètement l’assignation à comparaître après avoir confirmé que toutes les données de l’appareil du chercheur avaient été supprimées.

Tous les ennuis, le temps et les ressources supplémentaires dépensés sans relâche par l’accusation dans cette affaire auraient-ils pu être évités par un simple appel téléphonique ? Peut-être.

Curry décrit que les agents enquêteurs avaient un « dossier manille » contenant sa photo, Twitter, ses réseaux sociaux et d’autres détails, « et j’aurais supposé qu’ils l’auraient examiné un peu… Même juste un bref lire… qui je suis et ce que je fais, je pense que cela aurait beaucoup clarifié les choses. »

Il convient de noter que Curry est un chercheur reconnu en matière de sécurité des applications Web dans le domaine qui a déjà découvert et signalé de manière responsable des failles dans les API de Toyota, Mercedes, BMW, entre autres constructeurs automobiles.

Le chercheur a déjà identifié des failles de sécurité dans les systèmes des programmes de récompenses des compagnies aériennes qui autorisé à arracher des miles aériens « illimités ». Curry avait également révélé la violation des systèmes internes d’Uber qui impliquait le vol des rapports de vulnérabilité de l’entreprise.

« C’est étrange pour moi qu’ils n’aient pas vu que je travaillais en tant qu’ingénieur en sécurité et que je répondais régulièrement à ces problèmes », déclare Curry.

Cependant, des événements récents où un pirate informatique (malveillant) a affirmé plus tard qu’il menait des « recherches éthiques » et où des chercheurs universitaires ont contourné ce qui constitue « éthique » ont fait de cette affaire une zone grise juridique pour toutes les personnes impliquées, y compris les procureurs.

Quoi qu’il en soit, la motivation de Curry à partager son histoire est de sensibiliser les défenseurs et les hackers éthiques. Le simple fait d’avoir le titre de « chercheur en sécurité » ne vous exemptera pas de l’examen minutieux des forces de l’ordre si votre adresse IP ou votre empreinte digitale système est piégée dans des actifs liés à une activité criminelle.

« Je partage cela parce que je pense que c’est quelque chose dont les gens devraient être conscients s’ils effectuent un travail similaire. Il a été largement partagé que la clé privée avait été divulguée et que mon expérience en tant que chercheur en sécurité n’était pas suffisante pour dissuader d’utiliser [Immigration] et un grand jury pour m’intimider. »

BleepingComputer a contacté le DHS, le CBP et l’IRS CI pour leur poser des questions bien avant la publication, mais nous n’avons pas eu de réponse.

[ad_2]