Une vulnérabilité d’exécution de code à distance (RCE) de Microsoft SharePoint récemment révélée, identifiée comme CVE-2024-38094, est exploitée pour obtenir un accès initial aux réseaux d’entreprise.

CVE-2024-38094 est une faille RCE de haute gravité (score CVSS v3.1 : 7,2) affectant Microsoft SharePoint, une plate-forme Web largement utilisée fonctionnant comme un intranet, une gestion de documents et un outil de collaboration qui peut s’intégrer de manière transparente à Microsoft 365. applications.

Microsoft a corrigé la vulnérabilité le 9 juillet 2024, dans le cadre du package Patch Tuesday de juillet, marquant le problème comme « important ».

La semaine dernière, CISA a ajouté CVE-2024-38094 au catalogue de vulnérabilités exploitées connues, mais n’a pas expliqué comment la faille a été exploitée lors d’attaques.

Un nouveau rapport de Rapid7 cette semaine met en lumière la manière dont les attaquants exploitent la faille SharePoint, affirmant qu’elle a été utilisée dans une violation du réseau sur laquelle ils ont été amenés à enquêter.

« Notre enquête a découvert un attaquant qui a accédé à un serveur sans autorisation et s’est déplacé latéralement à travers le réseau, compromettant l’ensemble du domaine. » lit le rapport correspondant.

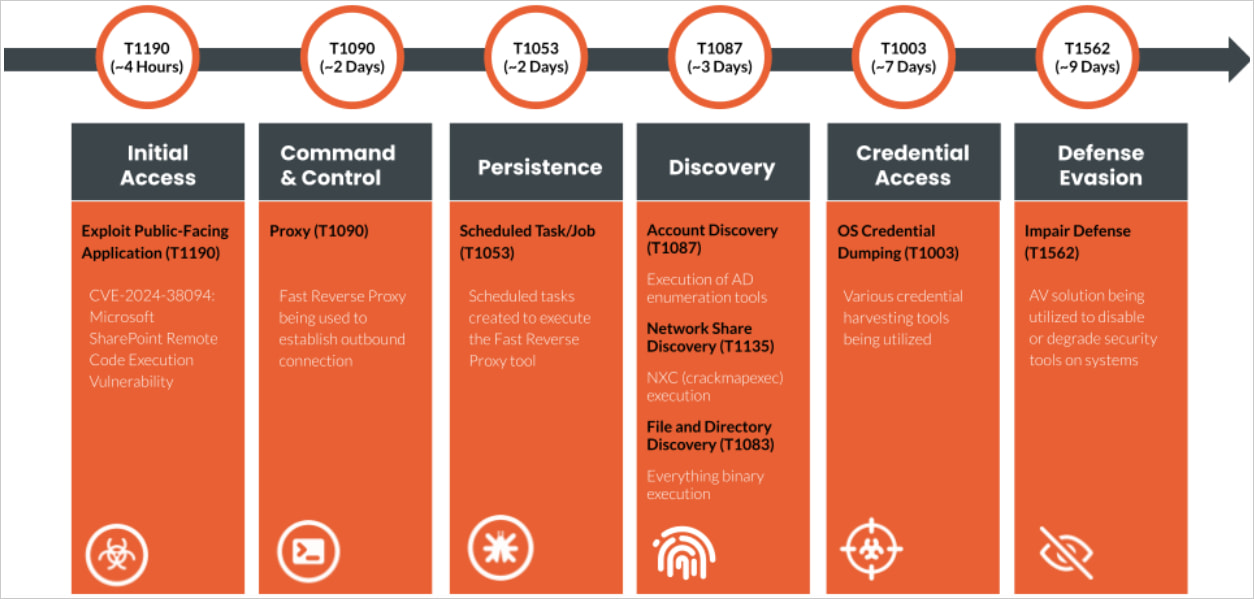

« L’attaquant est resté indétectable pendant deux semaines. Rapid7 a déterminé que le vecteur d’accès initial était l’exploitation d’une vulnérabilité, CVE 2024-38094, au sein du serveur SharePoint sur site. »

Utiliser des AV pour compromettre la sécurité

Rapid7 signale désormais que les attaquants ont utilisé CVE-2024-38094 pour obtenir un accès non autorisé à un serveur SharePoint vulnérable et installer un webshell. L’enquête a montré que le serveur a été exploité à l’aide d’un SharePoint divulgué publiquement. exploit de preuve de concept.

En tirant parti de son accès initial, l’attaquant a compromis un compte de service Microsoft Exchange avec des privilèges d’administrateur de domaine, obtenant ainsi un accès élevé.

Ensuite, l’attaquant a installé l’antivirus Horoung, ce qui a créé un conflit qui a désactivé les défenses de sécurité et altéré la détection, lui permettant d’installer Impacket pour les mouvements latéraux.

Plus précisément, l’attaquant a utilisé un script batch (« hrword install.bat ») pour installer Huorong Antivirus sur le système, configurer un service personnalisé (« sysdiag »), exécuter un pilote (« sysdiag_win10.sys ») et exécuter « HRSword ». .exe’ à l’aide d’un script VBS.

Cette configuration a provoqué de multiples conflits dans l’allocation des ressources, les pilotes chargés et les services actifs, provoquant le blocage des services antivirus légitimes de l’entreprise, les rendant impuissants.

À l’étape suivante, l’attaquant a utilisé Mimikatz pour la collecte d’informations d’identification, FRP pour l’accès à distance et a configuré des tâches planifiées pour la persistance.

Pour éviter d’être détectés, ils ont désactivé Windows Defender, modifié les journaux d’événements et manipulé la journalisation système sur les systèmes compromis.

Des outils supplémentaires tels que everything.exe, Certify.exe et kerbrute ont été utilisés pour l’analyse réseau, la génération de certificats ADFS et le forçage brutal des tickets Active Directory.

Les sauvegardes tierces ont également été ciblées pour destruction, mais les attaquants n’ont pas réussi à les compromettre.

Bien que la tentative d’effacement des sauvegardes soit typique des attaques de ransomware, pour empêcher une récupération facile, Rapid7 n’a pas observé le cryptage des données, le type d’attaque est donc inconnu.

Avec une exploitation active en cours, les administrateurs système qui n’ont pas appliqué les mises à jour SharePoint depuis juin 2024 doivent le faire dès que possible.