Censys prévient que plus de 1,5 million d'instances d'agent de transfert de courrier (MTA) Exim ne sont pas corrigées contre une vulnérabilité critique qui permet aux acteurs de la menace de contourner les filtres de sécurité.

Suivi comme CVE-2024-39929 et corrigé par les développeurs d'Exim sur Mercredila faille de sécurité affecte les versions Exim jusqu'à la version 4.97.1 incluse.

La vulnérabilité est due à l'analyse incorrecte des noms de fichiers d'en-tête RFC2231 multilignes, ce qui peut permettre aux attaquants distants de livrer des pièces jointes exécutables malveillantes dans les boîtes aux lettres des utilisateurs finaux en contournant le $mime_filename mécanisme de protection contre le blocage des extensions.

« Si un utilisateur téléchargeait ou exécutait l'un de ces fichiers malveillants, le système pourrait être compromis », a averti Censys, ajoutant qu'« un PoC est disponible, mais aucune exploitation active n'est encore connue ».

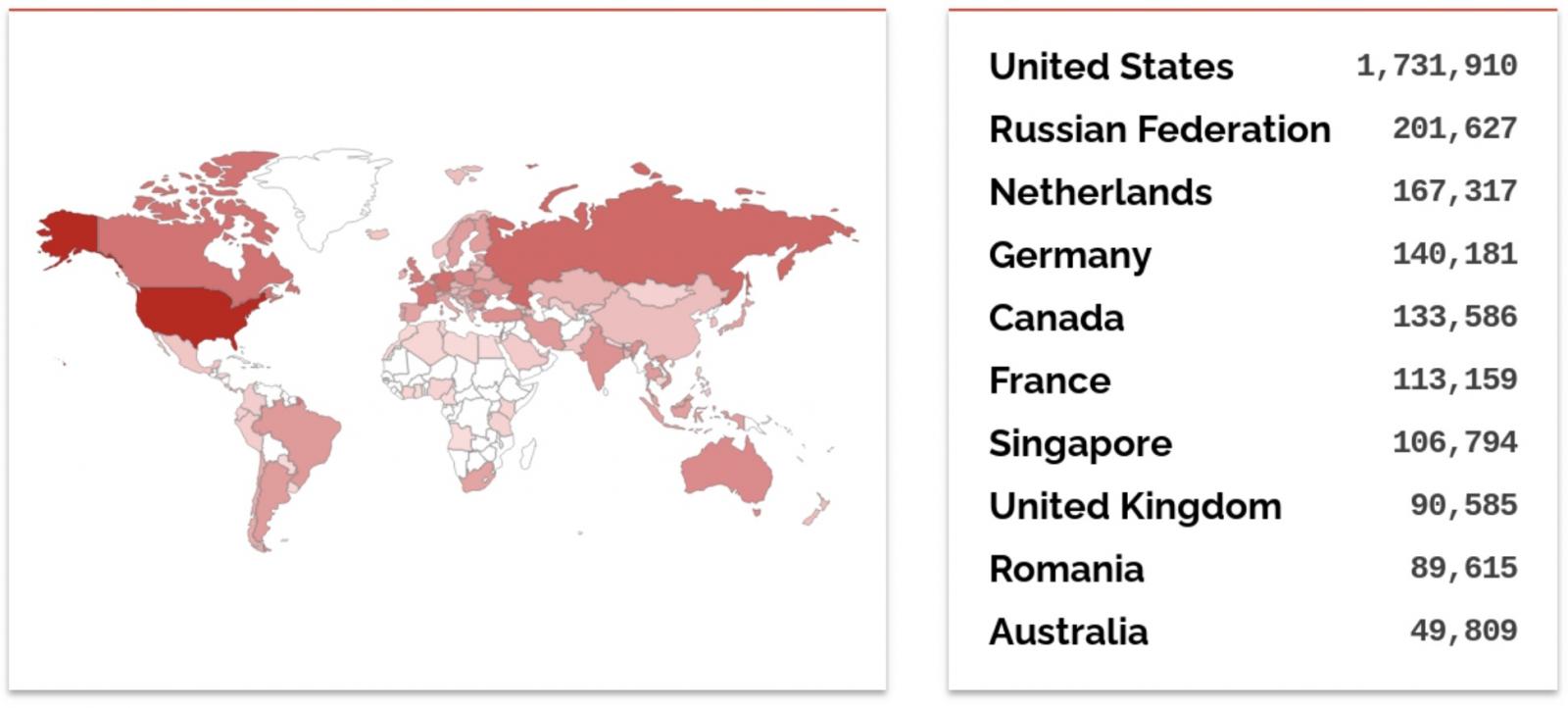

« Au 10 juillet 2024, Censys observe 1 567 109 serveurs Exim exposés publiquement exécutant une version potentiellement vulnérable (4.97.1 ou antérieure), concentrés principalement aux États-Unis, en Russie et au Canada », a indiqué la société. ajoutée.

Les destinataires des e-mails devront toujours lancer la pièce jointe malveillante pour être affectés, mais la faille permet aux acteurs malveillants de contourner les contrôles de sécurité basés sur les extensions de fichier. Cela leur permet de livrer des fichiers à risque qui sont normalement bloqués, tels que des exécutables, dans les boîtes aux lettres de leurs cibles.

Il est conseillé aux administrateurs qui ne peuvent pas mettre à niveau immédiatement Exim de restreindre l'accès à distance à leurs serveurs depuis Internet pour bloquer les tentatives d'exploitation entrantes.

Des millions de serveurs exposés en ligne

Les serveurs MTA, tels qu'Exim, sont souvent la cible d'attaques car ils sont presque toujours accessibles via Internet, ce qui permet de trouver facilement des points d'entrée potentiels dans le réseau d'une cible.

Exim est également le MTA par défaut de Debian Linux et est le logiciel MTA le plus populaire au monde, basé sur un enquête sur le serveur de messagerie du début du mois.

Selon l'enquête, plus de 59 % des 409 255 serveurs de messagerie accessibles sur Internet pendant l'enquête exécutaient Exim, ce qui représente un peu plus de 241 000 instances Exim.

De plus, selon un Recherche de Shodanplus de 3,3 millions de serveurs Exim sont actuellement exposés en ligne, la plupart aux États-Unis, suivis par la Russie et les Pays-Bas. Censys a découvert 6 540 044 serveurs de messagerie publics en ligne, dont 4 830 719 (environ 74 %) exécutant Exim.

L'Agence de sécurité nationale (NSA) a révélé en mai 2020 que le célèbre groupe de piratage militaire russe Sandworm exploitait une faille critique Exim CVE-2019-10149 (surnommée The Return of the WIZard) depuis au moins août 2019.

Plus récemment, en octobre, les développeurs d'Exim ont corrigé trois zero-days divulgués via la Zero Day Initiative (ZDI) de Trend Micro, l'un d'eux (CVE-2023-42115) exposant des millions de serveurs Exim exposés à Internet à des attaques RCE de pré-authentification.