Après avoir été utilisée dans les attaques des ransomwares Akira et Fog, une faille de sécurité critique de Veeam Backup & Replication (VBR) a également été récemment exploitée pour déployer le ransomware Frag.

Florian Hauser, chercheur en sécurité chez Code White trouvé que la vulnérabilité (suivie comme CVE-2024-40711) est causée par une désérialisation de données non fiables, que des acteurs malveillants non authentifiés peuvent exploiter pour obtenir l’exécution de code à distance (RCE) sur les serveurs Veeam VBR.

watchTowr Labs, qui a publié une analyse technique sur CVE-2024-40711 le 9 septembre, retardé publier un exploit de preuve de concept jusqu’au 15 septembre pour donner aux administrateurs suffisamment de temps pour appliquer les mises à jour de sécurité publiées par Veeam le 4 septembre.

Code Blanc également partage retardé de plus de détails lorsqu’il a révélé la faille, car elle « pourrait instantanément être exploitée par des gangs de ransomwares ».

Ces retards sont dus au fait que le logiciel VBR de Veeam est une cible populaire pour les acteurs malveillants cherchant un accès rapide aux données de sauvegarde d’une entreprise, car de nombreuses entreprises l’utilisent comme solution de reprise après sinistre et de protection des données pour sauvegarder, restaurer et répliquer des données virtuelles, physiques et cloud. machines.

Cependant, les intervenants de Sophos X-Ops ont constaté que cela ne retardait que très peu les attaques des ransomwares Akira et Fog. Les acteurs malveillants ont exploité la faille RCE ainsi que les informations d’identification de la passerelle VPN volées pour ajouter des comptes malveillants aux groupes d’administrateurs locaux et d’utilisateurs du bureau à distance sur des serveurs non corrigés et exposés à Internet.

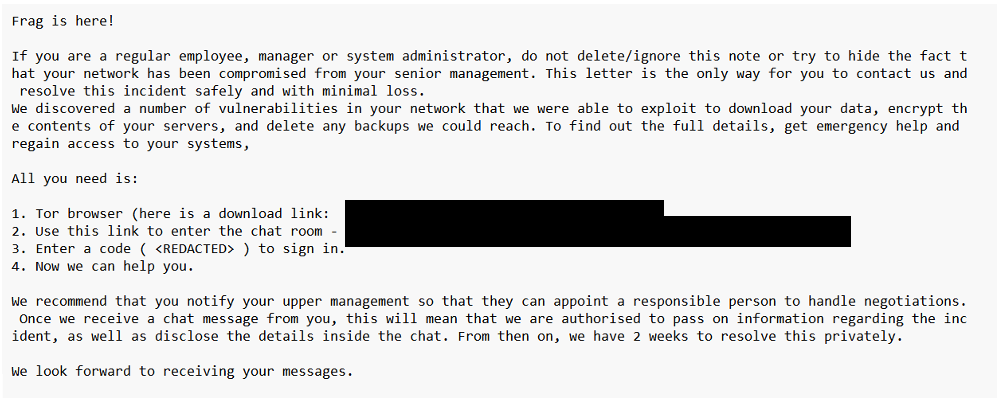

Plus récemment, Sophos a également découvert que le même cluster d’activités de menace (identifié comme « STAC 5881 ») utilisait les exploits CVE-2024-40711 dans des attaques qui ont conduit à Ransomware Frag en cours de déploiement sur des réseaux compromis.

« Dans un cas récent, les analystes du MDR ont une fois de plus observé les tactiques associées au STAC 5881 – mais cette fois-ci, ils ont observé le déploiement d’un ransomware jusqu’alors non documenté appelé « Frag » » dit Sean Gallagher, chercheur principal sur les menaces chez Sophos X-Ops.

« Semblable aux événements précédents, l’acteur malveillant a utilisé un appareil VPN compromis pour accéder, a exploité la vulnérabilité VEEAM et a créé un nouveau compte nommé ‘point’. Cependant, dans cet incident, un compte ‘point2’ a également été créé. »

Dans un rapport récentla société britannique de cybersécurité Agger Labs a déclaré que le gang de ransomware Frag récemment apparu utilise largement les binaires Living Off The Land (LOLBins) dans ses attaques – des logiciels légitimes déjà disponibles sur les systèmes compromis – ce qui rend difficile pour les défenseurs de détecter leur activité.

Ils ont également un manuel similaire à celui des opérateurs Akira et Fog, car ils cibleront probablement les vulnérabilités non corrigées et les mauvaises configurations des solutions de sauvegarde et de stockage lors de leurs attaques.

En mars 2023, Veeam a corrigé une autre vulnérabilité VBR de haute gravité (CVE-2023-27532) qui peut permettre à des acteurs malveillants de violer l’infrastructure de sauvegarde. Quelques mois plus tard, un exploit CVE-2023-27532 (utilisé dans des attaques liées au groupe de menace FIN7 à motivation financière) a été déployé dans des attaques de ransomware à Cuba ciblant des organisations d’infrastructures critiques américaines.

Veeam dit plus de 550 000 clients dans le monde entier utilisent ses produits, y compris environ 74 % de toutes les entreprises figurant sur la liste Global 2 000.