Les attaquants exploitent une faille de contournement d’authentification Atlassian Confluence récemment corrigée et de gravité critique pour crypter les fichiers des victimes à l’aide du ransomware Cerber.

Décrit par Atlassian comme une vulnérabilité d’autorisation inappropriée et suivi comme CVE-2023-22518, ce bug a reçu une note de gravité de 9,1/10 et affecte toutes les versions des logiciels Confluence Data Center et Confluence Server.

Atlassian a publié des mises à jour de sécurité mardi dernier, avertissant les administrateurs de corriger immédiatement toutes les instances vulnérables, car la faille pourrait également être exploitée pour effacer les données.

« Dans le cadre de nos processus continus d’évaluation de la sécurité, nous avons découvert que les clients Confluence Data Center et Server sont vulnérables à une perte de données importante s’ils sont exploités par un attaquant non authentifié. » dit Bala Sathiamurthy, responsable de la sécurité des informations (RSSI) d’Atlassian.

« Aucun cas d’exploitation active n’a été signalé pour le moment ; cependant, les clients doivent prendre des mesures immédiates pour protéger leurs instances. »

La société a émis un deuxième avertissement quelques jours plus tard, alertant les clients qu’un exploit de validation de principe était déjà disponible en ligne, même s’il n’y avait aucune preuve d’exploitation en cours.

Ceux qui ne peuvent pas mettre à jour leurs systèmes ont été invités à appliquer des mesures d’atténuation, notamment sauvegarde des instances non corrigées et bloquer l’accès Internet aux serveurs non corrigés jusqu’à ce qu’ils soient sécurisés.

Il existe également la possibilité de supprimer les vecteurs d’attaque connus en modifiant le /

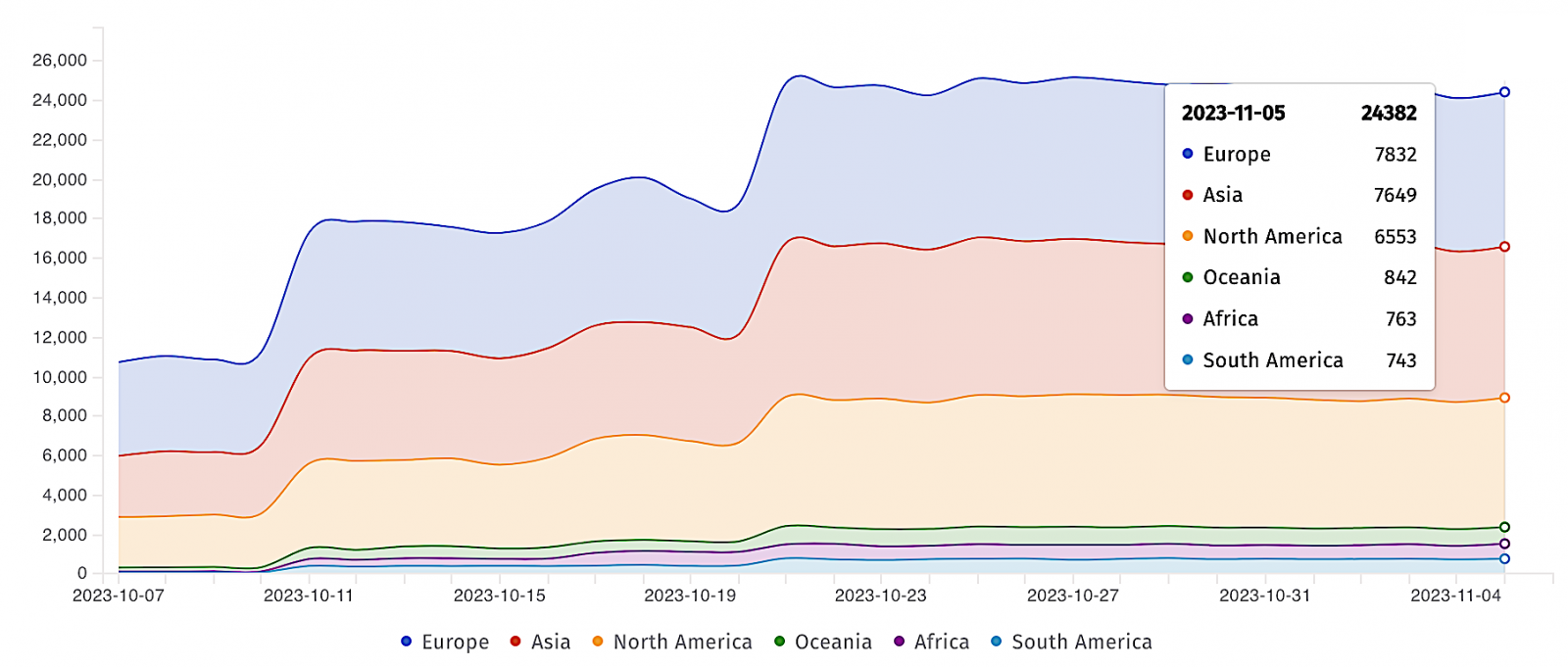

Selon les données du service de surveillance des menaces ShadowServer, il existe actuellement plus de 24 000 instances Confluence exposées en lignebien qu’il n’y ait aucun moyen de savoir combien sont vulnérables aux attaques CVE-2023-22518.

Exploité dans des attaques de ransomware

Atlassian a mis à jour son avis vendredi pour avertir que les acteurs malveillants ciblaient déjà la faille dans leurs attaques après la publication de l’exploit PoC.

« Nous avons reçu un rapport client faisant état d’un exploit actif. Les clients doivent prendre des mesures immédiates pour protéger leurs instances. Si vous avez déjà appliqué le correctif, aucune autre action n’est requise », a déclaré la société.

Au cours du week-end, la société de renseignement sur les menaces GreyNoise averti de l’exploitation généralisée de CVE-2023-22518 à partir de dimanche5 novembre.

La société de cybersécurité Rapid7 a également observé des attaques contre les serveurs Atlassian Confluence exposés à Internet avec des exploits ciblant le contournement d’authentification CVE-2023-22518 et une ancienne élévation de privilèges critiques (CVE-2023-22515) précédemment exploitée comme un jour zéro.

« Depuis le 5 novembre 2023, Rapid7 Managed Detection and Response (MDR) observe l’exploitation d’Atlassian Confluence dans plusieurs environnements clients, y compris pour le déploiement de ransomwares », a indiqué la société.

« Dans plusieurs chaînes d’attaque, Rapid7 a observé l’exécution de commandes post-exploitation pour télécharger une charge utile malveillante hébergée à l’adresse 193.43.72.[.]11 et/ou 193.176.179[.]41, qui, en cas de succès, a conduit au déploiement du ransomware Cerber sur un seul système sur le serveur Confluence exploité. »

La CISA, le FBI et le Centre d’analyse et de partage d’informations multi-États (MS-ISAC) ont publié le mois dernier un avis conjoint, exhortant les administrateurs réseau à sécuriser immédiatement les serveurs Atlassian Confluence contre le bogue d’élévation de privilèges activement exploité CVE-2023-22515, qui est activement exploité depuis au moins le 14 septembre, selon un rapport de Microsoft.

Le ransomware Cerber (alias CerberImposter) a également été déployé dans des attaques ciblant les serveurs Atlassian Confluence il y a deux ans en utilisant une vulnérabilité d’exécution de code à distance (CVE-2021-26084), un bug précédemment exploité pour installer des crypto-mineurs.