Les attaquants ciblent désormais une vulnérabilité de gravité critique avec un code d’exploitation accessible au public qui affecte plusieurs modèles de périphériques de stockage en réseau (NAS) D-Link en fin de vie.

Suivi comme CVE-2024-10914la vulnérabilité d’injection de commandes a été découverte par le chercheur en sécurité Netsecfish, qui a également partagé les détails de l’exploitation et a déclaré que des attaquants non authentifiés pourraient l’exploiter pour injecter des commandes shell arbitraires en envoyant des requêtes HTTP GET malveillantes aux périphériques NAS vulnérables exposés en ligne.

La liste des modèles NAS des appareils concernés comprend le DNS-320 version 1.00, le DNS-320LW version 1.01.0914.2012, le DNS-325 version 1.01, la version 1.02 et le DNS-340L version 1.08.

Les attaques ont commencé après que D-Link a déclaré vendredi qu’il ne corrigerait pas la faille de sécurité car elle n’impacterait que les modèles NAS en fin de vie, avertissant les clients de retirer les appareils concernés ou de les mettre à niveau vers des produits plus récents.

« Les produits qui ont atteint leur EOL/EOS ne reçoivent plus de mises à jour logicielles ni de correctifs de sécurité et ne sont plus pris en charge par D-Link. D-Link US recommande de retirer et de remplacer les appareils D-Link qui ont atteint EOL/EOS », la société dit.

Cependant, comme l’a découvert le service de surveillance des menaces Shadowserver, les acteurs malveillants en ont pris note et ont commencé à cibler la vulnérabilité lundi.

« Nous avons observé des tentatives d’exploitation par injection de commandes du NAS D-Link CVE-2024-10914 /cgi-bin/account_mgr.cgi à partir du 12 novembre. Cette vulnérabilité affecte les appareils EOL/EOS, qui doivent être supprimés d’Internet », Shadowserver averti.

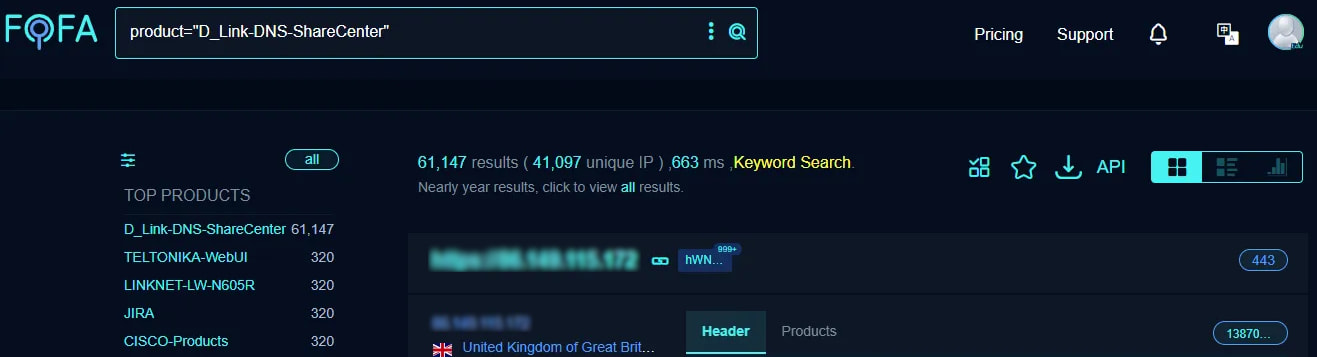

Alors que Shadowserver a déclaré avoir repéré un peu plus de 1 100 appareils NAS D-Link exposés à Internet, Netsecfish a déclaré avoir trouvé plus de 41 000 adresses IP uniques en ligne utilisées par des appareils vulnérables lors d’une analyse Internet avec la plate-forme FOFA de Huashun Xin’an.

En avril, Netsecfish a également signalé une porte dérobée codée en dur et une faille d’injection de commandes arbitraires, affectant presque les mêmes modèles de NAS D-Link et collectivement suivies sous le nom de CVE-2024-3273, qui peuvent être chaînées pour exécuter des commandes sur l’appareil à distance.

Comme l’a déclaré un porte-parole de D-Link à BleepingComputer en avril, les appareils NAS concernés ne disposent pas de capacités de mise à jour automatique ni de fonctionnalités de sensibilisation des clients pour envoyer des alertes. Il est donc conseillé aux utilisateurs d’appareils en fin de vie de restreindre l’accès à Internet dès que possible, car ils ont déjà été la cible d’attaques de ransomwares.

« En règle générale, D-Link ne peut pas résoudre les problèmes de périphérique ou de micrologiciel pour ces produits puisque tout développement et support client ont cessé », a noté la société vendredi.

« D-Link recommande fortement de retirer ce produit et prévient qu’une utilisation ultérieure peut présenter un risque pour les appareils connectés. Si les consommateurs américains continuent d’utiliser ces appareils contrairement aux recommandations de D-Link, veuillez vous assurer que l’appareil dispose du dernier micrologiciel. »